Votre site WordPress a-t-il été piraté ?

Les pirates installent souvent une porte dérobée pour s’assurer qu’ils peuvent revenir, même après que vous avez sécurisé votre site. À moins que vous ne puissiez retirer cette porte dérobée, rien ne les arrêtera.

Dans cet article, nous allons vous afficher comment trouver une porte dérobée dans un site WordPress piraté et la corriger.

Comment savoir si votre site a été piraté ?

Si vous exploitez un site WordPress, vous devez prendre la sécurité au sérieux. En effet, les sites sont attaqués en moyenne 44 fois par jour.

Vous pouvez apprendre les meilleures pratiques pour garder votre site en sécurité dans notre guide ultime de sécurité WordPress.

Mais que faire si votre site a déjà été piraté ?

Parmi les signes indiquant que votre site WordPress a été connecté, citons une baisse du trafic ou des performances du site, l’ajout de mauvais liens ou de fichiers inconnus, une page d’accueil défigurée, l’impossibilité de se connecter, de nouveaux comptes d’utilisateurs suspects, et bien plus encore.

Nettoyer un site piraté peut être incroyablement douloureux et difficile. Nous vous expliquons le processus étape par étape dans notre guide du débutant pour corriger votre site WordPress piraté. Vous devez également vous assurer de scanner votre site pour détecter les éventuels logiciels malveillants laissés par les pirates.

Et n’oubliez pas de fermer la porte arrière.

Un pirate intelligent sait que vous finirez par nettoyer votre site. La première chose qu’il pourrait faire est d’installer une porte dérobée, afin de pouvoir se faufiler à nouveau après que vous ayez sécurisé la porte d’entrée de votre site WordPress.

Qu’est-ce qu’une porte dérobée ?

Une porte dérobée est un code ajouté à un site web qui permet à un pirate d’accéder au serveur sans être détecté et en contournant la connexion normale. Elle permet à un pirate d’accéder à nouveau à votre site même après que vous ayez trouvé et retiré l’extension ou la vulnérabilité exploitée.

Les portes dérobées sont l’étape suivante d’un piratage après que l’utilisateur se soit introduit. Vous pouvez apprendre comment ils ont pu le faire dans notre guide sur la façon dont les sites WordPress sont piratés et comment l’empêcher.

Les portes dérobées survivent souvent aux mises à niveau de WordPress. Cela signifie que votre site restera vulnérable jusqu’à ce que vous trouviez et corrigiez chaque porte dérobée.

Comment fonctionnent les portes dérobées ?

Certaines portes dérobées sont simplement des identifiants d’administrateur masqués. Elles permettent au pirate de se connecter normalement en tapant un nom d’utilisateur et un mot de passe. Comme l’identifiant est masqué, vous ne vous rendez même pas compte que quelqu’un d’autre a accès à votre site.

Des portes dérobées plus complexes peuvent permettre au pirate d’exécuter du code PHP. Ils envoient manuellement le code à votre site à l’aide de leur navigateur.

D’autres disposent d’une interface utilisateur complète qui leur permet d’envoyer des e-mails en tant que serveur d ‘hébergement WordPress, d’exécuter des requêtes de base de données SQL, et bien plus encore.

Certains pirates laissent plus d’un fichier de porte dérobée. Après en avoir téléversé un, ils en ajouteront un autre pour garantir leur accès.

Où sont masquées les portes dérobées ?

Dans tous les cas que nous avons trouvés, la porte dérobée était déguisée pour ressembler à un fichier WordPress. Le code des portes dérobées d’un site WordPress est le plus souvent stocké dans les emplacements suivants :

- Un thème WordPress, mais probablement pas celui que vous utilisez actuellement. Le code d’un thème n’est pas écrasé lorsque vous mettez à jour WordPress, c’est donc un bon endroit pour placer une porte dérobée. C’est pourquoi nous recommandons de supprimer tous les thèmes inactifs.

- Les extensions WordPress sont un autre bon endroit pour masquer une porte dérobée. Comme les thèmes, ils ne sont pas écrasés par les mises à jour de WordPress, et de nombreux utilisateurs/utilisatrices sont réticents à mettre à niveau les plugins.

- Le dossier Téléversés peut contenir des centaines ou des milliers de fichiers médias, c’est donc un autre bon endroit pour masquer une porte dérobée. Les blogueurs ne vérifient presque jamais son contenu, car ils se contentent de téléverser une image et de l’utiliser ensuite dans une publication.

- Le fichier wp-config.php contient des informations sensibles utilisées pour configurer WordPress. C’est l’un des fichiers les plus ciblés par les pirates.

- Le dossier wp-includes contient des fichiers PHP nécessaires au bon fonctionnement de WordPress. C’est un autre endroit où l’on trouve des portes dérobées, car la plupart des propriétaires de sites ne vérifient pas ce que contient ce dossier.

Exemples de portes dérobées que nous avons trouvées

Voici quelques exemples d’endroits où les pirates ont téléversé des portes dérobées. Dans un site que nous avons nettoyé, la porte dérobée se trouvait dans le dossier wp-includes. Le fichier s’appelait wp-user.php, ce qui semble assez innocent, mais ce fichier n’existe pas dans une installation WordPress normale.

Dans un autre cas, nous avons trouvé un fichier PHP nommé hello.php dans le dossier des téléversements. Il était déguisé en extension Hello Dolly. Ce qui est étrange, c’est que le pirate l’a placé dans le dossier des téléversements au lieu du dossier des extensions.

Nous avons également trouvé des portes dérobées qui n’utilisent pas l’extension de fichier .php. Un exemple était un fichier nommé wp-content.old.tmp, et nous avons également trouvé des portes dérobées dans des fichiers avec une extension .zip.

Comme vous pouvez le constater, les pirates peuvent adopter des approches très créatives pour masquer une porte dérobée.

Dans la plupart des cas, les fichiers ont été encodés avec du code Base64 qui peut effectuer toutes sortes d’opérations. Par exemple, ils peuvent ajouter des liens indésirables, ajouter des pages supplémentaires, rediriger le site principal vers des pages spammées, etc.

Ceci étant dit, voyons comment trouver une porte dérobée dans un site WordPress piraté et la corriger.

Comment trouver une porte dérobée dans un site WordPress piraté et la corriger ?

Vous savez maintenant ce qu’est une porte dérobée et où elle peut être masquée. Le plus difficile est de le trouver ! Ensuite, il suffit de supprimer le fichier ou le code.

1. Recherche de codes potentiellement malveillants

La façon la plus simple de scanner votre site à la recherche de portes dérobées et de vulnérabilités est d’utiliser une extension de scanner de logiciels malveillants WordPress. Nous recommandons Sucuri car il nous a aidé à bloquer 450 000 attaques WordPress en 3 mois, dont 29 690 attaques liées aux portes dérobées.

Ils proposent une extension de sécurité Sucuri gratuite pour WordPress qui vous permet d’analyser votre site pour détecter les menaces courantes et renforcer la sécurité de WordPress. La version payante comprend un scanner côté serveur qui s’exécute une fois par jour et recherche des portes dérobées et d’autres problèmes de sécurité.

Une excellente alternative à Sucuri est MalCare, qui dispose d’une fonctionnalité de suppression automatique des logiciels malveillants. Celle-ci retirera tous les fichiers de logiciels malveillants, y compris les portes dérobées, de votre site.

Pour en savoir plus, consultez notre guide sur la manière d’analyser votre site WordPress à la recherche de codes potentiellement malveillants.

2. Supprimez votre dossier d’extensions

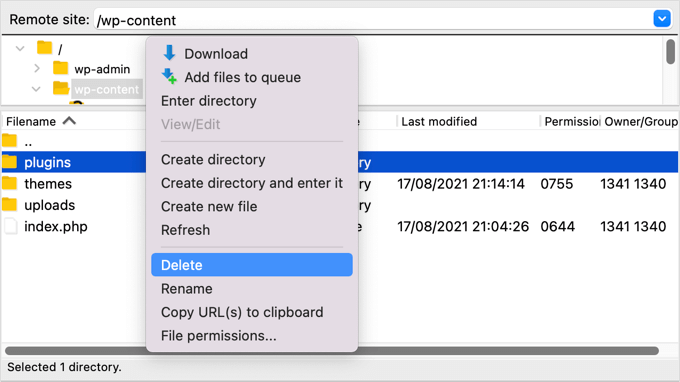

Rechercher dans vos dossiers d’extensions des fichiers et du code suspects prend beaucoup de temps. Et comme les pirates sont très sournois, rien ne garantit que vous trouverez une porte dérobée.

La meilleure chose à faire est de supprimer votre répertoire d’extensions, puis de réinstaller vos extensions à partir de zéro. C’est le seul moyen de s’assurer qu’il n’y a pas de portes dérobées dans vos extensions.

Vous pouvez accéder à votre répertoire d’extensions en utilisant un client FTP ou le gestionnaire de fichiers de votre hébergeur WordPress. Si vous n’avez jamais utilisé le FTP, vous pouvez consulter notre guide sur l’utilisation du FTP pour téléverser des fichiers sur WordPress.

Vous devrez utiliser le logiciel pour naviguer jusqu’au dossier wp-content de votre site. Une fois sur place, cliquez avec le bouton droit de la souris sur le dossier des extensions et sélectionnez « Supprimer ».

3. Supprimez votre dossier de thèmes

De même, au lieu de passer du temps à rechercher une porte dérobée parmi les fichiers de votre thème, il est préférable de les supprimer tout simplement.

Après avoir supprimé votre dossier d’extensions, mettez simplement en surbrillance le dossier des thèmes et supprimez-le de la même manière.

Vous ne savez pas s’il y avait une porte dérobée dans ce dossier, mais si c’était le cas, elle a disparu maintenant. Vous venez de Gagner du temps et vous avez éliminé un point d’attaque supplémentaire.

Vous pouvez maintenant réinstaller les thèmes dont vous avez besoin.

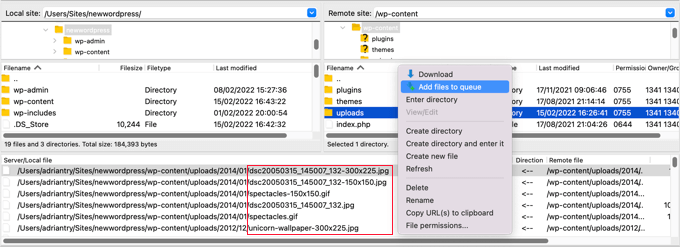

4. Recherchez les fichiers PHP dans le dossier Téléversés.

Ensuite, vous devez jeter un coup d’œil au dossier Téléversés et vous assurer qu’il ne contient aucun fichier PHP.

Il n’y a aucune raison pour qu’un fichier PHP se trouve dans ce dossier, car il est conçu pour stocker des fichiers multimédias tels que des images. Si vous trouvez un fichier PHP dans ce dossier, vous devez le supprimer.

Tout comme les dossiers extensions et thèmes, vous trouverez le dossier Téléversés dans le dossier wp-content. À l’intérieur de ce dossier, vous trouverez plusieurs dossiers pour chaque année et chaque mois où vous avez téléversé des fichiers. Vous devrez vérifier la présence de fichiers PHP dans chaque dossier.

Certains clients FTP proposent des outils qui recherchent le dossier de manière récursive. Par exemple, si vous utilisez FileZilla, vous pouvez cliquer avec le bouton droit de la souris sur le dossier et sélectionner « Ajouter des fichiers à la file d’attente ». Tous les fichiers trouvés dans les sous-répertoires du dossier seront ajoutés à la file d’attente dans le volet inférieur.

Vous pouvez maintenant défiler dans la liste à la recherche des fichiers portant l’extension .php.

Par ailleurs, les utilisateurs avancés qui connaissent bien SSH peuvent écrire la commande suivante :

find uploads -name "*.php" -print

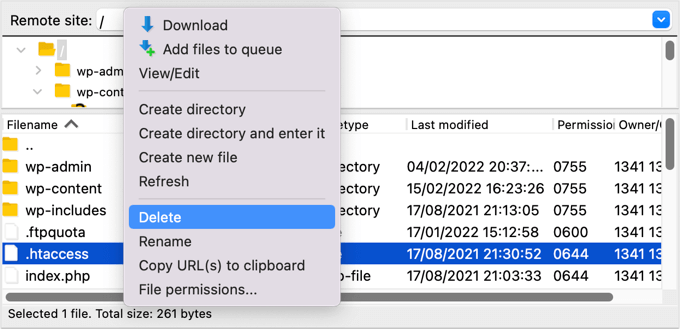

5. Supprimer le fichier .htaccess

Certains pirates peuvent ajouter des codes de redirection à votre fichier .htaccess qui enverront vos internautes sur un site différent.

À l’aide d’un client FTP ou d’un gestionnaire de fichiers, supprimez simplement le fichier du répertoire racine de votre site, et il sera recréé automatiquement.

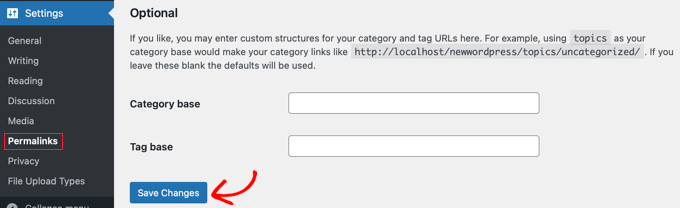

Si, pour une raison quelconque, il n’est pas recréé, vous devez aller dans Réglages » Permaliens dans votre panneau d’administration WordPress. En cliquant sur le bouton » Enregistrer les modifications « , vous enregistrerez un nouveau fichier .htaccess.

6. Vérifier le fichier wp-config.php

Le fichier wp-config.php est un fichier cœur de WordPress qui contient des informations permettant à WordPress de communiquer avec la base de données, les clés de sécurité de votre installation WordPress et les options développeurs/développeuses.

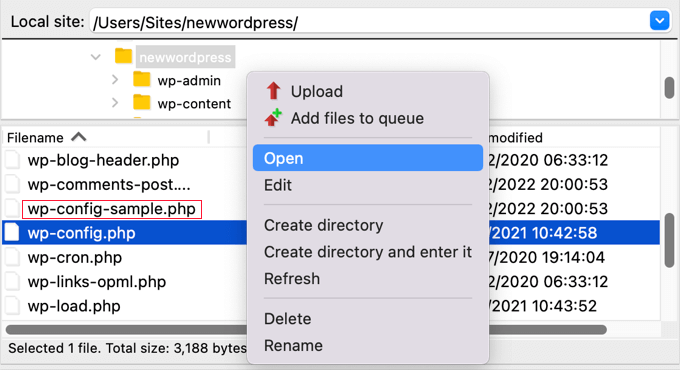

Le fichier se trouve dans le dossier racine de votre site. Vous pouvez en voir le contenu en sélectionnant les options Ouvrir ou Modifier dans votre client FTP.

Vous devez maintenant examiner attentivement le contenu du fichier pour voir s’il y a quelque chose qui ne semble pas à sa place. Il peut être utile de comparer le fichier avec le fichier par défaut wp-config-sample.php qui se trouve dans le même dossier.

Vous devez supprimer tout code dont vous êtes certain qu’il n’a pas sa place.

7. Restaurer la sauvegarde d’un site

Si vous avez effectué des sauvegardes régulières de votre site web et que vous craignez toujours qu’il ne soit pas complètement terminé, la restauration d’une sauvegarde est une bonne solution.

Vous devrez supprimer complètement votre site, puis restaurer une sauvegarde effectuée avant le piratage. Cette option n’est pas à la portée de tout le monde, mais elle vous permettra d’être sûr à 100 % que votre site est en sécurité.

En savoir plus, consultez notre guide du débutant sur la restauration de WordPress à partir d’une sauvegarde.

Comment prévenir les piratages à l’avenir ?

Maintenant que vous avez nettoyé votre site, il est temps d’en améliorer la sécurité afin d’éviter les piratages à l’avenir. Il n’est pas rentable d’être bon marché ou apathique lorsqu’il s’agit de la sécurité d’un site.

1. Sauvegardez régulièrement votre site

Si vous ne faites pas encore de sauvegardes régulières de votre site, c’est aujourd’hui qu’il faut commencer.

WordPress ne dispose pas d’une solution de sauvegarde intégrée. Cependant, il existe plusieurs excellents plugins de sauvegarde WordPress qui vous permettent de sauvegarder et de restaurer automatiquement votre site WordPress.

Duplicator est l’une des meilleures extensions de sauvegarde WordPress. Il vous permet de configurer des planifications de sauvegarde automatique et vous aidera à restaurer votre site WordPress si quelque chose de grave se produit.

Il existe également une version gratuite de Duplicator que vous pouvez utiliser pour créer des sauvegardes manuelles.

Pour obtenir des instructions étape par étape, consultez notre guide sur la sauvegarde de votre site WordPress avec Duplicator.

2. Installer une extension de sécurité

Vous ne pouvez pas surveiller tout ce qui se passe sur votre site lorsque vous êtes occupé à travailler sur votre entreprise. C’est pourquoi nous vous recommandons d’utiliser une extension de sécurité comme Sucuri.

Nous recommandons Sucuri parce qu’ils sont bons dans ce qu’ils font. Des publications majeures comme CNN, USA Today, PC World, TechCrunch, The Next Web, et d’autres sont d’accord. De plus, nous nous appuyons sur eux pour assurer la sécurité de WPBeginner.

3. Rendre la connexion à WordPress plus sûre

Il est également important de rendre votre connexion WordPress plus sûre. La meilleure façon de commencer est d’imposer l’utilisation de mots de passe forts lorsque les utilisateurs/utilisatrices créent un compte sur votre site. Nous vous recommandons également d’utiliser un gestionnaire de mots de passe tel que 1Password.

La prochaine chose à faire est d’ajouter une authentification à deux facteurs. Cela protégera votre site contre les mots de passe volés et les attaques par force brute. Cela signifie que même si un pirate connaît votre identifiant et votre mot de passe, il ne pourra toujours pas se connecter à votre site.

Enfin, vous devriez limiter les tentatives de connexion dans WordPress. WordPress permet aux utilisateurs/utilisatrices de saisir leur mot de passe autant de fois qu’ils le souhaitent. En verrouillant un compte après cinq tentatives de connexion infructueuses, vous réduisez considérablement les chances d’un pirate de découvrir vos données de connexion.

4. Protéger la zone d’administration de WordPress

La protection de la zone d’administration contre les accès non autorisés vous permet de bloquer de nombreuses menaces de sécurité courantes. Nous avons une longue liste d’astuces pour assurer la sécurité de l’administration de WordPress.

Par exemple, vous pouvez protéger le répertoire wp-admin par un mot de passe. Cela permet d’ajouter une calque de protection supplémentaire au point d’entrée le plus important de votre site.

Vous pouvez également limiter l’accès à la zone d’administration aux adresses IP utilisées par votre équipe. C’est une autre façon de bloquer les pirates qui découvrent votre identifiant et votre mot de passe.

5. Désactiver les éditeurs/éditrices de thèmes et de plugins

Saviez-vous que WordPress dispose d’un éditeur de thèmes et d’extensions intégré ? Cet éditeur de texte brut vous permet de modifier les fichiers de votre thème et de vos plugins directement à partir du tableau de bord WordPress.

Bien que cela soit utile, cela peut prospecter des problèmes de sécurité potentiels. Par exemple, si un pirate s’introduit dans la zone d’administration de WordPress, il peut utiliser l’éditeur intégré pour accéder à toutes les données de WordPress.

Ensuite, ils pourront distribuer des logiciels malveillants ou lancer des attaques DDoS depuis votre site WordPress.

Pour améliorer la sécurité de WordPress, nous recommandons de retirer complètement les éditeurs/éditrices de fichiers intégrés.

6. Désactiver l’exécution de PHP dans certains dossiers de WordPress

Par défaut, les scripts PHP peuvent être exécutés dans n’importe quel dossier de votre site. Vous pouvez rendre votre site plus sûr en désactivant l’exécution de PHP dans les dossiers qui n’en ont pas besoin.

Par exemple, WordPress n’a jamais besoin d’exécuter le code stocké dans votre dossier téléversement. Si vous désactivez l’exécution de PHP dans ce dossier, un pirate ne pourra pas exécuter de porte dérobée, même s’il en a bien téléversé une.

7. Maintenir votre site à jour

Chaque nouvelle version de WordPress est plus sûre que la précédente. Chaque fois qu’une faille de sécurité est signalée, le cœur de l’équipe WordPress travaille avec diligence pour publier une mise à jour qui corrige le problème.

Cela signifie que si vous ne maintenez pas WordPress à jour, vous utilisez un logiciel présentant des failles de sécurité connues. Les pirates informatiques peuvent rechercher des sites utilisant l’ancienne version et utiliser la vulnérabilité pour obtenir un accès.

C’est pourquoi vous devez toujours utiliser la dernière version de WordPress.

Ne vous contentez pas de maintenir WordPress à jour. Vous devez vous assurer que vos extensions et thèmes WordPress sont également à jour.

Nous espérons que ce tutoriel vous a aidé à apprendre comment trouver et corriger une porte dérobée dans un site WordPress piraté. Vous voudrez peut-être aussi apprendre comment faire passer WordPress de HTTP à HTTPS, ou consulter notre liste d’erreurs WordPress et comment les corriger.

Si vous avez aimé cet article, veuillez alors vous abonner à notre chaîne YouTube pour obtenir des tutoriels vidéo sur WordPress. Vous pouvez également nous trouver sur Twitter et Facebook.

Syed Balkhi says

Hey WPBeginner readers,

Did you know you can win exciting prizes by commenting on WPBeginner?

Every month, our top blog commenters will win HUGE rewards, including premium WordPress plugin licenses and cash prizes.

You can get more details about the contest from here.

Start sharing your thoughts below to stand a chance to win!

Jiří Vaněk says

It is also very good practice to contact the web server provider. They often have sophisticated malware detection tools and are able to scan the entire web and send a dump of infected files. This is what I would possibly recommend doing any time a website hacking problem turns out to be true. A provider can help a lot with this if they have good customer support.

Paul Booker says

If you have version control installed on your web server –– it is possible to very quickly determine if any of your files have changed, or additional files have been added, by running a simple command in your shell terminal.

If you are using Git for version control you just need to type « git status » into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command « git checkout — . »

If you don’t have version control you can basically just write a simple command « list all files modified in the last 7 days » which would be « find ./ -type f -mtime -7 » and again you can find out what has been hacked. You can then manually delete the changes.

WPBeginner Support says

While possible, that is not a beginner friendly method so we do not recommend it for most users.

Administrateur

Vivek Tripathi says

Hello Sir in our maximum sites there was malicious codes injected but I Haven’t find these anywhere in database. In my all sites there was automatically malicious pages generated and it will shown on google and these pages were not shown in my wordpress dashboard and in posts sections.

Please Help me to find codes and get secured from this hacking I have losted many traffic from my WordPress site.

Please Help Me!

WPBeginner Support says

Hi Vivek,

Please see our article on how to clean a hacked WordPress site.

Administrateur

Abraham says

This is really the BEST post there is about « unhacking » your website, I don’t know if it worked completely with my site but I really do hope so.

Thanks so much guys!!

Azwan Abdullah says

Hi! I need some opinion. I’ve enabled open registration and set the default role as subscriber. From my understanding, this role can only have read capabilities. Means that they can only read posts on my blog, and comments. Am I right?

The purpose I’m doing this because I want to allow only registered people to comment. Ironically, I’m using some live traffic logger, which can track requests in to or out of my website. I noticed that the registered user is using anonymous IP from TOR network. They seems registering by accessing the register page directly, not by usual means.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

I hope someone and wpbeginner staff can respond these. Thanks in advance.

WPBeginner Support says

Hi Azwan,

You need to protect your website from spam user registrations.

Administrateur

Pradeep Gauda says

Hi ,

I found my word press website title changed by some hacker group as they mentioned . So checked my security plugins wordfence , did the scan but nothing found . How can they affecting the page title continue and what should i do for that .

Colin says

Hi

Sucuri & WP Clone uses the Uploads folder so what are we suppose to do there?

Also Exploit Scanner is coming up with loads of files that it doesn’t recognise and the plugin is up to date. Maybe the algorithm is not up to date with the latest version of WordPress so deleted it.

Sucuri has found no problems but it is the free version, Wordfence have found no errors either so I don’t trust Exploit Scanner at the moment.

Colin

Jo says

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

And now, I will make sure to install hundreds of antivirus plugins. Had not realised that my webhost bluehost did not include any basic level of security.

Mehreen says

Hi,

I understand this article is quite old now, but I’ll comment and try if I get response.

My site was recently compromised and after using free Sucuri, I switched to Wordfence. The latter helped me track all my files containing malicious code. No particular reason to not use Sucuri, I was just trying different options.

What are your views on wordfence vs sucuri? Paid versions.

Thanks.

WPBeginner Support says

Hi Mehreen,

They both offer good security. We recommend Sucuri because they offer cloud based website application firewall, which not only protects your website but also improves performance. Wordfence offers an application level firewall which runs on your server. See our article on best WordPress firewall plugins for more details.

Administrateur

Mohammed Jaid Ansari says

Hi

When i type my website address it will open and after some time he will redirect to other website. and in mobile when i type my website address directly he will redirect to google play store. and google also showing this website may be hacked. how i can solved this problem.

WPBeginner Support says

Hi,

See our guide on how to clean a hacked WordPress site.

Administrateur

Christine says

I cannot get in to my WordPress website. I spoke with the server’s tech support and they said the problem is not on their end, and they suspect the site has been compromised by malware. However, I am not able to log in the site to check anything. Any advice?

WPBeginner Support says

Hey Christine,

Have you tried resetting password? Also see our guide on what to do when you are locked out of admin area.

Administrateur

greekouzina says

Hi all,

my website was hacked and i found many .php files like kebin.php kevin.php with eval and base64 code inside.

The worst thing is that my site was blacklisted and also the external references to the link are so many!

I noticed about 5 foreign IP’s that look into that reference files!

What can i do to cut off these references?

I have sucuri free version cause my blog is amateur blog and i dont have money to spend.

TIA

WPBeginner Support says

Cleaning an infected website can be a bit difficult for most beginners. You can try steps mentioned in our guide on fixing your hacked WordPress site.

Administrateur

Sandy says

someone hacking my admin panel again and again. I recovered but still he is hacking my admin-panel. I dnt know how to solve. Please kindly contact me for a solution.

Leo Dimilo says

Just got finished cleaning up a client’s website. One of the things that this article doesn’t address is the fact that you may have to go up a level in your server’s folder to find the backdoor. In other words, you could delete everything in your /html file on your server and restart with a fresh reinstall and still have a backdoor in because it is in a different folder on your server one level up….

Saad Amir says

Dear,

My website is hacked by someone. Only hack my posts, when i click on post for preview it would not be open, open as blank page.

Please help me, what is the main problem how i can solve it

WPBeginner Support says

Try switching to a default WordPress theme like twenty sixteen and deactivate all your WordPress plugins. Try to preview a post, if it opens fine, then your theme or one of the plugins on your website is causing the issue. If the problem persists, then follow the steps described above.

Administrateur

Joy Healey says

Hi,

This sounds to be really useful, but I’m struggling (on their website) to find the option you mention:

« They will monitor your site, and clean it up if you ever get hacked. It comes out to be like $3 per month per site if you get the 5 site plan. »

Could you point me in the right direction, please – with your affiliate link, of course?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Thanks for a helpful article, Joy

Joy Healey says

Answering my own question above…. I checked with Sucuri and sadly the 5 site plan referred to in this post no longer exists.

Robin Jennings says

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

I’ve found a few exploits on clients website in the public_html/images file lately.

Thomas says

Hey there,

for guys who are familiar with ssh: what I do if there are hack problems is having backups ready for my complete websites and just compare the complete backup with the current state of the live project.

Still the corrupt files can be ‘sleeping’ in there for weeks or months, so it’s not 100% safe that one will find all the hack(ed) files, but it’s often a good indicator, where to look. This way I noticed 3 new files in a long time not updated avada(theme) project inside the revolution slider plugin.

Just my 2 cents :). Have a nice day,

Thomas

Jon Schear says

You can use the Sucuri scanner for free, but it is very complex with the results you get.

Rodney Wild says

Came across another signature: if(!isset($GLOBALS[« »\x61\156\x75\156\x61″ »]

if you find the above statement, remove from the « if » right till the end of the line and that will fix that one file. I found this in almost every file though so you are going to have to use a global find and replace program. I use FNR.EXE but there are others. This one will also infect multiple websites in the same tree.

Kushal Jayswal says

Anyone noticed recent attack before a weak on major servers. I am using Hostgator hosting services. My sites were down for a day. One of my friend is using Bluehost and his sites were down for 4-5 days.

I couldn’t find news about this on Google.

Did anyone notice?

Michael says

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by « last modified » which showed me the pages that had been compromised.

I compared these files with backup files and was able to track down the malware!

Azman says

Nice post, I recently run exploit scanner and it found many malicious or suspecious codes in my site like eval and base64_decode. What should I do in this case do I need to setup my whole database from starting. I can do this because my site is not full of content.

But I am not very familiar with php, so help me.

WPBeginner Support says

Exploit scanner lets you know where it found the malicious code. If it is in a theme or plugin file, then you can simply delete those theme and plugin files. After that you can download and upload fresh copies of those files to your site. If it is in database and you can start fresh then do that. Other wise there are ways to clean the code from database too.

Administrateur

Dionisis Karampinis says

Very nice article many thanks! I have used Exploit Scanner and currently im having BPS Security

Matthew Baya says

Nice article. I’ve found on infected WP sites they consistently seem to put a file named https.php in the wp-includes folder. I also found on my shared hosting server they will hop from one infected account to find other world readable wp-config.php files in other WP installs and will use the database information there to create admin accounts on other WP installs. Thus I’d add that any one whose been hacked should change their database credentials and also lock down wp-config.php as much as possible, ideally limiting it so only the webserver user (and the owner) can access it.

I’ve been using wordfence to clean infected sites and have been very happy with is, though I recently found it’s no longer noticing the /wo-includes/https.php file I mentioned earlier. I’ve contacted them about this since i know in the past it did notice these

Nora McDougall-Collins says

I recent infection I had to deal with infected all the index.php files.

qammar says

Very helpfull and informative article.

one of my client website/blog was infected with malware was ‘reported attached page’ by google. first I tried sucuri sitecheck tool to identify the infected files/badware but they only show this result of scan

web site: blog.myclientwebsite.com/

status: Site blacklisted, malware not identified

web trust: Site blacklisted.

This do not any help, as we already know the site is black list and then I scan all the data on domain and found following two files infected

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

I am posting this for other people to look for these files, if their website is infected and reported as attack page.

Cheers,

qammar feroz

Editorial Staff says

The free Sucuri scanner doesn’t do server side scanning. If you actually pay for Sucuri, not only it protects you, but they will do the cleanup for you if anything happens.

Administrateur

Nora McDougall-Collins says

Thanks for the excellent article! I have passed it along to my web development students through Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins says

Sorry for the incomplete information – he had NOT been doing database backups. So, we will have to dump the database and copy and paste into the new install.

Patricio Proaño says

Excellent! Thank’s for the info, very useful!!

Pat Fortino says

You don’t have to pay securi anyting to scan your site. You can scan as many sites as you want for free. That scan will tell you where the hacks are.

Editorial Staff says

Not quite correct. Yes, they have a free scanner, but it only checks if the hacks have a front-end impact. For example, it will say that you have malware injections in your front-end, but it will NOT tell you where the backdoor is hiding and such. There are times that you might clean up the hacks results, but the backdoor still stays even after the cleanup. Then when it comes back, you are left to wonder why.

Administrateur

Andrew says

Nice guide. Have you looked at Wordfence (http://www.wordfence.com/)? I’ve put a lot of customers on to it and they rave about it.

Cheers,

Andrew

Editorial Staff says

Never needed to try it. Sucuri is highly recommended by many big brands. Having using them for a while, we can say that they are very good.

Administrateur

Gautam Doddmani says

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario says

this was EXACTLY what I needed!! I’ve been trying to figure out how a hacker kept getting into one of the sites I maintain… it was just this one site, none of my other sites were being hacked. I found it with your help. It was hiding in a Pinterest plugin.

thanx again