Volete proteggere il vostro sito WordPress da attacchi brute-force?

Un attacco di forza bruta può rallentare il vostro sito web, renderlo inaccessibile e persino decifrare le vostre password per installare malware sul vostro sito.

In questo articolo vi mostreremo come proteggere il vostro sito WordPress dagli attacchi brute-force.

Che cos’è un attacco di forza bruta?

Un attacco a forza bruta è un metodo di hacking che utilizza tentativi ed errori per penetrare in un sito web, una rete o un sistema informatico.

Il tipo più comune di attacco a forza bruta è l’indovinare la password. Gli hacker utilizzano un software automatizzato per indovinare continuamente le informazioni di accesso, in modo da poter accedere al vostro sito web.

Questi strumenti di hacking automatizzati possono anche camuffarsi utilizzando indirizzi IP e località diverse, il che rende più difficile identificare e bloccare le attività sospette.

Un attacco di forza bruta riuscito può consentire agli hacker di accedere all’area di amministrazione del vostro sito web. Possono installare malware, rubare informazioni sugli utenti e cancellare tutto ciò che è presente sul vostro sito.

Anche gli attacchi brute force non andati a buon fine possono creare scompiglio inviando troppe richieste ai server del vostro hosting WordPress, rallentando o addirittura bloccando completamente il vostro sito web.

Detto questo, vediamo come proteggere il vostro sito WordPress dagli attacchi brute-force. Ecco i passi da seguire:

1. Installare un plugin firewall per WordPress

Gli attacchi di forza bruta comportano un notevole carico sui vostri server. Anche quelli che non vanno a buon fine possono rallentare il vostro sito web o mandare completamente in crash il server. Per questo motivo è importante bloccarli prima che arrivino al vostro server.

Per farlo, avrete bisogno di una soluzione firewall per siti web. Un firewall filtra il traffico dannoso e lo blocca dall’accesso al vostro sito.

Esistono due tipi di firewall per siti web:

- Ifirewall a livello di applicazione esaminano il traffico una volta raggiunto il vostro server, ma prima di caricare la maggior parte degli script di WordPress. Questo metodo non è altrettanto efficiente perché un attacco di forza bruta può comunque influire sul carico del server.

- Ifirewall per siti web a livello DNS instradano il traffico del vostro sito web attraverso i loro server proxy cloud. In questo modo possono inviare solo il traffico autentico al vostro server di web hosting principale, aumentando al contempo la velocità e le prestazioni di WordPress.

Consigliamo di utilizzare Sucuri. È il leader del settore della sicurezza dei siti web e il miglior firewall per WordPress sul mercato. Poiché dispone di un firewall per siti web a livello di DNS, ciò significa che tutto il traffico del vostro sito web passa attraverso il loro proxy, dove il traffico dannoso viene filtrato.

Utilizziamo Sucuri sul nostro sito web e per saperne di più potete leggere la nostra recensione completa di Sucuri.

2. Installare gli aggiornamenti di WordPress

Alcuni comuni attacchi di forza bruta mirano attivamente a vulnerabilità note nelle vecchie versioni di WordPress, nei plugin WordPress più diffusi o nei temi.

Il nucleo di WordPress e i più diffusi plugin di WordPress sono open source e le vulnerabilità vengono spesso risolte molto rapidamente con un aggiornamento. Tuttavia, se non installate gli aggiornamenti, lasciate il vostro sito web vulnerabile a queste vecchie minacce.

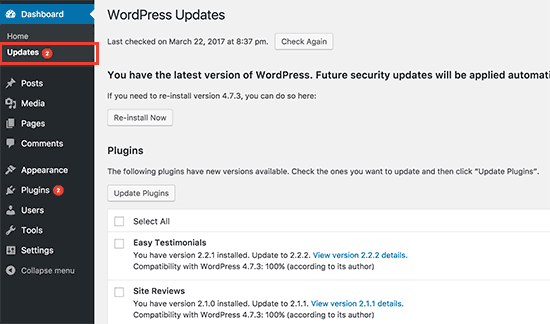

È sufficiente andare alla pagina Dashboard ” Aggiornamenti nell’area di amministrazione di WordPress per verificare la disponibilità di aggiornamenti. Questa pagina mostra tutti gli aggiornamenti per il nucleo di WordPress, i plugin e i temi.

Per maggiori dettagli, consultate le nostre guide su come aggiornare WordPress in modo sicuro e aggiornare correttamente i plugin di WordPress.

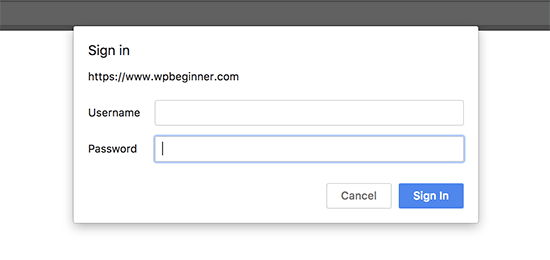

3. Proteggere la directory amministrativa di WordPress

La maggior parte degli attacchi brute force a un sito WordPress cerca di ottenere l’accesso all’area di amministrazione di WordPress. È possibile aggiungere una protezione con password alla directory di amministrazione di WordPress a livello di server. Questo bloccherà l’accesso non autorizzato all’area di amministrazione di WordPress.

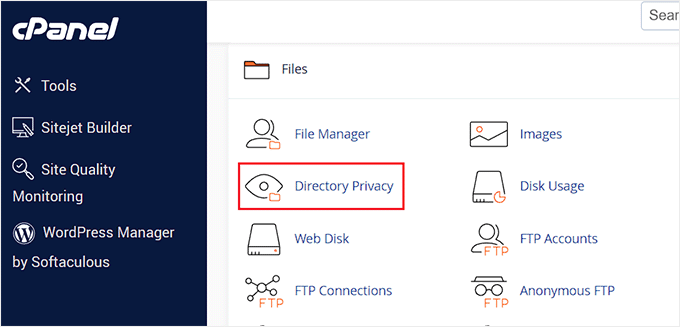

È sufficiente accedere al pannello di controllo del vostro hosting WordPress (cPanel) e fare clic sull’icona “Directory Privacy” nella sezione File.

Nota: nel nostro screenshot stiamo utilizzando Bluehost, ma impostazioni simili sono disponibili anche su altre società di hosting di alto livello come HostGator.

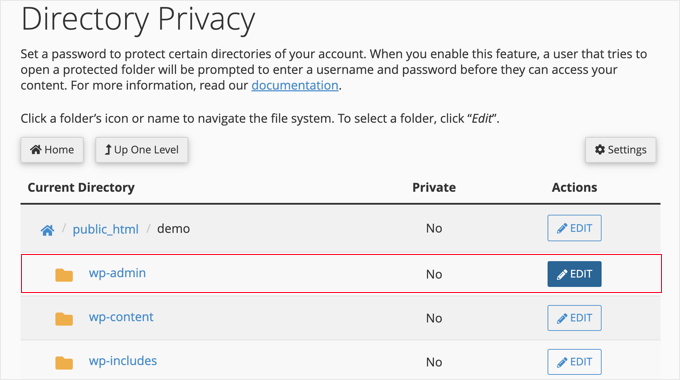

Successivamente, è necessario individuare la cartella wp-admin.

Una volta trovato, si deve fare clic sul pulsante “Modifica”.

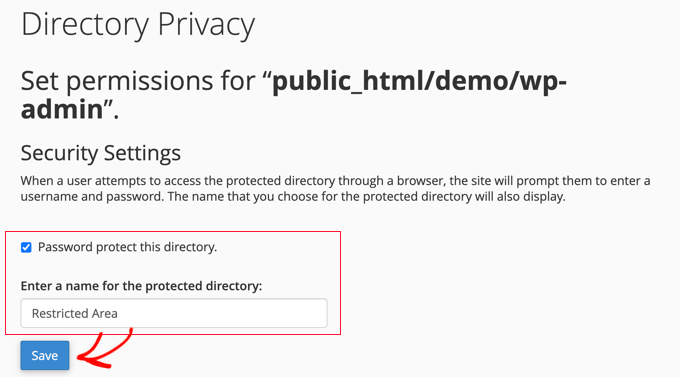

Nella pagina successiva è possibile impostare le impostazioni di sicurezza per la cartella.

Innanzitutto, è necessario selezionare la casella “Proteggi questa directory con password”. Quindi, è possibile inserire un nome per la directory protetta.

Successivamente, vi verrà chiesto di fornire un nome utente e una password.

Queste informazioni vengono richieste ogni volta che si cerca di accedere a questa directory.

Dopo aver inserito queste informazioni, fare clic sul pulsante “Salva” per memorizzare le impostazioni.

La directory di amministrazione di WordPress è ora protetta da password.

Quando si visita l’area di amministrazione di WordPress, viene visualizzata una nuova richiesta di accesso.

Se si verifica un errore 404 o un messaggio di errore con troppi reindirizzamenti, è necessario aggiungere la seguente riga al file .htaccess di WordPress:

ErrorDocument 401 default

Per maggiori dettagli, consultate il nostro articolo su come proteggere con password la directory di amministrazione di WordPress.

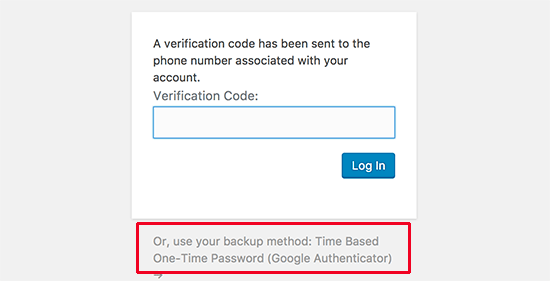

4. Aggiungere l’autenticazione a due fattori in WordPress

L’autenticazione a due fattori aggiunge un ulteriore livello di sicurezza alla schermata di accesso a WordPress. Per accedere all’area di amministrazione di WordPress, gli utenti dovranno generare con il proprio telefono un codice di accesso unico insieme alle credenziali di accesso.

L’aggiunta dell’autenticazione a due fattori renderà più difficile l’accesso agli hacker, anche nel caso in cui riescano a decifrare la password di WordPress.

Per istruzioni dettagliate passo dopo passo, consultate la nostra guida su come aggiungere l’autenticazione a due fattori in WordPress.

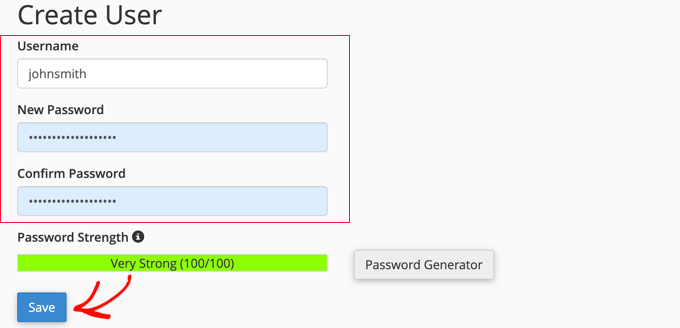

5. Utilizzare password uniche e forti

Le password sono la chiave per accedere al vostro sito WordPress o al vostro negozio di e-commerce. È necessario utilizzare password uniche e forti per tutti gli account. Una password forte è una combinazione di numeri, lettere e caratteri speciali.

È importante utilizzare password forti non solo per gli account utente di WordPress, ma anche per il client FTP, il pannello di controllo del web hosting e il database di WordPress.

Molti principianti ci chiedono come ricordare tutte queste password uniche. Non è necessario. Esistono eccellenti applicazioni di gestione delle password che le memorizzano in modo sicuro e le compilano automaticamente.

Per saperne di più, consultate la nostra guida per principianti sui modi migliori per gestire le password per WordPress.

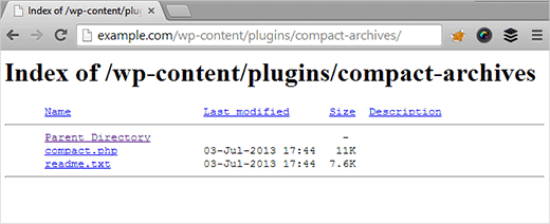

6. Disattivare l’esplorazione delle directory

Per impostazione predefinita, quando il server web non trova un file di indice (come index.php o index.html), visualizza automaticamente una pagina di indice che mostra il contenuto della directory.

Durante un attacco di forza bruta, gli hacker possono utilizzare la navigazione delle directory come questa per cercare i file vulnerabili. Per risolvere questo problema, è necessario aggiungere la seguente riga in fondo al file .htaccess di WordPress utilizzando un servizio FTP:

Options -Indexes

Per maggiori dettagli, consultate il nostro articolo su come disabilitare la navigazione nelle directory in WordPress.

7. Disabilitare l’esecuzione di file PHP in cartelle specifiche di WordPress

Gli hacker potrebbero voler installare ed eseguire uno script PHP nelle cartelle di WordPress. WordPress è scritto principalmente in PHP, il che significa che non è possibile disabilitarlo in tutte le cartelle di WordPress.

Tuttavia, ci sono alcune cartelle che non necessitano di script PHP, come la cartella uploads di WordPress situata in /wp-content/uploads.

È possibile disabilitare in modo sicuro l’esecuzione di PHP nella cartella uploads, un luogo comunemente utilizzato dagli hacker per nascondere file backdoor.

Per prima cosa, è necessario aprire un editor di testo come Notepad sul computer e incollare il seguente codice:

<Files *.php>

deny from all

</Files>

Ora, salvate questo file come .htaccess e caricatelo nella cartella /wp-content/uploads/ del vostro sito web utilizzando un client FTP.

8. Installare e configurare un plugin di backup per WordPress

I backup sono lo strumento più importante del vostro arsenale di sicurezza WordPress. Se tutto il resto fallisce, i backup vi permetteranno di ripristinare facilmente il vostro sito web.

La maggior parte delle società di hosting WordPress offre opzioni di backup limitate. Tuttavia, questi backup non sono garantiti e l’utente è l’unico responsabile dell’esecuzione dei propri backup.

Esistono diversi ottimi plugin di backup per WordPress che consentono di programmare backup automatici.

Consigliamo di utilizzare Duplicator. È facile da usare per i principianti e consente di impostare rapidamente i backup automatici e di archiviarli in luoghi remoti come Google Drive, Dropbox, Amazon S3, One Drive e altri ancora.

Esiste anche una versione gratuita di Duplicator che si può utilizzare per iniziare.

Per istruzioni passo passo, potete seguire questa guida su come eseguire il backup del vostro sito WordPress con Duplicator.

Tutti i suggerimenti di cui sopra vi aiuteranno a proteggere il vostro sito WordPress dagli attacchi brute-force. Per una configurazione di sicurezza più completa, dovreste seguire le istruzioni della nostra guida definitiva alla sicurezza di WordPress per principianti.

Speriamo che questo articolo vi abbia aiutato a capire come proteggere il vostro sito WordPress dagli attacchi brute-force. Potreste anche voler consultare la nostra guida su come riparare un sito WordPress violato e le nostre scelte di esperti sui migliori page builder drag-and-drop per WordPress.

Se questo articolo vi è piaciuto, iscrivetevi al nostro canale YouTube per le esercitazioni video su WordPress. Potete trovarci anche su Twitter e Facebook.

Syed Balkhi says

Hey WPBeginner readers,

Did you know you can win exciting prizes by commenting on WPBeginner?

Every month, our top blog commenters will win HUGE rewards, including premium WordPress plugin licenses and cash prizes.

You can get more details about the contest from here.

Start sharing your thoughts below to stand a chance to win!

Moinuddin Waheed says

This is very common problem for wordpress users. most of the times we give little to no concern to protect our website or blog and then complain when something of this kind happens.

I have been a victim of this brute force attack back in 2017 and since then I have ensured to use backup of my full website and two factor authentication to log in.

Is there a way we can identify if any malicious software has been installed or our dashboard has been compromised?

WPBeginner Support says

You can use some of the scanner options that we recommend in our article below!

https://www.wpbeginner.com/plugins/how-to-scan-your-wordpress-site-for-potentially-malicious-code/

Admin

Moinuddin Waheed says

Thanks for the reply and tutorial recommendation.

I am exploring these guides so as to make a successful wordpress websites agency.

I want to make sure that the websites that I make for my clients should be foolproof of security.

Renuga says

HI,

For step-3 admin protection, we need to show the login in WP-admin only but its showing in site also. So, please help us how to show only in WP-admin.

WPBeginner Support says

If you mean it is in your widget area you may want to check for a meta widget under Appearance>Widgets

Admin

Dreamandu says

I am under the brute force attack right now from different IPs. What can I do to protect my site right now?

WPBeginner Support says

You can use any of the methods in this article to start combating the brute force attack

Admin

Chidubem Ezenwa says

Yet another helpful guide. Thanks guys.