¿Ha sido hackeado tu sitio web de WordPress?

Los hackers a menudo instalarán una puerta trasera para asegurarse de que puedan volver a entrar incluso después de que asegures tu sitio web. A menos que puedas eliminar esa puerta trasera, no hay forma de detenerlos.

En este artículo, te mostraremos cómo encontrar una puerta trasera en un sitio de WordPress hackeado y cómo solucionarlo.

Cómo saber si tu sitio web ha sido hackeado

Si tienes un sitio web de WordPress, entonces necesitas tomar la seguridad en serio. Esto se debe a que los sitios web son atacados un promedio de 44 veces al día.

Puedes aprender las mejores prácticas para mantener tu sitio seguro en nuestra guía definitiva de seguridad de WordPress.

Pero, ¿y si tu sitio ya ha sido hackeado?

Algunas señales de que tu sitio de WordPress ha sido hackeado incluyen una caída en el tráfico o el rendimiento del sitio web, enlaces maliciosos o archivos desconocidos añadidos, una página de inicio alterada, incapacidad para iniciar sesión, cuentas de usuario nuevas sospechosas y más.

Limpiar un sitio web hackeado puede ser increíblemente doloroso y difícil. Te guiamos paso a paso en nuestra guía para principiantes para arreglar tu sitio de WordPress hackeado. También debes asegurarte de escanear tu sitio en busca de cualquier malware que los hackers hayan dejado.

Y no olvides cerrar la puerta trasera.

Un hacker inteligente sabe que eventualmente limpiarás tu sitio web. Lo primero que podrían hacer es instalar una puerta trasera, para poder colarse de nuevo después de que asegures la puerta principal de tu sitio de WordPress.

¿Qué es una puerta trasera?

Una puerta trasera es código agregado a un sitio web que permite a un hacker acceder al servidor sin ser detectado, y eludiendo el inicio de sesión normal. Permite a un hacker recuperar el acceso incluso después de que encuentres y elimines el plugin explotado o la vulnerabilidad de tu sitio web.

Las puertas traseras son el siguiente paso de un hackeo después de que el usuario ha logrado entrar. Puedes aprender cómo lo hicieron en nuestra guía sobre cómo los sitios de WordPress son hackeados y cómo prevenirlo.

Las puertas traseras a menudo sobreviven a las actualizaciones de WordPress. Eso significa que tu sitio seguirá siendo vulnerable hasta que encuentres y arregles cada puerta trasera.

¿Cómo funcionan las puertas traseras?

Algunas puertas traseras son simplemente nombres de usuario de administrador ocultos. Permiten al hacker iniciar sesión de forma normal escribiendo un nombre de usuario y una contraseña. Debido a que el nombre de usuario está oculto, ni siquiera te das cuenta de que alguien más tiene acceso a tu sitio web.

Las puertas traseras más complejas pueden permitir al hacker ejecutar código PHP. Envían manualmente el código a tu sitio web usando su navegador web.

Otros tienen una interfaz de usuario completa que les permite enviar correos electrónicos como su servidor de hosting de WordPress, ejecutar consultas de bases de datos SQL y mucho más.

Algunos hackers dejarán más de un archivo de puerta trasera. Después de subir uno, añadirán otro para asegurar su acceso.

¿Dónde se esconden las puertas traseras?

En todos los casos que hemos encontrado, la puerta trasera estaba disfrazada para parecer un archivo de WordPress. El código de las puertas traseras en un sitio de WordPress se almacena con mayor frecuencia en las siguientes ubicaciones:

- Un tema de WordPress, pero probablemente no el que estás usando actualmente. El código en un tema no se sobrescribe cuando actualizas WordPress, por lo que es un buen lugar para poner una puerta trasera. Por eso recomendamos eliminar todos los temas inactivos.

- Los plugins de WordPress son otro buen lugar para esconder una puerta trasera. Al igual que los temas, no se sobrescriben con las actualizaciones de WordPress, y muchos usuarios son reacios a actualizar los plugins.

- La carpeta de uploads puede contener cientos o miles de archivos multimedia, por lo que es otro buen lugar para esconder una puerta trasera. Los bloggers casi nunca revisan su contenido porque simplemente suben una imagen y luego la usan en una publicación.

- El archivo wp-config.php contiene información sensible utilizada para configurar WordPress. Es uno de los archivos más atacados por los hackers.

- La carpeta wp-includes contiene archivos PHP necesarios para que WordPress funcione correctamente. Es otro lugar donde encontramos puertas traseras porque la mayoría de los propietarios de sitios web no revisan el contenido de la carpeta.

Ejemplos de puertas traseras que hemos encontrado

Aquí hay algunos ejemplos de dónde los hackers han subido puertas traseras. En un sitio que limpiamos, la puerta trasera estaba en la carpeta wp-includes. El archivo se llamaba wp-user.php, que parece lo suficientemente inocente, pero ese archivo en realidad no existe en una instalación normal de WordPress.

En otra instancia, encontramos un archivo PHP llamado hello.php en la carpeta de subidas. Estaba disfrazado como el plugin Hello Dolly. Lo extraño es que el hacker lo puso en la carpeta de subidas en lugar de la carpeta de plugins.

También hemos encontrado puertas traseras que no usan la extensión de archivo .php. Un ejemplo fue un archivo llamado wp-content.old.tmp, y también hemos encontrado puertas traseras en archivos con extensión .zip.

Como puedes ver, los hackers pueden adoptar enfoques muy creativos al ocultar una puerta trasera.

En la mayoría de los casos, los archivos estaban codificados con código Base64 que puede realizar todo tipo de operaciones. Por ejemplo, pueden agregar enlaces de spam, agregar páginas adicionales, redirigir el sitio principal a páginas de spam y más.

Dicho esto, veamos cómo encontrar una puerta trasera en un sitio de WordPress hackeado y cómo solucionarlo.

Cómo encontrar una puerta trasera en un sitio de WordPress hackeado y solucionarlo

Ahora sabes qué es una puerta trasera y dónde podría estar oculta. ¡La parte difícil es encontrarla! Después de eso, limpiarla es tan fácil como eliminar el archivo o el código.

1. Escanear en busca de código potencialmente malicioso

La forma más fácil de escanear tu sitio web en busca de puertas traseras y vulnerabilidades es con un plugin escáner de malware para WordPress. Recomendamos Sucuri porque nos ayudó a bloquear 450,000 ataques de WordPress en 3 meses, incluyendo 29,690 ataques relacionados con puertas traseras.

Ofrecen un plugin de seguridad gratuito de Sucuri para WordPress que te permite escanear tu sitio web en busca de amenazas comunes y fortalecer la seguridad de tu WordPress. La versión de pago incluye un escáner del lado del servidor que se ejecuta una vez al día y busca puertas traseras y otros problemas de seguridad.

Una gran alternativa a Sucuri es MalCare, que tiene una función de eliminación automática de malware. Esto eliminará todos los archivos de malware, incluidas las puertas traseras, de tu sitio web.

Obtén más información en nuestra guía sobre cómo escanear tu sitio de WordPress en busca de código potencialmente malicioso.

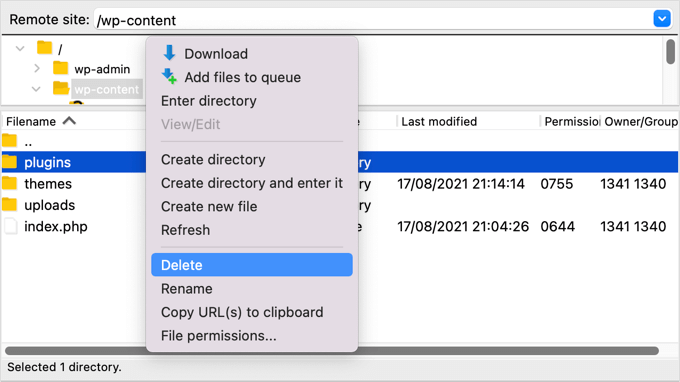

2. Elimina tu carpeta de plugins

Buscar en tus carpetas de plugins archivos y código sospechosos consume mucho tiempo. Y como los hackers son tan sigilosos, no hay garantía de que encuentres una puerta trasera.

Lo mejor que puedes hacer es eliminar tu directorio de plugins y luego reinstalar tus plugins desde cero. Esta es la única manera de saber con certeza que no hay puertas traseras en tus plugins.

Puedes acceder a tu directorio de plugins usando un cliente FTP o el administrador de archivos de tu hosting de WordPress. Si no has usado FTP antes, entonces quizás quieras ver nuestra guía sobre cómo usar FTP para subir archivos a WordPress.

Necesitarás usar el software para navegar a la carpeta wp-content de tu sitio web. Una vez allí, deberías hacer clic derecho en la carpeta plugins y seleccionar 'Eliminar'.

3. Elimina tu carpeta de temas

De la misma manera, en lugar de pasar tiempo buscando una puerta trasera entre los archivos de tu tema, es mejor simplemente eliminarlos.

Después de eliminar tu carpeta plugin, simplemente resalta la carpeta themes y elimínala de la misma manera.

No sabes si había una puerta trasera en esa carpeta, pero si la había, ya no está. Acabas de ahorrar tiempo y eliminaste un punto de ataque adicional.

Ahora puedes reinstalar cualquier tema que necesites.

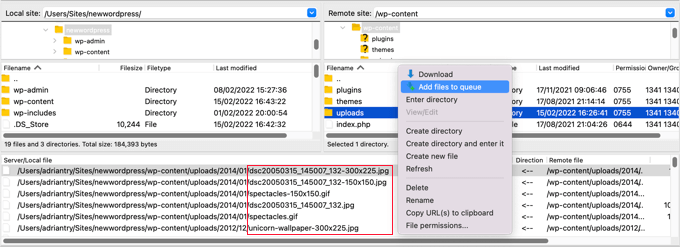

4. Busca archivos PHP en la carpeta de subidas

A continuación, deberías revisar la carpeta uploads y asegurarte de que no haya archivos PHP dentro.

No hay ninguna buena razón para que un archivo PHP esté en esta carpeta porque está diseñada para almacenar archivos multimedia como imágenes. Si encuentras un archivo PHP allí, entonces debería ser eliminado.

Al igual que las carpetas plugins y themes, encontrarás la carpeta uploads en la carpeta wp-content . Dentro de la carpeta encontrarás múltiples carpetas para cada año y mes en que hayas subido archivos. Necesitarás revisar cada carpeta en busca de archivos PHP.

Algunos clientes FTP ofrecen herramientas que buscarán en la carpeta de forma recursiva. Por ejemplo, si usas FileZilla, puedes hacer clic derecho en la carpeta y seleccionar 'Añadir archivos a la cola'. Cualquier archivo encontrado en subdirectorios de la carpeta se añadirá a la cola en el panel inferior.

Ahora puedes desplazarte por la lista buscando archivos con la extensión .php.

Alternativamente, los usuarios avanzados que estén familiarizados con SSH pueden escribir el siguiente comando:

find uploads -name "*.php" -print

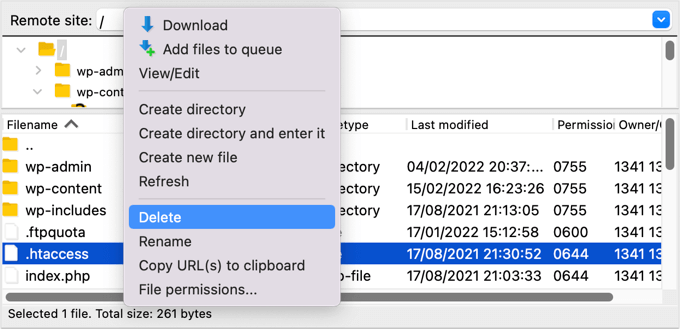

5. Elimina el archivo .htaccess

Algunos hackers pueden agregar códigos de redirección a tu archivo .htaccess que enviarán a tus visitantes a un sitio web diferente.

Usando un cliente FTP o un administrador de archivos, simplemente elimina el archivo de tu directorio raíz del sitio web, y se recreará automáticamente.

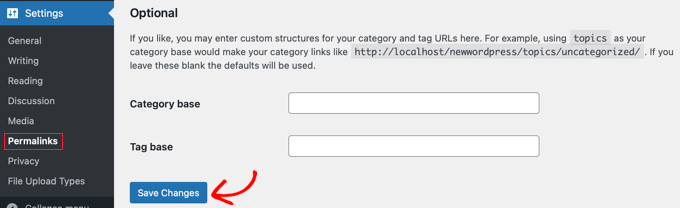

Si por alguna razón no se recrea, entonces deberías ir a Configuración » Enlaces permanentes en tu panel de administración de WordPress. Hacer clic en el botón 'Guardar cambios' guardará un nuevo archivo .htaccess.

6. Revisa el archivo wp-config.php

El archivo wp-config.php es un archivo central de WordPress que contiene información que permite a WordPress comunicarse con la base de datos, las claves de seguridad para tu instalación de WordPress y opciones de desarrollador.

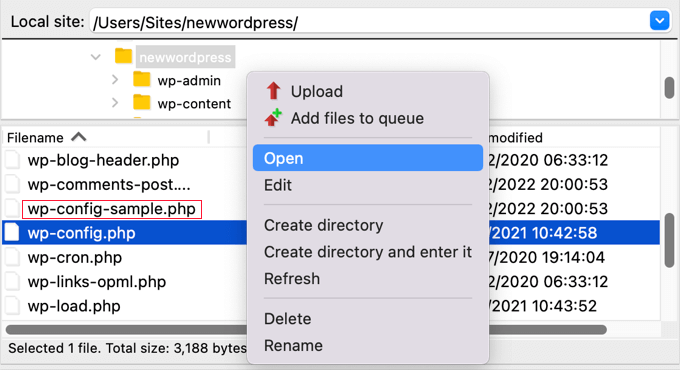

El archivo se encuentra en la carpeta raíz de tu sitio web. Puedes ver el contenido del archivo seleccionando las opciones Abrir o Editar en tu cliente FTP.

Ahora deberías revisar el contenido del archivo cuidadosamente para ver si hay algo que parezca fuera de lugar. Podría ser útil comparar el archivo con el archivo predeterminado wp-config-sample.php que se encuentra en la misma carpeta.

Deberías eliminar cualquier código que estés seguro de que no pertenece.

7. Restaura una copia de seguridad del sitio web

Si has estado haciendo copias de seguridad regulares de tu sitio web y aún te preocupa que tu sitio web no esté completamente limpio, entonces restaurar una copia de seguridad es una buena solución.

Necesitarás eliminar completamente tu sitio web y luego restaurar una copia de seguridad que se tomó antes de que tu sitio web fuera hackeado. Esta no es una opción para todos, pero te dejará 100% seguro de que tu sitio está a salvo.

Para más información, consulta nuestra guía para principiantes sobre cómo restaurar WordPress desde una copia de seguridad.

¿Cómo prevenir hackeos en el futuro?

Ahora que has limpiado tu sitio web, es hora de mejorar su seguridad para prevenir hackeos en el futuro. No vale la pena ser tacaño o apático cuando se trata de la seguridad de un sitio web.

1. Haz copias de seguridad de tu sitio web regularmente

Si aún no haces copias de seguridad regulares de tu sitio web, entonces hoy es el día para empezar.

WordPress no viene con una solución de respaldo integrada. Sin embargo, existen varios excelentes plugins de respaldo de WordPress que te permiten respaldar y restaurar automáticamente tu sitio web de WordPress.

Duplicator es uno de los mejores plugins de respaldo de WordPress. Te permite configurar programaciones de respaldo automáticas y te ayudará a restaurar tu sitio de WordPress si sucede algo malo.

También existe una versión gratuita de Duplicator que puedes usar para crear respaldos manuales.

Para obtener instrucciones paso a paso, consulta nuestra guía sobre cómo respaldar tu sitio de WordPress con Duplicator.

2. Instala un plugin de seguridad

No puedes monitorear todo lo que sucede en tu sitio web cuando estás ocupado trabajando en tu negocio. Es por eso que te recomendamos que uses un plugin de seguridad como Sucuri.

Recomendamos Sucuri porque son buenos en lo que hacen. Publicaciones importantes como CNN, USA Today, PC World, TechCrunch, The Next Web y otras están de acuerdo. Además, nosotros mismos confiamos en él para mantener seguro WPBeginner.

3. Haz que el inicio de sesión de WordPress sea más seguro

También es importante que hagas tu inicio de sesión de WordPress más seguro. La mejor manera de empezar es forzar el uso de contraseñas seguras cuando los usuarios creen una cuenta en tu sitio web. También te recomendamos que empieces a usar una utilidad de gestor de contraseñas como 1Password.

Lo siguiente que debes hacer es añadir autenticación de dos factores. Esto protegerá tu sitio web contra contraseñas robadas y ataques de fuerza bruta. Significa que incluso si un hacker conoce tu nombre de usuario y contraseña, aún así no podrá iniciar sesión en tu sitio web.

Finalmente, deberías limitar los intentos de inicio de sesión en WordPress. WordPress permite a los usuarios introducir contraseñas tantas veces como quieran. Bloquear a un usuario después de cinco intentos fallidos de inicio de sesión reducirá significativamente la posibilidad de que un hacker descubra tus datos de acceso.

4. Protege tu área de administrador de WordPress

Proteger el área de administración contra el acceso no autorizado te permite bloquear muchas amenazas de seguridad comunes. Tenemos una larga lista de consejos sobre cómo puedes mantener seguro el administrador de WordPress.

Por ejemplo, puedes proteger con contraseña el directorio wp-admin. Esto añade otra capa de protección al punto de entrada más importante de tu sitio web.

También puedes limitar el acceso al área de administración a las direcciones IP utilizadas por tu equipo. Esta es otra forma de bloquear a los hackers que descubren tu nombre de usuario y contraseña.

5. Deshabilitar editores de temas y plugins

¿Sabías que WordPress viene con un editor de temas y plugins integrado? Este editor de texto plano te permite editar los archivos de tu tema y plugins directamente desde el panel de administración de WordPress.

Si bien esto es útil, puede generar posibles problemas de seguridad. Por ejemplo, si un hacker irrumpe en tu área de administración de WordPress, puede usar el editor integrado para acceder a todos tus datos de WordPress.

Después de eso, podrán distribuir malware o lanzar ataques DDoS desde tu sitio web de WordPress.

Para mejorar la seguridad de WordPress, recomendamos eliminar por completo los editores de archivos integrados.

6. Deshabilitar la ejecución de PHP en ciertas carpetas de WordPress

Por defecto, los scripts PHP se pueden ejecutar en cualquier carpeta de tu sitio web. Puedes hacer que tu sitio web sea más seguro deshabilitando la ejecución de PHP en carpetas que no la necesiten.

Por ejemplo, WordPress nunca necesita ejecutar código almacenado en tu carpeta uploads. Si deshabilitas la ejecución de PHP para esa carpeta, un hacker no podrá ejecutar una puerta trasera, incluso si logró subir una allí.

7. Mantén tu sitio web actualizado

Cada nueva versión de WordPress es más segura que la anterior. Cada vez que se reporta una vulnerabilidad de seguridad, el equipo principal de WordPress trabaja diligentemente para lanzar una actualización que solucione el problema.

Esto significa que si no mantienes WordPress actualizado, estás utilizando software con vulnerabilidades de seguridad conocidas. Los hackers pueden buscar sitios web que ejecuten versiones antiguas y usar la vulnerabilidad para obtener acceso.

Es por eso que siempre debes usar la última versión de WordPress.

No solo mantengas WordPress actualizado. Necesitas asegurarte de que también mantienes tus plugins y temas de WordPress al día.

Esperamos que este tutorial te haya ayudado a aprender cómo encontrar y solucionar una puerta trasera en un sitio web de WordPress hackeado. También podrías querer aprender cómo mover WordPress de HTTP a HTTPS, o consultar nuestra lista de errores de WordPress y cómo solucionarlos.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para obtener tutoriales en video de WordPress. También puedes encontrarnos en Twitter y Facebook.

Jiří Vaněk

También es una muy buena práctica contactar al proveedor del servidor web. A menudo tienen herramientas sofisticadas de detección de malware y son capaces de escanear toda la web y enviar un volcado de archivos infectados. Esto es lo que yo recomendaría hacer en cualquier momento que un problema de hackeo de sitio web resulte ser cierto. Un proveedor puede ayudar mucho con esto si tienen buen soporte al cliente.

Dayo Olobayo

Este es un consejo fantástico, especialmente para los usuarios que podrían no sentirse seguros abordando los aspectos técnicos de la limpieza de un sitio hackeado. Sin embargo, para aquellos que se sienten cómodos con el código, los métodos del artículo pueden ser un buen primer paso antes de contactar al proveedor.

Jiří Vaněk

Absolutamente, Dayo Olobayo. Tienes razón en que las instrucciones del artículo son geniales y definitivamente valen la pena implementarlas de inmediato. Lo mencioné más como una alternativa adicional, y te daré un ejemplo. Tengo un sitio web con un proveedor que utiliza el software Trend Micro e inteligencia artificial para encontrar archivos infectados. Cuando les pedí ayuda, encontraron archivos infectados que yo no pude encontrar, incluso con varios plugins de seguridad. El software que utilizan es muy caro pero también muy sofisticado. Por eso, a veces es una buena idea trabajar simultáneamente con todos los puntos del artículo y con el proveedor que, si tiene una solución así, realmente puede acelerar todo el proceso de limpieza del sitio web.

Paul Booker

Si tienes control de versiones instalado en tu servidor web, es posible determinar muy rápidamente si alguno de tus archivos ha cambiado, o si se han agregado archivos adicionales, ejecutando un comando simple en tu terminal de shell.

Si estás usando Git para el control de versiones, solo necesitas escribir “git status” en tu terminal de shell para averiguar qué ha sido hackeado. Luego puedes eliminar todos los cambios con un comando “git checkout — .”

Si no tienes control de versiones, básicamente puedes escribir un comando simple “listar todos los archivos modificados en los últimos 7 días” que sería “find ./ -type f -mtime -7” y de nuevo puedes encontrar qué ha sido hackeado. Puedes eliminar manualmente los cambios.

Soporte de WPBeginner

Si bien es posible, ese no es un método amigable para principiantes, por lo que no lo recomendamos para la mayoría de los usuarios.

Administrador

Vivek Tripathi

Hola Señor, en nuestros sitios máximos se inyectaron códigos maliciosos, pero no los encontré en ninguna parte de la base de datos. En todos mis sitios se generaron automáticamente páginas maliciosas y se mostraban en Google, y estas páginas no aparecían en mi panel de WordPress ni en las secciones de publicaciones.

¡Por favor, ayúdeme a encontrar los códigos y a protegerme de este hackeo, he perdido mucho tráfico de mi sitio de WordPress.

¡Por favor, ayúdeme!

Soporte de WPBeginner

Hola Vivek,

Por favor, consulta nuestro artículo sobre cómo limpiar un sitio de WordPress hackeado.

Administrador

Abraham

Esta es realmente la MEJOR publicación que existe sobre cómo “deshackear” tu sitio web, no sé si funcionó completamente con mi sitio, pero realmente espero que sí.

¡¡Muchas gracias, chicos!!

Azwan Abdullah

¡Hola! Necesito una opinión. He habilitado el registro abierto y he establecido el rol predeterminado como suscriptor. Según mi entendimiento, este rol solo puede tener capacidades de lectura. Significa que solo pueden leer las publicaciones de mi blog y los comentarios. ¿Tengo razón?

El propósito por el que estoy haciendo esto es porque quiero permitir que solo las personas registradas comenten. Irónicamente, estoy usando un registrador de tráfico en vivo, que puede rastrear las solicitudes hacia o desde mi sitio web. Noté que el usuario registrado está usando una IP anónima de la red TOR. Parece que se registran accediendo directamente a la página de registro, no por los medios habituales.

Por lo tanto, ¿es generalmente seguro dejarlos? ¿Tienen ellos (el suscriptor) la capacidad de subir algo en uploads o en cualquier carpeta del sistema? Dado que también pueden tener acceso limitado al panel de administración, pueden ver la versión de wp, ¿es considerablemente seguro?

Espero que alguien y el personal de wpbeginner puedan responder a esto. Gracias de antemano.

Soporte de WPBeginner

Hola Azwan,

Necesitas proteger tu sitio web de registros de usuarios no deseados.

Administrador

Pradeep Gauda

Hola,

Encontré que el título de mi sitio web de WordPress fue cambiado por algún grupo de hackers, como mencionaron. Así que revisé mis plugins de seguridad, Wordfence, hice un escaneo pero no encontré nada. ¿Cómo pueden seguir afectando el título de la página y qué debo hacer al respecto?

Colin

Hola

Sucuri y WP Clone usan la carpeta de Subidas, ¿entonces qué se supone que debemos hacer ahí?

Además, Exploit Scanner está mostrando un montón de archivos que no reconoce y el plugin está actualizado. Quizás el algoritmo no está actualizado con la última versión de WordPress, así que lo eliminé.

Sucuri no ha encontrado problemas, pero es la versión gratuita, Wordfence tampoco ha encontrado errores, así que no confío en Exploit Scanner en este momento.

Colin

Jo

Gracias por un artículo muy informativo y útil. Finalmente pude entender qué le pasó a mi sitio web (miles de archivos index.php maliciosos).

Evité tener que pagar un precio de extorsión a Sitelock para reparar mi sitio, simplemente instalando una copia de seguridad (limpia).

Y ahora, me aseguraré de instalar cientos de plugins antivirus. No me había dado cuenta de que mi webhost bluehost no incluía ningún nivel básico de seguridad.

Mehreen

Hola,

Entiendo que este artículo es bastante antiguo, pero comentaré e intentaré si obtengo respuesta.

Mi sitio fue comprometido recientemente y después de usar Sucuri gratis, cambié a Wordfence. Este último me ayudó a rastrear todos mis archivos que contenían código malicioso. No hay una razón particular para no usar Sucuri, solo estaba probando diferentes opciones.

¿Cuáles son tus opiniones sobre Wordfence vs Sucuri? Versiones de pago.

Gracias.

Soporte de WPBeginner

Hola Mehreen,

Ambos ofrecen buena seguridad. Recomendamos Sucuri porque ofrecen un firewall de aplicación web basado en la nube, que no solo protege tu sitio web sino que también mejora el rendimiento. Wordfence ofrece un firewall a nivel de aplicación que se ejecuta en tu servidor. Consulta nuestro artículo sobre los mejores plugins de firewall para WordPress para más detalles.

Administrador

Mohammed Jaid Ansari

Hola

Cuando escribo la dirección de mi sitio web, se abre y después de un tiempo me redirige a otro sitio web. Y en el móvil, cuando escribo la dirección de mi sitio web directamente, me redirige a Google Play Store. Y Google también muestra que este sitio web puede haber sido hackeado. ¿Cómo puedo resolver este problema?

Soporte de WPBeginner

Hola,

Consulta nuestra guía sobre cómo limpiar un sitio de WordPress hackeado.

Administrador

Christine

No puedo acceder a mi sitio web de WordPress. Hablé con el soporte técnico del servidor y me dijeron que el problema no está de su lado, y sospechan que el sitio ha sido comprometido por malware. Sin embargo, no puedo iniciar sesión en el sitio para verificar nada. ¿Algún consejo?

Soporte de WPBeginner

Hola Christine,

¿Has intentado restablecer la contraseña? También consulta nuestra guía sobre qué hacer cuando estás bloqueado del área de administración.

Administrador

greekouzina

Hola a todos,

mi sitio web fue hackeado y encontré muchos archivos .php como kebin.php kevin.php con código eval y base64 dentro.

Lo peor es que mi sitio fue puesto en lista negra y también las referencias externas al enlace son muchísimas.

Noté alrededor de 5 IPs extranjeras que investigan esos archivos de referencia.

¿Qué puedo hacer para cortar estas referencias?

Tengo la versión gratuita de Sucuri porque mi blog es amateur y no tengo dinero para gastar.

Gracias de antemano

Soporte de WPBeginner

Limpiar un sitio web infectado puede ser un poco difícil para la mayoría de los principiantes. Puedes intentar los pasos mencionados en nuestra guía sobre cómo arreglar tu sitio de WordPress hackeado.

Administrador

Sandy

Alguien está hackeando mi panel de administración una y otra vez. Lo recuperé, pero todavía está hackeando mi panel de administración. No sé cómo resolverlo. Por favor, contácteme para una solución.

Leo Dimilo

Acabo de terminar de limpiar el sitio web de un cliente. Una de las cosas que este artículo no aborda es el hecho de que es posible que tengas que subir un nivel en la carpeta de tu servidor para encontrar la puerta trasera. En otras palabras, podrías eliminar todo en tu archivo /html en tu servidor y reiniciar con una reinstalación nueva y aún tener una puerta trasera porque está en una carpeta diferente en tu servidor, un nivel arriba...

Saad Amir

Estimado/a:

Mi sitio web ha sido hackeado por alguien. Solo hackean mis publicaciones, cuando hago clic en una publicación para previsualizarla, no se abre, se abre como una página en blanco.

Por favor, ayúdenme, ¿cuál es el problema principal y cómo puedo resolverlo?

Soporte de WPBeginner

Intenta cambiar a un tema predeterminado de WordPress como twenty sixteen y desactiva todos tus plugins de WordPress. Intenta previsualizar una publicación; si se abre bien, entonces tu tema o uno de los plugins de tu sitio web está causando el problema. Si el problema persiste, sigue los pasos descritos anteriormente.

Administrador

Joy Healey

Hola,

Esto parece ser realmente útil, pero estoy teniendo problemas (en su sitio web) para encontrar la opción que mencionas:

“Monitorearán tu sitio y lo limpiarán si alguna vez te hackean. Sale como $3 por mes por sitio si obtienes el plan de 5 sitios”.

¿Podrías indicarme la dirección correcta, por favor – con tu enlace de afiliado, por supuesto?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Gracias por un artículo útil, Joy

Joy Healey

Respondiendo a mi propia pregunta anterior... Verifiqué con Sucuri y lamentablemente el plan de 5 sitios al que se refiere esta publicación ya no existe.

Robin Jennings

Gran artículo – Sucuri es un programa fantástico. No es la opción más barata, pero detectan los problemas en cuestión de horas y ofrecen una solución poco después.

He encontrado algunas vulnerabilidades en el sitio web de clientes en el archivo public_html/images últimamente.

Thomas

Hola,

para los que están familiarizados con ssh: lo que hago si hay problemas de hackeo es tener copias de seguridad listas de mis sitios web completos y simplemente comparar la copia de seguridad completa con el estado actual del proyecto en vivo.

Aun así, los archivos corruptos pueden estar 'durmiendo' allí durante semanas o meses, por lo que no es 100% seguro que uno encuentre todos los archivos hackeados, pero a menudo es un buen indicador de dónde buscar. De esta manera noté 3 archivos nuevos en un proyecto de avada (tema) que no se actualizaba en mucho tiempo, dentro del plugin revolution slider.

Solo mis 2 centavos :). Que tengas un buen día,

Thomas

Jon Schear

Puedes usar el escáner Sucuri de forma gratuita, pero es muy complejo con los resultados que obtienes.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

si encuentras la declaración anterior, elimínala desde el "if" hasta el final de la línea y eso corregirá ese archivo. La encontré en casi todos los archivos, así que tendrás que usar un programa de búsqueda y reemplazo global. Yo uso FNR.EXE, pero hay otros. Este también infectará múltiples sitios web en el mismo árbol.

Kushal Jayswal

¿Alguien notó un ataque reciente antes de una semana en servidores importantes? Estoy usando los servicios de hosting de Hostgator. Mis sitios estuvieron caídos por un día. Uno de mis amigos está usando Bluehost y sus sitios estuvieron caídos por 4-5 días.

No pude encontrar noticias sobre esto en Google.

¿Alguien se dio cuenta?

Michael

Gran publicación, todavía relevante. El otro día me entró malware y descargué mi sitio a mi computadora. Ordené los archivos por "última modificación", lo que me mostró las páginas que habían sido comprometidas.

¡Comparé estos archivos con los archivos de respaldo y pude rastrear el malware!

Azman

¡Buen post! Recientemente ejecuté un escáner de exploits y encontró muchos códigos maliciosos o sospechosos en mi sitio, como eval y base64_decode. ¿Qué debo hacer en este caso? ¿Necesito configurar toda mi base de datos desde el principio? Puedo hacerlo porque mi sitio no está lleno de contenido.

Pero no estoy muy familiarizado con PHP, así que ayúdame.

Soporte de WPBeginner

El escáner de exploits te informa dónde encontró el código malicioso. Si está en un archivo de tema o plugin, entonces puedes simplemente eliminar esos archivos de tema y plugin. Después de eso, puedes descargar y subir copias nuevas de esos archivos a tu sitio. Si está en la base de datos y puedes empezar de cero, hazlo. De lo contrario, también hay formas de limpiar el código de la base de datos.

Administrador

Dionisis Karampinis

¡Muy buen artículo, muchas gracias! He usado Exploit Scanner y actualmente tengo BPS Security

Matthew Baya

Buen artículo. He descubierto que en sitios WP infectados, consistentemente parecen poner un archivo llamado https.php en la carpeta wp-includes. También descubrí en mi servidor de hosting compartido que saltan de una cuenta infectada para encontrar otros archivos wp-config.php legibles por el mundo en otras instalaciones de WP y usarán la información de la base de datos allí para crear cuentas de administrador en otras instalaciones de WP. Por lo tanto, agregaría que cualquiera que haya sido hackeado debería cambiar sus credenciales de base de datos y también bloquear wp-config.php tanto como sea posible, idealmente limitándolo para que solo el usuario del servidor web (y el propietario) puedan acceder a él.

He estado usando Wordfence para limpiar sitios infectados y he estado muy contento con él, aunque recientemente descubrí que ya no detecta el archivo /wo-includes/https.php que mencioné anteriormente. Me he puesto en contacto con ellos al respecto, ya que sé que en el pasado sí lo detectaba.

Nora McDougall-Collins

Una infección reciente con la que tuve que lidiar infectó todos los archivos index.php.

qammar

Artículo muy útil e informativo.

el sitio web/blog de uno de mis clientes fue infectado con malware, Google lo 'reportó como página adjunta'. Primero probé la herramienta Sucuri SiteCheck para identificar los archivos infectados/malware, pero solo muestran este resultado del escaneo

sitio web: blog.myclientwebsite.com/

estado: Sitio en lista negra, malware no identificado

confianza del sitio: Sitio en lista negra.

Esto no ayuda en nada, ya que ya sabemos que el sitio está en la lista negra y luego escaneé todos los datos del dominio y encontré los siguientes dos archivos infectados

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Publico esto para que otras personas busquen estos archivos, si su sitio web está infectado y se reporta como página de ataque.

Saludos,

qammar feroz

Personal editorial

El escáner gratuito de Sucuri no realiza escaneos del lado del servidor. Si realmente pagas por Sucuri, no solo te protege, sino que ellos harán la limpieza por ti si algo sucede.

Administrador

Nora McDougall-Collins

¡Gracias por el excelente artículo! ¡Se lo he pasado a mis estudiantes de desarrollo web a través de Facebook!

Además, el sitio de uno de mis estudiantes fue hackeado y cerrado por el proveedor de hosting por segunda vez. Parece que no había estado haciendo sus copias de seguridad de la base de datos. Así que, parece que tendremos que copiar y pegar sus publicaciones directamente en el Panel de Control desde el volcado de la base de datos. ¡Qué divertido!

Nora McDougall-Collins

Disculpa la información incompleta – él NO había estado haciendo copias de seguridad de la base de datos. Así que, tendremos que volcar la base de datos y copiar y pegar en la nueva instalación.

Patricio Proaño

¡Excelente! ¡Gracias por la información, muy útil!

Pat Fortino

No tienes que pagar nada a Sucuri para escanear tu sitio. Puedes escanear tantos sitios como quieras gratis. Ese escaneo te dirá dónde están los hackeos.

Personal editorial

No es del todo correcto. Sí, tienen un escáner gratuito, pero solo verifica si los hackeos tienen un impacto en el front-end. Por ejemplo, dirá que tienes inyecciones de malware en tu front-end, pero NO te dirá dónde se esconde la puerta trasera y cosas así. Hay veces que puedes limpiar los resultados de los hackeos, pero la puerta trasera permanece incluso después de la limpieza. Luego, cuando regresa, te quedas preguntándote por qué.

Administrador

Andrew

Buena guía. ¿Has mirado Wordfence (http://www.wordfence.com/)? He recomendado muchos clientes y hablan maravillas de él.

Saludos,

Andrew

Personal editorial

Nunca he necesitado probarlo. Sucuri es muy recomendado por muchas marcas importantes. Después de usarlos por un tiempo, podemos decir que son muy buenos.

Administrador

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

¡esto era EXACTAMENTE lo que necesitaba! He estado tratando de averiguar cómo un hacker seguía entrando en uno de los sitios que mantengo... era solo este sitio, ninguno de mis otros sitios estaba siendo hackeado. Lo encontré con tu ayuda. Se estaba escondiendo en un plugin de Pinterest.

Gracias de nuevo