Il tuo sito web WordPress è stato hackerato?

Gli hacker installeranno spesso una backdoor per assicurarsi di poter rientrare anche dopo aver messo in sicurezza il tuo sito web. A meno che tu non riesca a rimuovere quella backdoor, non c'è modo di fermarli.

In questo articolo, ti mostreremo come trovare una backdoor in un sito WordPress hackerato e come risolverla.

Come capire se il tuo sito web è stato hackerato

Se gestisci un sito web WordPress, devi prendere sul serio la sicurezza. Questo perché i siti web vengono attaccati in media 44 volte al giorno.

Puoi imparare le migliori pratiche per mantenere il tuo sito sicuro nella nostra guida definitiva alla sicurezza di WordPress.

Ma cosa succede se il tuo sito è già stato hackerato?

Alcuni segnali che il tuo sito WordPress è stato hackerato includono un calo del traffico o delle prestazioni del sito web, l'aggiunta di link dannosi o file sconosciuti, una pagina principale manomessa, l'impossibilità di accedere, account utente nuovi e sospetti, e altro ancora.

Ripulire un sito web hackerato può essere incredibilmente doloroso e difficile. Ti guidiamo attraverso il processo passo dopo passo nella nostra guida per principianti per riparare il tuo sito WordPress hackerato. Dovresti anche assicurarti di scansionare il tuo sito per eventuali malware che gli hacker hanno lasciato.

E non dimenticare di chiudere il backdoor.

Un hacker esperto sa che alla fine ripulirai il tuo sito web. La prima cosa che potrebbero fare è installare un backdoor, in modo da poter rientrare furtivamente dopo aver messo in sicurezza la porta principale del tuo sito WordPress.

Cos'è un Backdoor?

Un backdoor è un codice aggiunto a un sito web che consente a un hacker di accedere al server rimanendo non rilevato e bypassando il normale accesso. Consente a un hacker di riottenere l'accesso anche dopo aver trovato e rimosso il plugin sfruttato o la vulnerabilità del tuo sito web.

I backdoor sono il passo successivo di un hack dopo che l'utente è entrato. Puoi scoprire come potrebbero averlo fatto nella nostra guida su come i siti WordPress vengono hackerati e come prevenirlo.

I backdoor spesso sopravvivono agli aggiornamenti di WordPress. Ciò significa che il tuo sito rimarrà vulnerabile finché non troverai e correggerai ogni backdoor.

Come funzionano i Backdoor?

Alcuni backdoor sono semplicemente nomi utente admin nascosti. Consentono all'hacker di accedere normalmente digitando un nome utente e una password. Poiché il nome utente è nascosto, non sei nemmeno consapevole che qualcun altro ha accesso al tuo sito web.

Backdoor più complessi possono consentire all'hacker di eseguire codice PHP. Inviano manualmente il codice al tuo sito web utilizzando il loro browser web.

Altri hanno un'interfaccia utente completa che consente loro di inviare e-mail come il tuo server di hosting WordPress, eseguire query sul database SQL e molto altro.

Alcuni hacker lasceranno più di un file backdoor. Dopo averne caricato uno, ne aggiungeranno un altro per garantirsi l'accesso.

Dove sono nascosti i backdoor?

In ogni caso che abbiamo riscontrato, il backdoor era mascherato per assomigliare a un file di WordPress. Il codice per i backdoor su un sito WordPress è più comunemente memorizzato nelle seguenti posizioni:

- Un tema di WordPress, ma probabilmente non quello che stai usando attualmente. Il codice in un tema non viene sovrascritto quando aggiorni WordPress, quindi è un buon posto dove inserire un backdoor. Ecco perché consigliamo di eliminare tutti i temi inattivi.

- I plugin di WordPress sono un altro buon posto dove nascondere un backdoor. Come i temi, non vengono sovrascritti dagli aggiornamenti di WordPress, e molti utenti sono riluttanti ad aggiornare i plugin.

- La cartella uploads può contenere centinaia o migliaia di file multimediali, quindi è un altro buon posto dove nascondere un backdoor. I blogger quasi mai controllano il suo contenuto perché caricano semplicemente un'immagine e poi la usano in un post.

- Il file wp-config.php contiene informazioni sensibili utilizzate per configurare WordPress. È uno dei file più presi di mira dagli hacker.

- La cartella wp-includes contiene i file PHP necessari per il corretto funzionamento di WordPress. È un altro luogo in cui troviamo backdoor perché la maggior parte dei proprietari di siti web non controlla il contenuto della cartella.

Esempi di backdoor che abbiamo trovato

Ecco alcuni esempi di dove gli hacker hanno caricato backdoor. In un sito che abbiamo ripulito, la backdoor si trovava nella cartella wp-includes. Il file si chiamava wp-user.php, che sembra abbastanza innocuo, ma quel file in realtà non esiste in una normale installazione di WordPress.

In un altro caso, abbiamo trovato un file PHP chiamato hello.php nella cartella uploads. Era mascherato da plugin Hello Dolly. La cosa strana è che l'hacker lo ha inserito nella cartella uploads invece che nella cartella plugins.

Abbiamo anche trovato backdoor che non utilizzano l'estensione del file .php. Un esempio è stato un file chiamato wp-content.old.tmp, e abbiamo anche trovato backdoor in file con estensione .zip.

Come puoi vedere, gli hacker possono adottare approcci molto creativi quando nascondono una backdoor.

Nella maggior parte dei casi, i file erano codificati con codice Base64 che può eseguire tutti i tipi di operazioni. Ad esempio, possono aggiungere link di spam, aggiungere pagine aggiuntive, reindirizzare il sito principale a pagine di spam e altro ancora.

Detto questo, diamo un'occhiata a come trovare una backdoor in un sito WordPress compromesso e risolverla.

Come trovare un backdoor in un sito WordPress hackerato e risolverlo

Ora sai cos'è una backdoor e dove potrebbe essere nascosta. La parte difficile è trovarla! Dopodiché, ripulirla è facile come eliminare il file o il codice.

1. Scansiona alla ricerca di codice potenzialmente dannoso

Il modo più semplice per scansionare il tuo sito web alla ricerca di backdoor e vulnerabilità è utilizzare un plugin per la scansione di malware per WordPress. Consigliamo Sucuri perché ci ha aiutato a bloccare 450.000 attacchi a WordPress in 3 mesi, inclusi 29.690 attacchi correlati a backdoor.

Offrono un plugin di sicurezza gratuito Sucuri per WordPress che ti consente di scansionare il tuo sito web alla ricerca di minacce comuni e rafforzare la sicurezza del tuo WordPress. La versione a pagamento include uno scanner lato server che viene eseguito una volta al giorno e cerca backdoor e altri problemi di sicurezza.

Una valida alternativa a Sucuri è MalCare, che dispone di una funzionalità automatizzata di rimozione malware. Questa rimuoverà tutti i file dannosi, incluse le backdoor, dal tuo sito web.

Scopri di più nella nostra guida su come scansionare il tuo sito WordPress alla ricerca di codice potenzialmente dannoso.

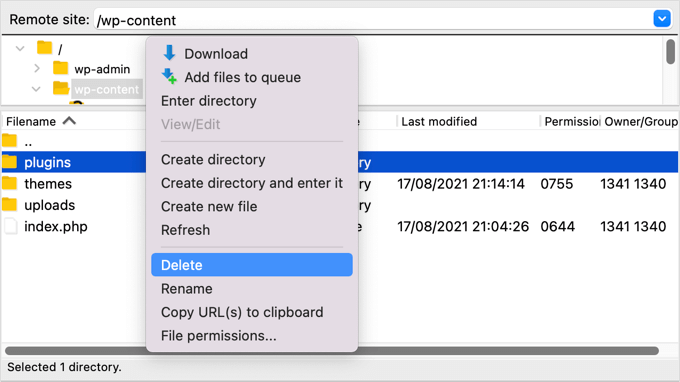

2. Elimina la cartella dei tuoi plugin

Cercare nei tuoi plugin file e codice sospetti è dispendioso in termini di tempo. E poiché gli hacker sono così subdoli, non c'è garanzia che troverai una backdoor.

La cosa migliore che puoi fare è eliminare la tua directory dei plugin e quindi reinstallare i tuoi plugin da zero. Questo è l'unico modo per sapere con certezza che non ci siano backdoor nei tuoi plugin.

Puoi accedere alla tua directory dei plugin utilizzando un client FTP o il file manager del tuo host WordPress. Se non hai mai usato l'FTP prima, potresti voler consultare la nostra guida su come usare l'FTP per caricare file su WordPress.

Dovrai usare il software per navigare fino alla cartella wp-content del tuo sito web. Una volta lì, dovresti fare clic destro sulla cartella plugins e selezionare 'Elimina'.

3. Elimina la cartella dei temi

Allo stesso modo, invece di passare il tempo a cercare una backdoor tra i file del tuo tema, è meglio eliminarli e basta.

Dopo aver eliminato la cartella plugin, evidenzia semplicemente la cartella themes ed eliminala allo stesso modo.

Non sai se c'era una backdoor in quella cartella, ma se c'era, ora non c'è più. Hai appena risparmiato tempo ed eliminato un ulteriore punto di attacco.

Ora puoi reinstallare tutti i temi di cui hai bisogno.

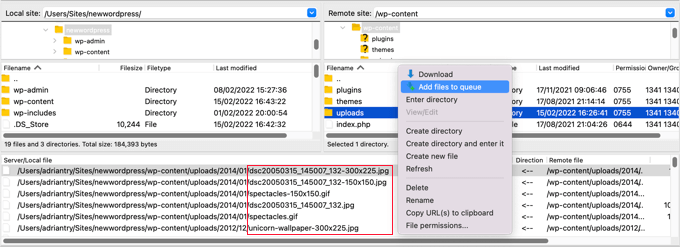

4. Cerca file PHP nella cartella Uploads

Successivamente, dovresti dare un'occhiata alla cartella uploads e assicurarti che non ci siano file PHP al suo interno.

Non c'è motivo valido per cui un file PHP debba trovarsi in questa cartella, poiché è progettata per archiviare file multimediali come le immagini. Se trovi un file PHP lì, dovrebbe essere eliminato.

Come le cartelle plugins e themes, troverai la cartella uploads nella cartella wp-content . All'interno della cartella troverai più cartelle per ogni anno e mese in cui hai caricato file. Dovrai controllare ogni cartella per i file PHP.

Alcuni client FTP offrono strumenti che cercano ricorsivamente nella cartella. Ad esempio, se usi FileZilla, puoi fare clic destro sulla cartella e selezionare 'Aggiungi file alla coda'. Tutti i file trovati in eventuali sottodirectory della cartella verranno aggiunti alla coda nel pannello in basso.

Ora puoi scorrere l'elenco cercando file con estensione .php.

In alternativa, gli utenti esperti che hanno familiarità con SSH possono scrivere il seguente comando:

find uploads -name "*.php" -print

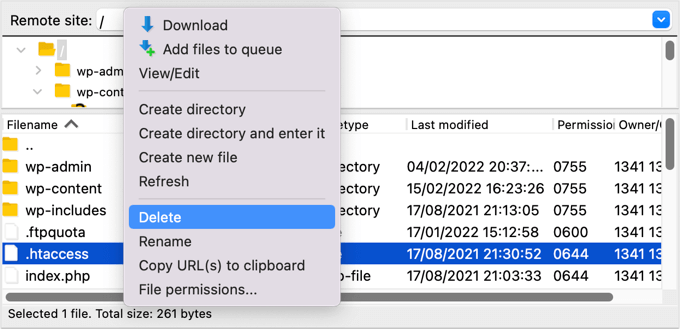

5. Elimina il file .htaccess

Alcuni hacker potrebbero aggiungere codici di reindirizzamento al tuo file .htaccess che invieranno i tuoi visitatori a un sito web diverso.

Utilizzando un client FTP o un file manager, elimina semplicemente il file dalla directory principale del tuo sito web e verrà ricreato automaticamente.

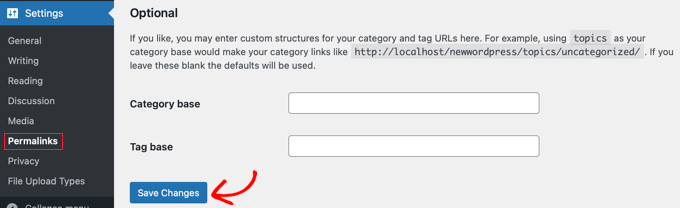

Se per qualche motivo non viene ricreato, allora dovresti andare su Impostazioni » Permalink nel tuo pannello di amministrazione di WordPress. Fare clic sul pulsante 'Salva modifiche' salverà un nuovo file .htaccess.

6. Controlla il file wp-config.php

Il file wp-config.php è un file principale di WordPress che contiene informazioni che consentono a WordPress di comunicare con il database, le chiavi di sicurezza per la tua installazione di WordPress e le opzioni per gli sviluppatori.

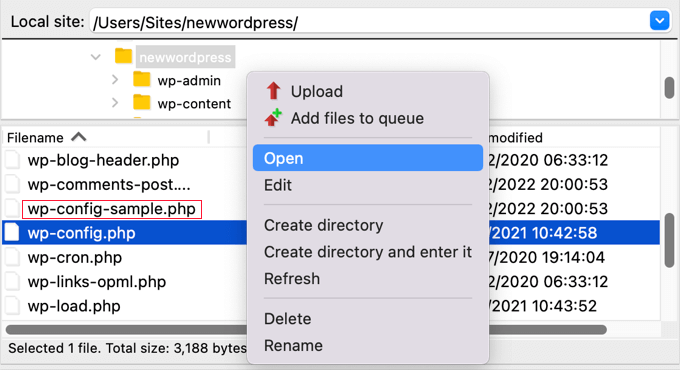

Il file si trova nella cartella principale del tuo sito web. Puoi visualizzare il contenuto del file selezionando le opzioni Apri o Modifica nel tuo client FTP.

Ora dovresti esaminare attentamente il contenuto del file per vedere se c'è qualcosa che sembra fuori posto. Potrebbe essere utile confrontare il file con il file predefinito wp-config-sample.php che si trova nella stessa cartella.

Dovresti eliminare qualsiasi codice di cui sei certo che non appartenga.

7. Ripristina un backup del sito web

Se hai effettuato regolarmente backup del tuo sito web e sei ancora preoccupato che il tuo sito web non sia completamente pulito, allora ripristinare un backup è una buona soluzione.

Dovrai eliminare completamente il tuo sito web e quindi ripristinare un backup che è stato effettuato prima che il tuo sito web venisse hackerato. Questa non è un'opzione per tutti, ma ti lascerà sicuro al 100% che il tuo sito sia sicuro.

Per maggiori informazioni, consulta la nostra guida per principianti su come ripristinare WordPress da un backup.

Come prevenire futuri attacchi?

Ora che hai ripulito il tuo sito web, è il momento di migliorarne la sicurezza per prevenire futuri attacchi. Non vale la pena essere avari o apatici quando si tratta della sicurezza del sito web.

1. Esegui regolarmente il backup del tuo sito web

Se non effettui già regolarmente il backup del tuo sito web, allora oggi è il giorno giusto per iniziare.

WordPress non include una soluzione di backup integrata. Tuttavia, esistono diversi ottimi plugin di backup per WordPress che ti consentono di eseguire automaticamente il backup e ripristinare il tuo sito WordPress.

Duplicator è uno dei migliori plugin di backup per WordPress. Ti permette di impostare pianificazioni di backup automatiche e ti aiuterà a ripristinare il tuo sito WordPress se succede qualcosa di brutto.

Esiste anche una versione gratuita di Duplicator che puoi utilizzare per creare backup manuali.

Per istruzioni passo passo, consulta la nostra guida su come eseguire il backup del tuo sito WordPress con Duplicator.

2. Installa un plugin di sicurezza

Non puoi monitorare tutto ciò che accade sul tuo sito web quando sei impegnato a lavorare sulla tua attività. Ecco perché ti consigliamo di utilizzare un plugin di sicurezza come Sucuri.

Consigliamo Sucuri perché sono bravi in quello che fanno. Le principali pubblicazioni come CNN, USA Today, PC World, TechCrunch, The Next Web e altre sono d'accordo. Inoltre, noi stessi ci affidiamo ad esso per mantenere sicuro WPBeginner.

3. Rendi più sicura l'accesso a WordPress

È anche importante rendere più sicuro il tuo accesso a WordPress. Il modo migliore per iniziare è imporre l'uso di password forti quando gli utenti creano un account sul tuo sito web. Ti consigliamo inoltre di iniziare a utilizzare un gestore di password come 1Password.

La prossima cosa da fare è aggiungere l'autenticazione a due fattori. Questo proteggerà il tuo sito web da password rubate e attacchi brute force. Ciò significa che anche se un hacker conosce il tuo nome utente e la tua password, non sarà comunque in grado di accedere al tuo sito web.

Infine, dovresti limitare i tentativi di accesso in WordPress. WordPress consente agli utenti di inserire le password quante volte desiderano. Bloccare un utente dopo cinque tentativi di accesso falliti ridurrà significativamente la possibilità di un hacker di scoprire i tuoi dettagli di accesso.

4. Proteggi la tua area amministratore di WordPress

Proteggere l'area amministratore da accessi non autorizzati ti permette di bloccare molte minacce comuni alla sicurezza. Abbiamo un lungo elenco di suggerimenti su come puoi mantenere sicuro l'amministratore di WordPress.

Ad esempio, puoi proteggere con password la directory wp-admin. Questo aggiunge un ulteriore livello di protezione al punto di ingresso più importante del tuo sito web.

Puoi anche limitare l'accesso all'area amministratore agli indirizzi IP utilizzati dal tuo team. Questo è un altro modo per bloccare gli hacker che scoprono il tuo nome utente e password.

5. Disabilita gli editor di temi e plugin

Sapevi che WordPress viene fornito con un editor di temi e plugin integrato? Questo editor di testo semplice ti consente di modificare i file del tuo tema e dei tuoi plugin direttamente dalla dashboard di WordPress.

Sebbene ciò sia utile, può portare a potenziali problemi di sicurezza. Ad esempio, se un hacker accede all'area di amministrazione di WordPress, può utilizzare l'editor integrato per accedere a tutti i dati di WordPress.

Dopodiché, saranno in grado di distribuire malware o lanciare attacchi DDoS dal tuo sito web WordPress.

Per migliorare la sicurezza di WordPress, consigliamo di rimuovere completamente gli editor di file integrati.

6. Disabilita l'esecuzione di PHP in determinate cartelle di WordPress

Per impostazione predefinita, gli script PHP possono essere eseguiti in qualsiasi cartella del tuo sito web. Puoi rendere il tuo sito web più sicuro disabilitando l'esecuzione di PHP nelle cartelle che non ne hanno bisogno.

Ad esempio, WordPress non ha mai bisogno di eseguire codice memorizzato nella tua cartella uploads. Se disabiliti l'esecuzione di PHP per quella cartella, un hacker non sarà in grado di eseguire un backdoor anche se ne ha caricato uno con successo lì.

7. Mantieni aggiornato il tuo sito web

Ogni nuova versione di WordPress è più sicura della precedente. Ogni volta che viene segnalata una vulnerabilità di sicurezza, il team principale di WordPress lavora diligentemente per rilasciare un aggiornamento che risolva il problema.

Ciò significa che se non mantieni WordPress aggiornato, stai utilizzando un software con vulnerabilità di sicurezza note. Gli hacker possono cercare siti web che eseguono versioni precedenti e utilizzare la vulnerabilità per ottenere l'accesso.

Ecco perché dovresti sempre usare l'ultima versione di WordPress.

Non limitarti ad aggiornare WordPress. Devi assicurarti di mantenere aggiornati anche i tuoi plugin e temi di WordPress.

Speriamo che questo tutorial ti abbia aiutato a imparare come trovare e correggere un backdoor in un sito WordPress hackerato. Potresti anche voler imparare come spostare WordPress da HTTP a HTTPS, o dare un'occhiata al nostro elenco di errori di WordPress e come risolverli.

Se ti è piaciuto questo articolo, iscriviti al nostro canale YouTube per tutorial video su WordPress. Puoi anche trovarci su Twitter e Facebook.

Jiří Vaněk

È anche una buona pratica contattare il provider del server web. Spesso dispongono di sofisticati strumenti di rilevamento malware e sono in grado di scansionare l'intero web e inviare un dump dei file infetti. Questo è ciò che consiglierei di fare ogni volta che un problema di hacking di un sito web si rivela vero. Un provider può aiutare molto in questo senso se ha un buon supporto clienti.

Dayo Olobayo

Questo è un consiglio fantastico soprattutto per gli utenti che potrebbero non sentirsi sicuri nell'affrontare gli aspetti tecnici della pulizia di un sito hackerato. Tuttavia, per coloro che hanno familiarità con il codice, i metodi dell'articolo possono essere un buon primo passo prima di contattare il provider.

Jiří Vaněk

Assolutamente, Dayo Olobayo. Hai ragione sul fatto che le istruzioni nell'articolo siano ottime e sicuramente degne di essere implementate immediatamente. L'ho menzionato più come un'alternativa aggiuntiva e ti darò un esempio. Ho un sito web con un provider che utilizza il software Trend Micro e l'intelligenza artificiale per trovare file infetti. Quando ho chiesto il loro aiuto, hanno trovato file infetti che non riuscivo a trovare nemmeno con vari plugin di sicurezza. Il software che utilizzano è molto costoso ma anche molto sofisticato. Ecco perché a volte è una buona idea lavorare contemporaneamente su tutti i punti dell'articolo e con il provider che, se dispone di una soluzione del genere, può davvero accelerare l'intero processo di pulizia del sito web.

Paul Booker

Se hai installato il controllo di versione sul tuo server web, è possibile determinare molto rapidamente se uno dei tuoi file è cambiato, o se sono stati aggiunti file aggiuntivi, eseguendo un semplice comando nel tuo terminale shell.

Se stai usando Git per il controllo di versione, devi solo digitare "git status" nel tuo terminale shell, per scoprire cosa è stato hackerato. Puoi quindi eliminare tutte le modifiche con un comando "git checkout -- ."

Se non si dispone di un sistema di controllo versione, è possibile semplicemente eseguire un semplice comando “elenca tutti i file modificati negli ultimi 7 giorni” che sarebbe “find ./ -type f -mtime -7” e di nuovo è possibile scoprire cosa è stato hackerato. È quindi possibile eliminare manualmente le modifiche.

Supporto WPBeginner

Sebbene possibile, non è un metodo adatto ai principianti, quindi non lo consigliamo alla maggior parte degli utenti.

Amministratore

Vivek Tripathi

Salve Signore, nei nostri siti sono stati iniettati codici dannosi, ma non li ho trovati da nessuna parte nel database. In tutti i miei siti sono state generate automaticamente pagine dannose che sono apparse su Google e queste pagine non erano visibili nella mia bacheca di WordPress e nelle sezioni dei post.

Per favore, aiutatemi a trovare i codici e a mettermi al sicuro da questo hacking. Ho perso molto traffico dal mio sito WordPress.

Per favore, aiutatemi!

Supporto WPBeginner

Ciao Vivek,

Si prega di consultare il nostro articolo su come ripulire un sito WordPress hackerato.

Amministratore

Abraham

Questo è davvero il MIGLIOR post disponibile su come “dis-hackerare” il tuo sito web, non so se abbia funzionato completamente con il mio sito ma spero davvero di sì.

Grazie mille ragazzi!!

Azwan Abdullah

Ciao! Ho bisogno di un parere. Ho abilitato la registrazione aperta e impostato il ruolo predefinito come abbonato. Per quanto ne so, questo ruolo può avere solo capacità di lettura. Significa che possono solo leggere i post sul mio blog e i commenti. Ho ragione?

Lo scopo per cui lo sto facendo è che voglio consentire solo alle persone registrate di commentare. Ironicamente, sto usando un logger di traffico in tempo reale, che può tracciare le richieste in entrata o in uscita dal mio sito web. Ho notato che l'utente registrato sta utilizzando un IP anonimo dalla rete TOR. Sembrano registrarsi accedendo direttamente alla pagina di registrazione, non con i mezzi usuali.

Pertanto, è generalmente sicuro lasciarli fare? Hanno (l'abbonato) la capacità di caricare qualcosa su upload o in qualsiasi cartella del sistema? Dato che possono anche avere un accesso limitato alla dashboard di amministrazione, possono visualizzare la versione di wp, è considerevolmente sicuro?

Spero che qualcuno e lo staff di wpbeginner possano rispondere a queste domande. Grazie in anticipo.

Supporto WPBeginner

Ciao Azwan,

Devi proteggere il tuo sito web dalle registrazioni di utenti spam.

Amministratore

Pradeep Gauda

Ciao,

Ho scoperto che il titolo del mio sito web WordPress è stato modificato da un gruppo di hacker come hanno menzionato. Quindi ho controllato i miei plugin di sicurezza Wordfence, ho eseguito la scansione ma non ho trovato nulla. Come possono continuare ad influenzare il titolo della pagina e cosa dovrei fare a riguardo.

Colin

Ciao

Sucuri & WP Clone utilizzano la cartella Uploads, quindi cosa dovremmo fare lì?

Inoltre, Exploit Scanner segnala molti file che non riconosce e il plugin è aggiornato. Forse l'algoritmo non è aggiornato con l'ultima versione di WordPress, quindi l'ho eliminato.

Sucuri non ha riscontrato problemi, ma è la versione gratuita, anche Wordfence non ha riscontrato errori, quindi al momento non mi fido di Exploit Scanner.

Colin

Jo

Grazie per un articolo molto informativo e utile. Sono finalmente riuscito a capire cosa è successo al mio sito web (migliaia di file index.php dannosi).

Ho evitato di dover pagare un prezzo di estorsione a Sitelock per riparare il mio sito, semplicemente installando un backup (pulito).

E ora, mi assicurerò di installare centinaia di plugin antivirus. Non avevo capito che il mio webhost bluehost non includeva alcun livello base di sicurezza.

Mehreen

Ciao,

Capisco che questo articolo sia piuttosto vecchio ormai, ma commenterò e proverò a vedere se ottengo una risposta.

Il mio sito è stato recentemente compromesso e dopo aver usato Sucuri gratuito, sono passato a Wordfence. Quest'ultimo mi ha aiutato a tracciare tutti i miei file contenenti codice dannoso. Nessun motivo particolare per non usare Sucuri, stavo solo provando opzioni diverse.

Quali sono le tue opinioni su Wordfence vs Sucuri? Versioni a pagamento.

Grazie.

Supporto WPBeginner

Ciao Mehreen,

Entrambi offrono una buona sicurezza. Raccomandiamo Sucuri perché offrono un firewall per applicazioni web basato su cloud, che non solo protegge il tuo sito web ma ne migliora anche le prestazioni. Wordfence offre un firewall a livello di applicazione che viene eseguito sul tuo server. Vedi il nostro articolo sui migliori plugin firewall per WordPress per maggiori dettagli.

Amministratore

Mohammed Jaid Ansari

Ciao

Quando digito l'indirizzo del mio sito web, si apre e dopo un po' viene reindirizzato ad un altro sito web. e sul cellulare, quando digito direttamente l'indirizzo del mio sito web, viene reindirizzato al Google Play Store. e anche Google mostra che questo sito web potrebbe essere stato hackerato. come posso risolvere questo problema.

Supporto WPBeginner

Ciao,

Vedi la nostra guida su come ripulire un sito WordPress hackerato.

Amministratore

Christine

Non riesco ad accedere al mio sito web WordPress. Ho parlato con il supporto tecnico del server e mi hanno detto che il problema non è da parte loro, e sospettano che il sito sia stato compromesso da malware. Tuttavia, non riesco ad accedere al sito per controllare nulla. Qualche consiglio?

Supporto WPBeginner

Ciao Christine,

Hai provato a ripristinare la password? Consulta anche la nostra guida su cosa fare quando sei bloccato fuori dall'area di amministrazione.

Amministratore

greekouzina

Ciao a tutti,

il mio sito web è stato hackerato e ho trovato molti file .php come kebin.php kevin.php con codice eval e base64 all'interno.

La cosa peggiore è che il mio sito è stato messo in blacklist e anche i riferimenti esterni al link sono tantissimi!

Ho notato circa 5 IP stranieri che guardano in quei file di riferimento!

Cosa posso fare per tagliare questi riferimenti?

Ho la versione gratuita di Sucuri perché il mio blog è un blog amatoriale e non ho soldi da spendere.

Grazie in anticipo

Supporto WPBeginner

Pulire un sito web infetto può essere un po' difficile per la maggior parte dei principianti. Puoi provare i passaggi menzionati nella nostra guida su come correggere il tuo sito WordPress hackerato.

Amministratore

Sandy

qualcuno sta hackerando il mio pannello di amministrazione ancora e ancora. L'ho recuperato ma lui continua ad hackerare il mio pannello di amministrazione. Non so come risolvere. Per favore, contattami per una soluzione.

Leo Dimilo

Ho appena finito di ripulire il sito web di un cliente. Una delle cose che questo articolo non affronta è il fatto che potresti dover salire di un livello nella cartella del tuo server per trovare il backdoor. In altre parole, potresti cancellare tutto nel tuo file /html sul tuo server e ripartire con una nuova reinstallazione e avere ancora un backdoor perché si trova in una cartella diversa sul tuo server, un livello sopra....

Saad Amir

Caro/a,

Il mio sito web è stato hackerato da qualcuno. Hanno hackerato solo i miei post, quando clicco su un post per l'anteprima non si apre, si apre come una pagina bianca.

Per favore, aiutami, qual è il problema principale e come posso risolverlo

Supporto WPBeginner

Prova a passare a un tema WordPress predefinito come twenty sixteen e disattiva tutti i tuoi plugin WordPress. Prova ad anteprima un post, se si apre correttamente, allora il tuo tema o uno dei plugin sul tuo sito web sta causando il problema. Se il problema persiste, segui i passaggi descritti sopra.

Amministratore

Joy Healey

Ciao,

Questo sembra essere davvero utile, ma sto avendo difficoltà (sul loro sito web) a trovare l'opzione che menzioni:

"Monitoreranno il tuo sito e lo puliranno se dovessi essere hackerato. Costa circa 3 dollari al mese per sito se acquisti il piano per 5 siti."

Potresti indicarmi la giusta direzione, per favore – con il tuo link di affiliazione, ovviamente?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Grazie per un articolo utile, Joy

Joy Healey

Rispondo alla mia domanda qui sopra…. Ho controllato con Sucuri e purtroppo il piano per 5 siti a cui si fa riferimento in questo post non esiste più.

Robin Jennings

Ottimo articolo – Sucuri è un programma fantastico. Non è l'opzione più economica, ma sono al corrente dei problemi entro poche ore e una soluzione poco dopo.

Ho trovato alcuni exploit sul sito web dei clienti nel file public_html/images di recente.

Thomas

Ciao,

per chi ha familiarità con ssh: quello che faccio in caso di problemi di hacking è avere backup pronti dei miei siti web completi e confrontare semplicemente il backup completo con lo stato attuale del progetto live.

Ancora i file corrotti possono rimanere "dormienti" lì per settimane o mesi, quindi non è sicuro al 100% che si trovino tutti i file hackerati, ma è spesso un buon indicatore di dove cercare. In questo modo ho notato 3 nuovi file in un progetto avada (tema) non aggiornato da tempo all'interno del plugin revolution slider.

Solo la mia opinione :). Buona giornata,

Thomas

Jon Schear

Puoi usare lo scanner Sucuri gratuitamente, ma è molto complesso con i risultati che ottieni.

Rodney Wild

Trovato un'altra firma: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

se trovi l'istruzione sopra, rimuovi dall'"if" fino alla fine della riga e questo risolverà quel file. L'ho trovato in quasi tutti i file, quindi dovrai usare un programma di ricerca e sostituzione globale. Io uso FNR.EXE ma ce ne sono altri. Questo infetterà anche più siti web nello stesso albero.

Kushal Jayswal

Qualcuno ha notato un recente attacco prima di una settimana sui server principali. Sto usando i servizi di hosting di Hostgator. I miei siti sono stati offline per un giorno. Un mio amico usa Bluehost e i suoi siti sono stati offline per 4-5 giorni.

Non ho trovato notizie su questo su Google.

Qualcuno se n'è accorto?

Michael

Ottimo post, ancora rilevante. L'altro giorno ho preso del malware e ho scaricato il mio sito sul mio computer. Ho ordinato i file per "ultima modifica", il che mi ha mostrato le pagine che erano state compromesse.

Ho confrontato questi file con i file di backup e sono riuscito a rintracciare il malware!

Azman

Bel post, ho recentemente eseguito uno scanner di exploit e ha trovato molti codici dannosi o sospetti sul mio sito come eval e base64_decode. Cosa dovrei fare in questo caso, devo configurare tutto il mio database da capo. Posso farlo perché il mio sito non è pieno di contenuti.

Ma non ho molta familiarità con il php, quindi aiutami.

Supporto WPBeginner

Lo scanner di exploit ti fa sapere dove ha trovato il codice dannoso. Se si trova in un file di tema o plugin, puoi semplicemente eliminare quei file di tema e plugin. Dopodiché puoi scaricare e caricare copie fresche di quei file sul tuo sito. Se si trova nel database e puoi ricominciare da capo, fallo. Altrimenti ci sono modi per pulire anche il codice dal database.

Amministratore

Dionisis Karampinis

Bellissimo articolo, grazie mille! Ho usato Exploit Scanner e attualmente ho BPS Security

Matthew Baya

Bel articolo. Ho scoperto che sui siti WP infetti sembrano mettere costantemente un file chiamato https.php nella cartella wp-includes. Ho anche scoperto sul mio server di hosting condiviso che salteranno da un account infetto all'altro per trovare altri file wp-config.php leggibili dal mondo in altre installazioni WP e useranno le informazioni del database lì per creare account di amministrazione su altre installazioni WP. Pertanto, aggiungerei che chiunque sia stato hackerato dovrebbe cambiare le proprie credenziali del database e anche bloccare wp-config.php il più possibile, idealmente limitandolo in modo che solo l'utente del server web (e il proprietario) possano accedervi.

Ho usato Wordfence per pulire i siti infetti e sono stato molto contento, anche se di recente ho scoperto che non rileva più il file /wo-includes/https.php che ho menzionato in precedenza. Li ho contattati al riguardo poiché so che in passato lo notava.

Nora McDougall-Collins

Un'infezione recente con cui ho dovuto fare i conti ha infettato tutti i file index.php.

qammar

Articolo molto utile e informativo.

uno dei siti web/blog di un mio cliente è stato infettato da malware ed è stato segnalato da Google come ‘pagina allegata segnalata’. prima ho provato lo strumento sucuri sitecheck per identificare i file infetti/malware, ma loro mostrano solo questo risultato della scansione

sito web: blog.myclientwebsite.com/

stato: Sito bloccato, malware non identificato

fiducia web: Sito bloccato.

Questo non aiuta in alcun modo, poiché sappiamo già che il sito è bloccato e quindi ho scansionato tutti i dati sul dominio e ho trovato i seguenti due file infetti

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Sto pubblicando questo per far sì che altre persone cerchino questi file, se il loro sito web è infetto e segnalato come pagina di attacco.

Saluti,

qammar feroz

Staff editoriale

Lo scanner gratuito di Sucuri non esegue la scansione lato server. Se paghi effettivamente per Sucuri, non solo ti protegge, ma si occuperanno anche della pulizia per te se succede qualcosa.

Amministratore

Nora McDougall-Collins

Grazie per l'ottimo articolo! L'ho condiviso con i miei studenti di sviluppo web tramite Facebook!

Inoltre, il sito di uno dei miei studenti è stato hackerato e bloccato dall'hosting web per la seconda volta. Sembra che avesse fatto i backup del suo database. Quindi, sembra che dovremo copiare e incollare i suoi post direttamente nella Dashboard dal dump del database. Che divertimento!

Nora McDougall-Collins

Scusa per le informazioni incomplete – lui NON aveva eseguito backup del database. Quindi, dovremo scaricare il database e copiare e incollare nella nuova installazione.

Patricio Proaño

Eccellente! Grazie per le informazioni, molto utili!!

Pat Fortino

Non devi pagare nulla a Securi per scansionare il tuo sito. Puoi scansionare quanti siti vuoi gratuitamente. Quella scansione ti dirà dove sono gli hack.

Staff editoriale

Non del tutto corretto. Sì, hanno uno scanner gratuito, ma controlla solo se gli hack hanno un impatto sul front-end. Ad esempio, dirà che hai iniezioni di malware nel tuo front-end, ma NON ti dirà dove si nasconde il backdoor e cose del genere. Ci sono volte in cui potresti ripulire i risultati degli hack, ma il backdoor rimane anche dopo la pulizia. Poi, quando ritorna, ti ritrovi a chiederti perché.

Amministratore

Andrew

Bella guida. Hai dato un'occhiata a Wordfence (http://www.wordfence.com/)? L'ho consigliato a molti clienti e ne parlano benissimo.

Saluti,

Andrew

Staff editoriale

Mai avuto bisogno di provarlo. Sucuri è altamente raccomandato da molti grandi marchi. Avendoli usati per un po', possiamo dire che sono molto validi.

Amministratore

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

questo era ESATTAMENTE quello di cui avevo bisogno!! Stavo cercando di capire come un hacker continuasse a entrare in uno dei siti che gestisco… era solo questo sito, nessuno dei miei altri siti veniva hackerato. L'ho trovato con il tuo aiuto. Si nascondeva in un plugin di Pinterest.

grazie ancora