Votre site WordPress a-t-il été piraté ?

Les pirates installeront souvent une porte dérobée pour s'assurer qu'ils peuvent y revenir même après que vous ayez sécurisé votre site. À moins que vous ne puissiez supprimer cette porte dérobée, rien ne les arrêtera.

Dans cet article, nous vous montrerons comment trouver une porte dérobée sur un site WordPress piraté et comment la corriger.

Comment savoir si votre site a été piraté

Si vous gérez un site Web WordPress, vous devez prendre la sécurité au sérieux. C'est parce que les sites Web sont attaqués en moyenne 44 fois par jour.

Vous pouvez apprendre les meilleures pratiques pour garder votre site en sécurité dans notre guide ultime de la sécurité WordPress.

Mais que faire si votre site a déjà été piraté ?

Certains signes que votre site WordPress a été piraté incluent une baisse du trafic ou des performances du site Web, l'ajout de mauvais liens ou de fichiers inconnus, une page d'accueil dégradée, l'impossibilité de se connecter, de nouveaux comptes d'utilisateurs suspects, et plus encore.

Nettoyer un site web piraté peut être incroyablement pénible et difficile. Nous vous guidons pas à pas dans notre guide pour débutants pour réparer votre site WordPress piraté. Vous devriez également vous assurer de scanner votre site à la recherche de tout logiciel malveillant que les pirates ont laissé.

Et n'oubliez pas de fermer la porte dérobée.

Un pirate informatique intelligent sait que vous finirez par nettoyer votre site web. La première chose qu'il pourrait faire est d'installer une porte dérobée, afin de pouvoir se réintroduire après avoir sécurisé la porte d'entrée de votre site WordPress.

Qu'est-ce qu'une porte dérobée ?

Une porte dérobée est un code ajouté à un site web qui permet à un pirate d'accéder au serveur tout en restant indétecté, et en contournant la connexion normale. Elle permet à un pirate de retrouver l'accès même après que vous ayez trouvé et supprimé le plugin exploité ou la vulnérabilité de votre site web.

Les portes dérobées sont la prochaine étape d'un piratage après que l'utilisateur ait réussi à s'introduire. Vous pouvez apprendre comment ils ont pu le faire dans notre guide sur comment les sites WordPress sont piratés et comment les prévenir.

Les portes dérobées survivent souvent aux mises à jour de WordPress. Cela signifie que votre site restera vulnérable jusqu'à ce que vous trouviez et corrigiez chaque porte dérobée.

Comment fonctionnent les portes dérobées ?

Certaines portes dérobées sont simplement des noms d'utilisateur administrateur cachés. Ils permettent au pirate de se connecter normalement en tapant un nom d'utilisateur et un mot de passe. Comme le nom d'utilisateur est caché, vous n'êtes même pas conscient que quelqu'un d'autre a accès à votre site web.

Des portes dérobées plus complexes peuvent permettre au pirate d'exécuter du code PHP. Ils envoient manuellement le code à votre site web en utilisant leur navigateur web.

D'autres disposent d'une interface utilisateur complète qui leur permet d'envoyer des e-mails en tant que votre serveur d'hébergement WordPress, d'exécuter des requêtes de base de données SQL, et bien plus encore.

Certains pirates laisseront plus d'un fichier de porte dérobée. Après en avoir téléchargé un, ils en ajouteront un autre pour garantir leur accès.

Où sont cachées les portes dérobées ?

Dans tous les cas que nous avons trouvés, la porte dérobée était déguisée pour ressembler à un fichier WordPress. Le code des portes dérobées sur un site WordPress est le plus souvent stocké dans les emplacements suivants :

- Un thème WordPress, mais probablement pas celui que vous utilisez actuellement. Le code d'un thème n'est pas écrasé lors de la mise à jour de WordPress, c'est donc un bon endroit pour placer une porte dérobée. C'est pourquoi nous recommandons de supprimer tous les thèmes inactifs.

- Les plugins WordPress sont un autre bon endroit pour cacher une porte dérobée. Comme les thèmes, ils ne sont pas écrasés par les mises à jour WordPress, et de nombreux utilisateurs sont réticents à mettre à jour les plugins.

- Le dossier uploads peut contenir des centaines ou des milliers de fichiers multimédias, c'est donc un autre bon endroit pour cacher une porte dérobée. Les blogueurs ne vérifient presque jamais son contenu car ils téléchargent simplement une image puis l'utilisent dans un article.

- Le fichier wp-config.php contient des informations sensibles utilisées pour configurer WordPress. C'est l'un des fichiers les plus ciblés par les pirates.

- Le dossier wp-includes contient les fichiers PHP nécessaires au bon fonctionnement de WordPress. C'est un autre endroit où l'on trouve des portes dérobées car la plupart des propriétaires de sites web ne vérifient pas le contenu du dossier.

Exemples de portes dérobées que nous avons trouvées

Voici quelques exemples d'endroits où les pirates ont téléchargé des portes dérobées. Sur un site que nous avons nettoyé, la porte dérobée se trouvait dans le dossier wp-includes. Le fichier s'appelait wp-user.php, ce qui semble assez innocent, mais ce fichier n'existe pas réellement dans une installation WordPress normale.

Dans un autre cas, nous avons trouvé un fichier PHP nommé hello.php dans le dossier des téléchargements. Il était déguisé en plugin Hello Dolly. Ce qui est étrange, c'est que le pirate l'a placé dans le dossier des téléchargements au lieu du dossier des plugins.

Nous avons également trouvé des portes dérobées qui n'utilisent pas l'extension de fichier .php. Un exemple était un fichier nommé wp-content.old.tmp, et nous avons également trouvé des portes dérobées dans des fichiers avec une extension .zip.

Comme vous pouvez le constater, les pirates peuvent adopter des approches très créatives pour cacher une porte dérobée.

Dans la plupart des cas, les fichiers étaient encodés avec du code Base64 qui peut effectuer toutes sortes d'opérations. Par exemple, ils peuvent ajouter des liens de spam, ajouter des pages supplémentaires, rediriger le site principal vers des pages de spam, et plus encore.

Cela étant dit, examinons comment trouver une porte dérobée sur un site WordPress piraté et comment la corriger.

Comment trouver une porte dérobée sur un site WordPress piraté et la corriger

Maintenant, vous savez ce qu'est une porte dérobée et où elle peut être cachée. La partie difficile est de la trouver ! Après cela, le nettoyage est aussi simple que de supprimer le fichier ou le code.

1. Analyser le code potentiellement malveillant

La manière la plus simple de scanner votre site web à la recherche de portes dérobées et de vulnérabilités est d'utiliser un plugin d'analyse de logiciels malveillants pour WordPress. Nous recommandons Sucuri car il nous a aidés à bloquer 450 000 attaques WordPress en 3 mois, dont 29 690 attaques liées à des portes dérobées.

Ils proposent un plugin de sécurité Sucuri gratuit pour WordPress qui vous permet de scanner votre site web à la recherche de menaces courantes et de renforcer la sécurité de votre WordPress. La version payante inclut un scanner côté serveur qui s'exécute une fois par jour et recherche les portes dérobées et autres problèmes de sécurité.

Une excellente alternative à Sucuri est MalCare, qui dispose d'une fonction de suppression automatique des logiciels malveillants. Cela supprimera tous les fichiers malveillants, y compris les portes dérobées, de votre site web.

Apprenez-en davantage dans notre guide sur comment scanner votre site WordPress à la recherche de code potentiellement malveillant.

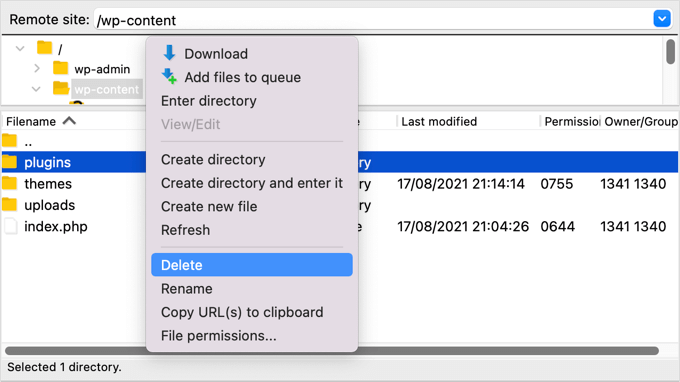

2. Supprimez votre dossier de plugins

Rechercher dans vos dossiers de plugins des fichiers et du code suspects prend du temps. Et comme les pirates sont très discrets, rien ne garantit que vous trouverez une porte dérobée.

La meilleure chose à faire est de supprimer votre répertoire de plugins, puis de réinstaller vos plugins à partir de zéro. C'est la seule façon de savoir avec certitude qu'il n'y a pas de portes dérobées dans vos plugins.

Vous pouvez accéder à votre répertoire de plugins en utilisant un client FTP ou le gestionnaire de fichiers de votre hébergeur WordPress. Si vous n'avez jamais utilisé FTP auparavant, vous voudrez peut-être consulter notre guide sur comment utiliser FTP pour télécharger des fichiers vers WordPress.

Vous devrez utiliser le logiciel pour naviguer jusqu'au dossier wp-content de votre site Web. Une fois sur place, vous devrez faire un clic droit sur le dossier plugins et sélectionner « Supprimer ».

3. Supprimez votre dossier de thèmes

De la même manière, au lieu de passer du temps à chercher une porte dérobée parmi vos fichiers de thème, il est préférable de les supprimer tout simplement.

Après avoir supprimé votre dossier plugin, sélectionnez simplement le dossier themes et supprimez-le de la même manière.

Vous ne savez pas s'il y avait une porte dérobée dans ce dossier, mais s'il y en avait une, elle a disparu maintenant. Vous avez gagné du temps et vous avez éliminé un point d'attaque supplémentaire.

Vous pouvez maintenant réinstaller les thèmes dont vous avez besoin.

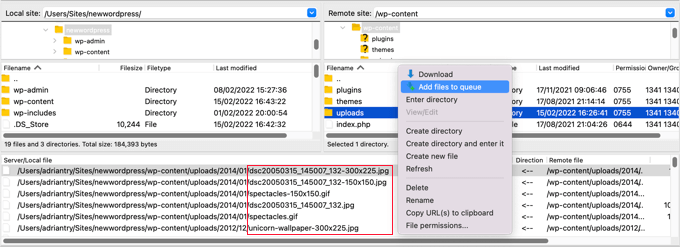

4. Recherchez des fichiers PHP dans le dossier des téléchargements

Ensuite, vous devriez examiner le dossier uploads et vous assurer qu'il n'y a pas de fichiers PHP à l'intérieur.

Il n'y a aucune bonne raison pour qu'un fichier PHP se trouve dans ce dossier car il est conçu pour stocker des fichiers multimédias tels que des images. Si vous trouvez un fichier PHP là-bas, il doit être supprimé.

Comme les dossiers plugins et themes, vous trouverez le dossier uploads dans le dossier wp-content . À l'intérieur du dossier, vous trouverez plusieurs dossiers pour chaque année et mois où vous avez téléchargé des fichiers. Vous devrez vérifier chaque dossier pour les fichiers PHP.

Certains clients FTP proposent des outils qui recherchent dans le dossier de manière récursive. Par exemple, si vous utilisez FileZilla, vous pouvez cliquer avec le bouton droit sur le dossier et sélectionner « Ajouter des fichiers à la file d'attente ». Tous les fichiers trouvés dans les sous-répertoires du dossier seront ajoutés à la file d'attente dans le volet inférieur.

Vous pouvez maintenant parcourir la liste à la recherche de fichiers avec l'extension .php.

Alternativement, les utilisateurs avancés qui connaissent SSH peuvent écrire la commande suivante :

find uploads -name "*.php" -print

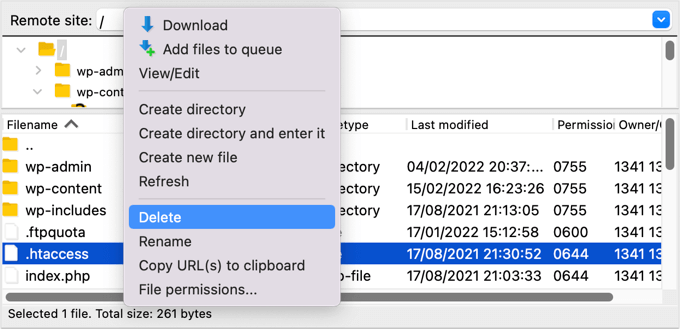

5. Supprimez le fichier .htaccess

Certains pirates peuvent ajouter des codes de redirection à votre fichier .htaccess qui enverront vos visiteurs vers un autre site web.

En utilisant un client FTP ou un gestionnaire de fichiers, supprimez simplement le fichier du répertoire racine de votre site web, et il sera recréé automatiquement.

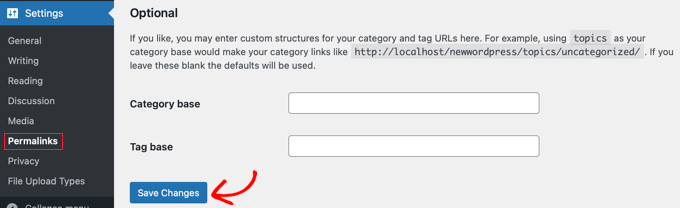

Si pour une raison quelconque il n'est pas recréé, alors vous devriez aller dans Réglages » Permaliens dans votre tableau de bord d'administration WordPress. Cliquer sur le bouton « Enregistrer les modifications » enregistrera un nouveau fichier .htaccess.

6. Vérifiez le fichier wp-config.php

Le fichier wp-config.php est un fichier central de WordPress qui contient des informations permettant à WordPress de communiquer avec la base de données, les clés de sécurité de votre installation WordPress et les options de développement.

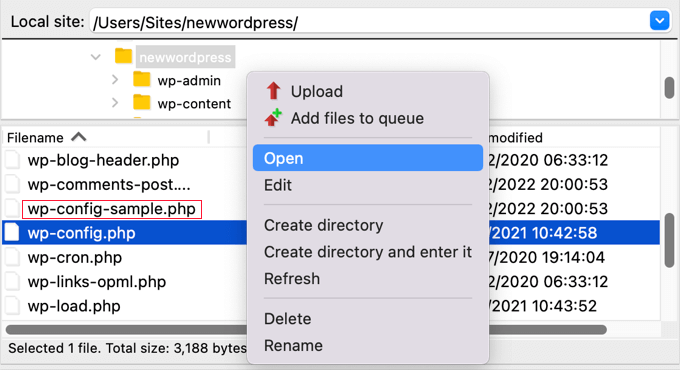

Le fichier se trouve dans le dossier racine de votre site web. Vous pouvez afficher le contenu du fichier en sélectionnant les options Ouvrir ou Modifier dans votre client FTP.

Vous devriez maintenant examiner attentivement le contenu du fichier pour voir s'il y a quelque chose qui semble déplacé. Il peut être utile de comparer le fichier avec le fichier wp-config-sample.php par défaut, qui se trouve dans le même dossier.

Vous devriez supprimer tout code dont vous êtes certain qu'il n'appartient pas.

7. Restaurez une sauvegarde du site web

Si vous avez effectué des sauvegardes régulières de votre site web et que vous craignez toujours que votre site web ne soit pas complètement propre, alors restaurer une sauvegarde est une bonne solution.

Vous devrez supprimer complètement votre site web, puis restaurer une sauvegarde qui a été effectuée avant que votre site web ne soit piraté. Ce n'est pas une option pour tout le monde, mais cela vous donnera une confiance à 100 % que votre site est sûr.

Pour plus d'informations, consultez notre guide pour débutants sur comment restaurer WordPress à partir d'une sauvegarde.

Comment prévenir les piratages à l'avenir ?

Maintenant que vous avez nettoyé votre site web, il est temps d'améliorer sa sécurité pour prévenir les piratages à l'avenir. Il ne faut pas être avare ou apathique en matière de sécurité de site web.

1. Sauvegardez régulièrement votre site web

Si vous ne sauvegardez pas déjà régulièrement votre site web, alors aujourd'hui est le jour pour commencer.

WordPress ne propose pas de solution de sauvegarde intégrée. Cependant, il existe plusieurs excellents plugins de sauvegarde WordPress qui vous permettent de sauvegarder et de restaurer automatiquement votre site WordPress.

Duplicator est l'un des meilleurs plugins de sauvegarde WordPress. Il vous permet de configurer des planifications de sauvegarde automatiques et vous aidera à restaurer votre site WordPress en cas de problème.

Il existe également une version gratuite de Duplicator que vous pouvez utiliser pour créer des sauvegardes manuelles.

Pour des instructions étape par étape, consultez notre guide sur comment sauvegarder votre site WordPress avec Duplicator.

2. Installez un plugin de sécurité

Vous ne pouvez pas tout surveiller sur votre site Web lorsque vous êtes occupé à travailler sur votre entreprise. C'est pourquoi nous vous recommandons d'utiliser un plugin de sécurité comme Sucuri.

Nous recommandons Sucuri car ils sont bons dans ce qu'ils font. Des publications majeures comme CNN, USA Today, PC World, TechCrunch, The Next Web, et d'autres sont d'accord. De plus, nous comptons sur lui nous-mêmes pour sécuriser WPBeginner.

3. Rendez la connexion WordPress plus sécurisée

Il est également important de rendre votre connexion WordPress plus sécurisée. La meilleure façon de commencer est d'imposer l'utilisation de mots de passe forts lorsque les utilisateurs créent un compte sur votre site Web. Nous vous recommandons également de commencer à utiliser un utilitaire de gestion de mots de passe comme 1Password.

La prochaine chose à faire est d'ajouter l'authentification à deux facteurs. Cela protégera votre site Web contre les mots de passe volés et les attaques par force brute. Cela signifie que même si un pirate connaît votre nom d'utilisateur et votre mot de passe, il ne pourra toujours pas se connecter à votre site Web.

Enfin, vous devriez limiter les tentatives de connexion dans WordPress. WordPress permet aux utilisateurs de saisir des mots de passe autant de fois qu'ils le souhaitent. Verrouiller un utilisateur après cinq tentatives de connexion échouées réduira considérablement les chances qu'un pirate découvre vos identifiants de connexion.

4. Protégez votre zone d'administration WordPress

Protéger la zone d'administration contre les accès non autorisés vous permet de bloquer de nombreuses menaces de sécurité courantes. Nous avons une longue liste de conseils sur comment garder l'administration WordPress en sécurité.

Par exemple, vous pouvez protéger par mot de passe le répertoire wp-admin. Cela ajoute une couche de protection supplémentaire au point d'entrée le plus important de votre site web.

Vous pouvez également limiter l'accès à la zone d'administration aux adresses IP utilisées par votre équipe. C'est une autre façon de bloquer les pirates qui découvrent votre nom d'utilisateur et votre mot de passe.

5. Désactiver les éditeurs de thèmes et de plugins

Saviez-vous que WordPress est livré avec un éditeur de thèmes et de plugins intégré ? Cet éditeur de texte brut vous permet de modifier vos fichiers de thèmes et de plugins directement depuis le tableau de bord WordPress.

Bien que cela soit utile, cela peut entraîner des problèmes de sécurité potentiels. Par exemple, si un pirate informatique pénètre dans votre zone d'administration WordPress, il peut utiliser l'éditeur intégré pour accéder à toutes vos données WordPress.

Après cela, ils pourront distribuer des logiciels malveillants ou lancer des attaques DDoS depuis votre site Web WordPress.

Pour améliorer la sécurité de WordPress, nous vous recommandons de supprimer complètement les éditeurs de fichiers intégrés.

6. Désactiver l'exécution de PHP dans certains dossiers WordPress

Par défaut, les scripts PHP peuvent être exécutés dans n'importe quel dossier de votre site Web. Vous pouvez rendre votre site Web plus sécurisé en désactivant l'exécution de PHP dans les dossiers qui n'en ont pas besoin.

Par exemple, WordPress n'a jamais besoin d'exécuter le code stocké dans votre dossier uploads. Si vous désactivez l'exécution de PHP pour ce dossier, un pirate informatique ne pourra pas exécuter de porte dérobée, même s'il en a téléchargé une avec succès.

7. Gardez votre site Web à jour

Chaque nouvelle version de WordPress est plus sûre que la précédente. Chaque fois qu'une vulnérabilité de sécurité est signalée, l'équipe principale de WordPress travaille assidûment pour publier une mise à jour qui corrige le problème.

Cela signifie que si vous ne maintenez pas WordPress à jour, vous utilisez un logiciel présentant des vulnérabilités de sécurité connues. Les pirates informatiques peuvent rechercher les sites Web exécutant une ancienne version et utiliser la vulnérabilité pour obtenir un accès.

C'est pourquoi vous devriez toujours utiliser la dernière version de WordPress.

Ne vous contentez pas de maintenir WordPress à jour. Vous devez vous assurer que vos plugins et thèmes WordPress sont également à jour.

Nous espérons que ce tutoriel vous a aidé à apprendre comment trouver et corriger une porte dérobée sur un site WordPress piraté. Vous pourriez également vouloir apprendre comment déplacer WordPress de HTTP vers HTTPS, ou consulter notre liste d'erreurs WordPress et comment les corriger.

Si cet article vous a plu, abonnez-vous à notre chaîne YouTube pour des tutoriels vidéo WordPress. Vous pouvez également nous retrouver sur Twitter et Facebook.

Jiří Vaněk

Il est également de très bonne pratique de contacter le fournisseur du serveur web. Ils disposent souvent d'outils sophistiqués de détection de logiciels malveillants et sont capables de scanner l'ensemble du web et d'envoyer un vidage des fichiers infectés. C'est ce que je recommanderais de faire à chaque fois qu'un problème de piratage de site web s'avère réel. Un fournisseur peut beaucoup aider à cela s'il a un bon support client.

Dayo Olobayo

C'est un conseil fantastique, surtout pour les utilisateurs qui ne se sentent pas à l'aise pour aborder les aspects techniques du nettoyage d'un site piraté. Cependant, pour ceux qui sont à l'aise avec le code, les méthodes de l'article peuvent être une bonne première étape avant de contacter le fournisseur.

Jiří Vaněk

Absolument, Dayo Olobayo. Vous avez raison, les instructions de l'article sont excellentes et valent vraiment la peine d'être mises en œuvre immédiatement. Je l'ai mentionné davantage comme une alternative supplémentaire, et je vais vous donner un exemple. J'ai un site web avec un fournisseur qui utilise le logiciel Trend Micro et l'intelligence artificielle pour trouver les fichiers infectés. Lorsque j'ai demandé leur aide, ils ont trouvé des fichiers infectés que je ne pouvais pas trouver, même avec divers plugins de sécurité. Le logiciel qu'ils utilisent est très cher mais aussi très sophistiqué. C'est pourquoi il est parfois bon de travailler simultanément avec tous les points de l'article et avec le fournisseur qui, s'il dispose d'une telle solution, peut vraiment accélérer tout le processus de nettoyage du site web.

Paul Booker

Si vous avez un système de contrôle de version installé sur votre serveur web, il est possible de déterminer très rapidement si l'un de vos fichiers a changé, ou si des fichiers supplémentaires ont été ajoutés, en exécutant une simple commande dans votre terminal shell.

Si vous utilisez Git pour le contrôle de version, il vous suffit de taper « git status » dans votre terminal shell pour savoir ce qui a été piraté. Vous pouvez ensuite supprimer toutes les modifications avec une seule commande « git checkout — . »

Si vous n’avez pas de contrôle de version, vous pouvez simplement exécuter une commande simple « lister tous les fichiers modifiés au cours des 7 derniers jours », qui serait « find ./ -type f -mtime -7 » et encore une fois, vous pouvez découvrir ce qui a été piraté. Vous pouvez ensuite supprimer manuellement les modifications.

Support WPBeginner

Bien que possible, ce n’est pas une méthode conviviale pour les débutants, nous ne la recommandons donc pas à la plupart des utilisateurs.

Admin

Vivek Tripathi

Bonjour Monsieur, sur la plupart de nos sites, des codes malveillants ont été injectés, mais je ne les ai trouvés nulle part dans la base de données. Sur tous mes sites, des pages malveillantes ont été générées automatiquement et elles apparaissaient sur Google, mais ces pages n'étaient pas visibles dans mon tableau de bord WordPress ni dans les sections des articles.

S'il vous plaît, aidez-moi à trouver ces codes et à sécuriser mon site contre ce piratage. J'ai perdu beaucoup de trafic de mon site WordPress.

S'il vous plaît, aidez-moi !

Support WPBeginner

Salut Vivek,

Veuillez consulter notre article sur la façon de nettoyer un site WordPress piraté.

Admin

Abraham

C’est vraiment le MEILLEUR article sur le « désenchantement » de votre site Web, je ne sais pas si cela a complètement fonctionné avec mon site, mais j’espère vraiment que oui.

Merci beaucoup les gars !!

Azwan Abdullah

Salut ! J’ai besoin d’un avis. J’ai activé l’inscription ouverte et défini le rôle par défaut comme abonné. D’après ma compréhension, ce rôle ne peut avoir que des capacités de lecture. Cela signifie qu’ils ne peuvent que lire les articles de mon blog et les commentaires. Ai-je raison ?

Le but de cela est que je veux autoriser uniquement les personnes enregistrées à commenter. Ironiquement, j’utilise un enregistreur de trafic en direct, qui peut suivre les requêtes entrantes ou sortantes de mon site Web. J’ai remarqué que l’utilisateur enregistré utilise une adresse IP anonyme du réseau TOR. Ils semblent s’enregistrer en accédant directement à la page d’inscription, et non par les moyens habituels.

Par conséquent, est-il généralement sûr de les laisser faire ? Ont-ils (l'abonné) la capacité de télécharger quelque chose sur les uploads ou n'importe quel dossier sur le système ? Puisqu'ils peuvent aussi avoir un accès limité au tableau de bord administrateur, peuvent voir la version wp, est-ce considérablement sûr ?

J'espère que quelqu'un et le personnel de wpbeginner pourront répondre à ces questions. Merci d'avance.

Support WPBeginner

Salut Azwan,

Vous devez protéger votre site web des enregistrements d'utilisateurs indésirables.

Admin

Pradeep Gauda

Bonjour,

J'ai trouvé que le titre de mon site WordPress a été modifié par un groupe de pirates informatiques comme ils l'ont mentionné. J'ai donc vérifié mes plugins de sécurité Wordfence, j'ai effectué un scan mais rien n'a été trouvé. Comment peuvent-ils continuer à affecter le titre de la page et que dois-je faire à ce sujet.

Colin

Bonjour

Sucuri & WP Clone utilise le dossier Uploads, alors qu'est-ce que nous sommes censés faire là-bas ?

De plus, Exploit Scanner signale de nombreux fichiers qu'il ne reconnaît pas et le plugin est à jour. Peut-être que l'algorithme n'est pas à jour avec la dernière version de WordPress, je l'ai donc supprimé.

Sucuri n'a trouvé aucun problème mais c'est la version gratuite, Wordfence n'a trouvé aucune erreur non plus, donc je ne fais pas confiance à Exploit Scanner pour le moment.

Colin

Jo

Merci pour cet article très instructif et utile. J'ai enfin pu comprendre ce qui était arrivé à mon site web (des milliers de fichiers index.php malveillants).

J'ai évité de payer un prix d'extorsion à Sitelock pour réparer mon site, en installant simplement une sauvegarde (propre).

Et maintenant, je vais m'assurer d'installer des centaines de plugins antivirus. Je n'avais pas réalisé que mon hébergeur bluehost n'incluait aucun niveau de sécurité de base.

Mehreen

Bonjour,

Je comprends que cet article est assez ancien maintenant, mais je vais commenter et essayer si j'obtiens une réponse.

Mon site a été récemment compromis et après avoir utilisé Sucuri gratuit, je suis passé à Wordfence. Ce dernier m'a aidé à suivre tous mes fichiers contenant du code malveillant. Aucune raison particulière de ne pas utiliser Sucuri, j'essayais juste différentes options.

Que pensez-vous de Wordfence par rapport à Sucuri ? Versions payantes.

Merci.

Support WPBeginner

Salut Mehreen,

Ils offrent tous deux une bonne sécurité. Nous recommandons Sucuri car ils offrent un pare-feu d'application web basé sur le cloud, qui non seulement protège votre site web mais améliore également ses performances. Wordfence offre un pare-feu au niveau de l'application qui s'exécute sur votre serveur. Voir notre article sur les meilleurs plugins de pare-feu WordPress pour plus de détails.

Admin

Mohammed Jaid Ansari

Bonjour

Lorsque je tape l'adresse de mon site web, il s'ouvre et après un certain temps, il redirige vers un autre site web. et sur mobile, lorsque je tape directement l'adresse de mon site web, il redirige vers le Google Play Store. et Google indique également que ce site web pourrait être piraté. comment puis-je résoudre ce problème.

Support WPBeginner

Bonjour,

Voir notre guide sur la façon de nettoyer un site WordPress piraté.

Admin

Christine

Je ne peux pas accéder à mon site web Wordpress. J'ai parlé avec le support technique du serveur et ils ont dit que le problème n'était pas de leur côté, et ils suspectent que le site a été compromis par un logiciel malveillant. Cependant, je ne peux pas me connecter au site pour vérifier quoi que ce soit. Des conseils ?

Support WPBeginner

Salut Christine,

Avez-vous essayé de réinitialiser votre mot de passe ? Consultez également notre guide sur ce qu'il faut faire lorsque vous êtes bloqué hors de l'espace d'administration.

Admin

greekouzina

Salut à tous,

mon site web a été piraté et j'ai trouvé de nombreux fichiers .php comme kebin.php kevin.php avec du code eval et base64 à l'intérieur.

Le pire, c'est que mon site a été mis sur liste noire et que les références externes au lien sont aussi nombreuses !

J'ai remarqué environ 5 adresses IP étrangères qui consultent ces fichiers de référence !

Que puis-je faire pour couper ces références ?

J'ai la version gratuite de Sucuri car mon blog est un blog amateur et je n'ai pas d'argent à dépenser.

Merci d'avance

Support WPBeginner

Nettoyer un site web infecté peut être un peu difficile pour la plupart des débutants. Vous pouvez essayer les étapes mentionnées dans notre guide sur la réparation de votre site WordPress piraté.

Admin

Sandy

quelqu'un pirate mon panneau d'administration encore et encore. Je l'ai récupéré mais il continue de pirater mon panneau d'administration. Je ne sais pas comment résoudre ce problème. Veuillez me contacter pour une solution.

Leo Dimilo

Je viens de finir de nettoyer le site d'un client. L'une des choses que cet article n'aborde pas est le fait que vous devrez peut-être monter d'un niveau dans le dossier de votre serveur pour trouver la porte dérobée. En d'autres termes, vous pourriez supprimer tout ce qui se trouve dans votre fichier /html sur votre serveur et redémarrer avec une nouvelle réinstallation et avoir toujours une porte dérobée car elle se trouve dans un dossier différent sur votre serveur, un niveau plus haut....

Saad Amir

Cher,

Mon site web a été piraté par quelqu'un. Ils n'ont piraté que mes articles, lorsque je clique sur un article pour le prévisualiser, il ne s'ouvre pas, il s'ouvre sur une page blanche.

Aidez-moi, s'il vous plaît, quel est le problème principal et comment puis-je le résoudre

Support WPBeginner

Essayez de passer à un thème WordPress par défaut comme twenty sixteen et désactivez tous vos plugins WordPress. Essayez de prévisualiser un article, s'il s'ouvre correctement, alors votre thème ou l'un des plugins de votre site web cause le problème. Si le problème persiste, suivez les étapes décrites ci-dessus.

Admin

Joy Healey

Bonjour,

Cela semble vraiment utile, mais j'ai du mal (sur leur site Web) à trouver l'option que vous mentionnez :

« Ils surveilleront votre site et le nettoieront si vous êtes piraté. Cela revient à environ 3 $ par mois et par site si vous prenez le forfait de 5 sites. »

Pourriez-vous m'indiquer la bonne direction, s'il vous plaît – avec votre lien d'affiliation, bien sûr ?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Merci pour cet article utile, Joy

Joy Healey

Je réponds à ma propre question ci-dessus... J'ai vérifié avec Sucuri et malheureusement le forfait de 5 sites mentionné dans cet article n'existe plus.

Robin Jennings

Excellent article – Sucuri est un programme fantastique. Ce n'est pas l'option la moins chère, mais ils réagissent aux problèmes en quelques heures et proposent une solution peu de temps après.

J'ai trouvé quelques exploits sur le site web de clients dans le fichier public_html/images récemment.

Thomas

Salut,

pour ceux qui sont familiers avec ssh : ce que je fais en cas de problèmes de piratage, c'est d'avoir des sauvegardes prêtes pour mes sites Web complets et de simplement comparer la sauvegarde complète avec l'état actuel du projet en direct.

Cependant, les fichiers corrompus peuvent être « endormis » là-dedans pendant des semaines ou des mois, donc ce n'est pas 100 % sûr que l'on trouvera tous les fichiers piratés, mais c'est souvent un bon indicateur où chercher. De cette façon, j'ai remarqué 3 nouveaux fichiers dans un projet avada (thème) longtemps non mis à jour, à l'intérieur du plugin revolution slider.

Juste mon avis :). Passez une bonne journée,

Thomas

Jon Schear

Vous pouvez utiliser le scanner Sucuri gratuitement, mais il est très complexe avec les résultats que vous obtenez.

Rodney Wild

Came across another signature: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

si vous trouvez l'instruction ci-dessus, supprimez le « if » jusqu'à la fin de la ligne et cela corrigera ce fichier. Je l'ai trouvé dans presque tous les fichiers, vous devrez donc utiliser un programme de recherche et remplacement global. J'utilise FNR.EXE mais il en existe d'autres. Celui-ci infectera également plusieurs sites Web dans le même répertoire.

Kushal Jayswal

Quelqu'un a-t-il remarqué une attaque récente avant une semaine sur des serveurs majeurs. J'utilise les services d'hébergement Hostgator. Mes sites ont été hors service pendant une journée. Un de mes amis utilise Bluehost et ses sites ont été hors service pendant 4-5 jours.

Je n'ai pas trouvé d'informations à ce sujet sur Google.

Quelqu'un a-t-il remarqué ?

Michael

Excellent article, toujours pertinent. J'ai attrapé un malware l'autre jour et j'ai téléchargé mon site sur mon ordinateur. J'ai trié les fichiers par « dernière modification », ce qui m'a montré les pages qui avaient été compromises.

J'ai comparé ces fichiers avec des fichiers de sauvegarde et j'ai pu retrouver le malware !

Azman

Super post, j'ai récemment lancé un scanner d'exploits et il a trouvé de nombreux codes malveillants ou suspects sur mon site comme eval et base64_decode. Que dois-je faire dans ce cas, dois-je réinitialiser toute ma base de données depuis le début. Je peux le faire car mon site n'est pas plein de contenu.

Mais je ne suis pas très familier avec le PHP, alors aidez-moi.

Support WPBeginner

Le scanner d'exploits vous indique où il a trouvé le code malveillant. S'il se trouve dans un fichier de thème ou de plugin, vous pouvez simplement supprimer ces fichiers de thème et de plugin. Ensuite, vous pouvez télécharger et téléverser de nouvelles copies de ces fichiers sur votre site. S'il est dans la base de données et que vous pouvez recommencer à zéro, faites-le. Sinon, il existe des moyens de nettoyer le code de la base de données également.

Admin

Dionisis Karampinis

Très bon article, merci beaucoup ! J'ai utilisé Exploit Scanner et j'ai actuellement BPS Security

Matthew Baya

Bon article. J'ai constaté sur des sites WP infectés qu'ils semblent systématiquement placer un fichier nommé https.php dans le dossier wp-includes. J'ai également constaté sur mon serveur d'hébergement mutualisé qu'ils sautent d'un compte infecté à un autre pour trouver d'autres fichiers wp-config.php lisibles par le monde dans d'autres installations WP et qu'ils utilisent les informations de la base de données pour créer des comptes administrateur sur d'autres installations WP. Par conséquent, j'ajouterais que toute personne ayant été piratée devrait changer ses identifiants de base de données et également verrouiller wp-config.php autant que possible, idéalement en limitant l'accès uniquement à l'utilisateur du serveur web (et au propriétaire).

J'utilise Wordfence pour nettoyer les sites infectés et j'en suis très satisfait, bien que j'aie récemment constaté qu'il ne détecte plus le fichier /wo-includes/https.php que j'ai mentionné précédemment. Je les ai contactés à ce sujet car je sais qu'il le détectait par le passé.

Nora McDougall-Collins

Une infection récente que j'ai dû gérer a infecté tous les fichiers index.php.

qammar

Article très utile et informatif.

Le site web/blog d'un de mes clients a été infecté par un logiciel malveillant, signalé comme 'page attachée' par Google. J'ai d'abord essayé l'outil sucuri sitecheck pour identifier les fichiers infectés/logiciels malveillants, mais ils n'ont montré que ce résultat de scan

site web : blog.myclientwebsite.com/

statut : Site mis sur liste noire, malware non identifié

confiance web : Site mis sur liste noire.

Cela n'aide en rien, car nous savons déjà que le site est blacklisté, puis j'ai scanné toutes les données du domaine et trouvé les deux fichiers suivants infectés

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Je publie ceci pour que d'autres personnes recherchent ces fichiers, si leur site web est infecté et signalé comme page d'attaque.

Cordialement,

qammar feroz

Personnel éditorial

Le scanner gratuit Sucuri ne fait pas de scan côté serveur. Si vous payez réellement pour Sucuri, non seulement il vous protège, mais ils s'occupent également du nettoyage si quelque chose se produit.

Admin

Nora McDougall-Collins

Merci pour cet excellent article ! Je l'ai transmis à mes étudiants en développement web via Facebook !

De plus, le site d'un de mes étudiants a été piraté et fermé par l'hébergeur pour la deuxième fois. Il semble qu'il n'ait pas effectué ses sauvegardes de base de données. Donc, il semble que nous devrons copier et coller ses publications directement dans le tableau de bord à partir de la sauvegarde de la base de données. Quelle joie !

Nora McDougall-Collins

Désolé pour les informations incomplètes – il n'avait PAS effectué de sauvegardes de base de données. Nous devrons donc extraire la base de données et copier-coller dans la nouvelle installation.

Patricio Proaño

Excellent ! Merci pour l'info, très utile !!

Pat Fortino

Vous n'avez pas à payer quoi que ce soit à Securi pour scanner votre site. Vous pouvez scanner autant de sites que vous voulez gratuitement. Ce scan vous dira où se trouvent les piratages.

Personnel éditorial

Pas tout à fait exact. Oui, ils ont un scanner gratuit, mais il vérifie seulement si les piratages ont un impact sur le front-end. Par exemple, il dira que vous avez des injections de logiciels malveillants dans votre front-end, mais il ne vous dira PAS où se cache la porte dérobée, etc. Il y a des moments où vous pouvez nettoyer les résultats des piratages, mais la porte dérobée reste même après le nettoyage. Ensuite, quand ça revient, vous vous demandez pourquoi.

Admin

Andrew

Beau guide. Avez-vous regardé Wordfence (http://www.wordfence.com/) ? Je l'ai recommandé à beaucoup de clients et ils en sont ravis.

Cordialement,

Andrew

Personnel éditorial

Jamais eu besoin de l'essayer. Sucuri est fortement recommandé par de grandes marques. L'ayant utilisé pendant un certain temps, nous pouvons dire qu'ils sont très bons.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

C'était EXACTEMENT ce dont j'avais besoin !! J'essayais de comprendre comment un pirate informatique continuait d'accéder à l'un des sites que j'administre... il n'y avait que ce site, aucun de mes autres sites n'était piraté. Je l'ai trouvé avec votre aide. Il se cachait dans un plugin Pinterest.

merci encore