次のような状況を想像してください。WordPressウェブサイトを確認しようとしたところ、突然、不審なギャンブルサイトや怪しい製薬会社のページに飛ばされてしまいました。

サイトがハッキングされたことに気づき、がっかりします。😱

この状況がどれほど恐ろしく、イライラするものか、私たちはよく理解しています。しかし、まずは深呼吸をしてください。

あなたのウェブサイトは救うことができます。私たちは、復旧プロセスのすべてのステップをガイドするためにここにいます。訪問者がスパムリダイレクトを見ている場合でも、Googleからあの忌まわしい「このサイトはハッキングされている可能性があります」という警告が表示されている場合でも、私たちはあなたをカバーしています。

この記事では、WordPressがスパムサイトにリダイレクトされるのを停止する方法をご紹介します。

WordPressサイトがスパムにリダイレクトされるのはなぜですか?

スパムリダイレクトは、ハッカーが悪意のあるコードをWordPressサイトに注入したときに発生します。このコードは、訪問者を広告、フィッシング詐欺、またはマルウェアで満たされた不要なウェブサイトに送信します。

ハッカーは、サイトへのアクセスを取得するためにさまざまな方法を使用する可能性があります。それには以下が含まれます:

- 感染したプラグインとテーマ:不正なソースからダウンロードされたプラグインやテーマ(ヌル化されたWordPressテーマとプラグイン)は、マルウェアやスパムリダイレクトの一般的な原因です。

- 弱いパスワード: 攻撃者は弱い管理者パスワードを推測または盗むことでサイトを乗っ取り、ユーザーをスパムサイトにリダイレクトする悪意のあるコードを挿入できます。

- 未修正のセキュリティホール: WordPressのコア、プラグイン、またはテーマが古い場合、ハッカーは既知の脆弱性を悪用して悪意のあるコードを追加できます。

- 隠されたバックドア:目に見えるマルウェアを削除した後でも、ハッカーは後でサイトを再感染させるために隠されたアクセスポイントを残すことがあります。これらはバックドアと呼ばれます。

多くのウェブサイト所有者は、訪問者からの苦情や検索エンジンからの警告が出るまで、サイトがハッキングされたことに気づきません。

サイトが侵害された場合、時間は非常に重要です。ウェブサイトがスパムサイトにリダイレクトされている間、失われた訪問者、評判の低下、そして潜在的なGoogleのペナルティにつながる可能性があります。早く行動するほど、被害は少なくなります。

それを踏まえ、WordPressのスパムサイトリダイレクトを修正するための包括的なステップバイステップガイドを作成しました。クリーンアッププロセスの各部分を順を追って説明し、何をすべきか、そしてなぜそれが重要なのかを解説します。

ステップ0:バックアップ復元ポイントの作成

修理を開始する前に、サイトの最近のバックアップがあることを確認してください。万が一問題が発生した場合、復元ポイントが必要になります。

ウェブサイトを簡単にバックアップおよび復元できるDuplicatorの使用をお勧めします。私たちはビジネス全体でそれを使用しており、安全なバックアップのニーズにとってゲームチェンジャーとなっています。詳細については、完全なDuplicatorレビューをご覧ください。

注意: Duplicator の 無料版 も利用可能です。試してみることはできますが、より多くの機能を提供する有料プランへのアップグレードをお勧めします。

ウェブサイトの準備が整ったので、スパムリダイレクトの修正を開始しましょう。

ステップ1:ウェブサイトのマルウェアスキャン

マルウェアスキャンは、ビーチで金属探知機を使うようなものだと考えてください。サイトのファイルに隠された脅威を見つけるのに役立ちます。

私たちの経験では、スパムリダイレクトは予期せぬ場所に隠れていることが多いため、徹底的なスキャンが不可欠です。

幸いなことに、ウェブサイトをスキャンするために使用できる優れたWordPressセキュリティプラグインがあります。

効果的なマルウェアスキャンを実行する方法は次のとおりです。

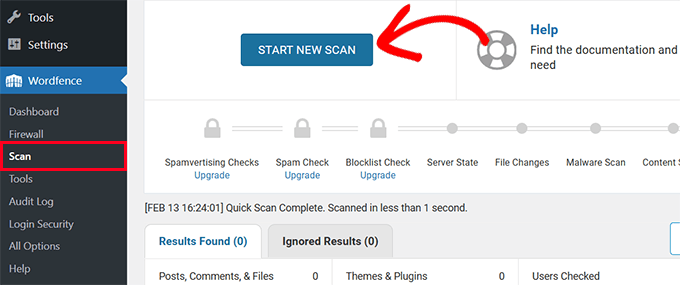

まず、信頼できるセキュリティプラグイン(Sucuri SecurityやWordfenceなど)をインストールする必要があります。この記事ではWordfenceでスキャンを実行する方法を説明しますが、どのセキュリティプラグインを使用している場合でも手順は同じです。

まず、お好みのセキュリティプラグインをインストールする必要があります。詳細は、WordPressプラグインのインストール方法に関するガイドをご覧ください。

次に、プラグインメニューの下にあるスキャンセクションに移動し、包括的なサイトスキャンを実行してください。保存されているデータやファイルの量によっては、スキャンが完了するまでに時間がかかる場合があります。

それが完了すると、スキャン結果が表示されます。

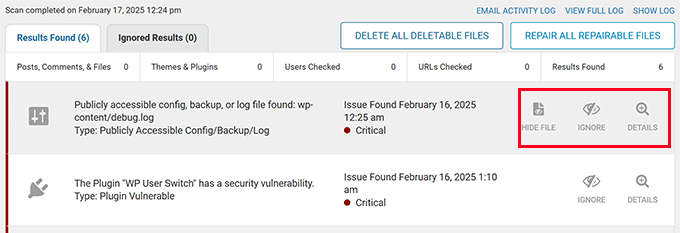

結果を注意深く確認し、重大な問題、クリティカルな問題、その他の問題を探してください。問題をクリックすると、詳細を表示できます。

ここで、ほとんどのセキュリティプラグインは、その問題に対処する方法についての指示も提供します。

WordPressセキュリティスキャナーは、悪名高いマルウェアやリダイレクトハッキングの多くを検出するのに非常に役立ちます。これにより、スパムリダイレクトの原因となっているコードが見つかることを期待しましょう。

💡プロのヒント: スキャナーを1つだけに頼らないでください。異なるセキュリティツールは、異なる種類のマルウェアを検出できます。少なくとも2つの異なるスキャンソリューションを使用することをお勧めします。

ステップ2:不審な管理者ユーザーを確認する

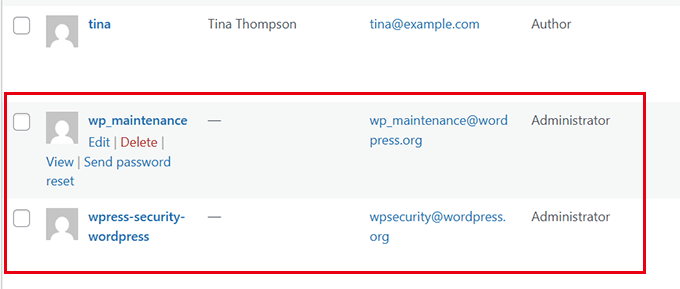

ハッカーは、サイトへのアクセスを維持するために、隠し 管理者 アカウントを作成することがよくあります。これらのアカウントは、無害に見えるユーザー名を持っていたり、システムアカウントを装っていたりする場合があります。

ハッカーが巧妙に偽装された単一の管理者ユーザーアカウントを作成したケースを目にしたことがあります。また、マルウェアが数十個の管理者アカウントを作成したケースも目にしたことがあります。

不審なユーザーを特定して削除するには、これらの手順に従ってください。

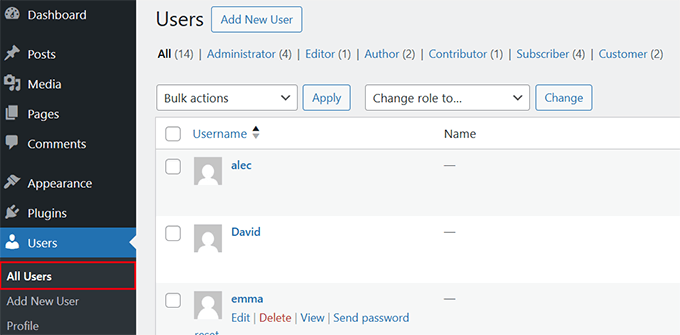

WordPress 管理ダッシュボードの ユーザー » 全ユーザー ページに移動します。

ここでは、身に覚えのないアカウントを探す必要があります。これらは、ランダムな数字や奇妙なユーザー名のアカウント、またはシステムアカウントになりすましたアカウントである可能性があります。

次に、疑わしいアカウントをすべて削除し、そのアカウントの下にある「削除」をクリックします。

⚠️ 警告: ハッカーの中には、「admin_support」や「wp_maintenance」のような一般的なWordPressのロールにちなんでアカウント名を付ける者もいます。システム関連に見えるユーザー名には特に注意してください。

不審なユーザーアカウントを確認・削除したら、次のステップに進むことができます。

ステップ 3: ハッキングされた WordPress ファイルを置き換える

ウイルスに感染したハードドライブをクリーンなものに交換するのと同じように、コアWordPressファイルをクリーンなバージョンに復元する必要があります。

心配しないでください。これは、ウェブサイトのコンテンツ、画像、テーマ、またはプラグインに影響を与えることはありません。

安全なファイル置換のためのテスト済みのプロセスを以下に示します。

まず、WordPress.orgからWordPressの最新コピーをダウンロードし、コンピューター上でファイルを解凍する必要があります。

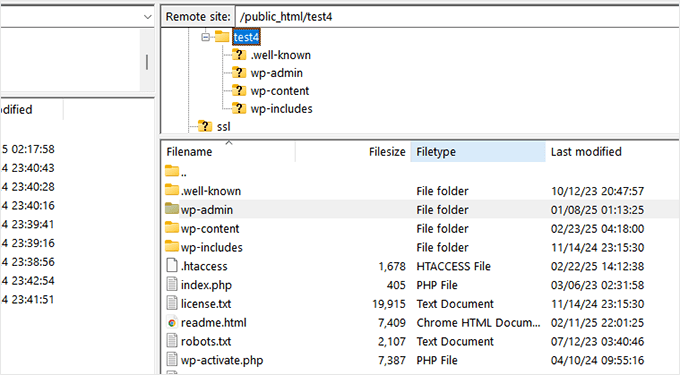

次に、FTPクライアントまたはcPanelのファイルマネージャーアプリを使用してサイトに接続し、WordPressのルートフォルダに移動します。

ここは、wp-admin、wp-includes、wp-contentフォルダが表示される場所です。

次に、既存のwp-adminおよびwp-includesフォルダを削除します。

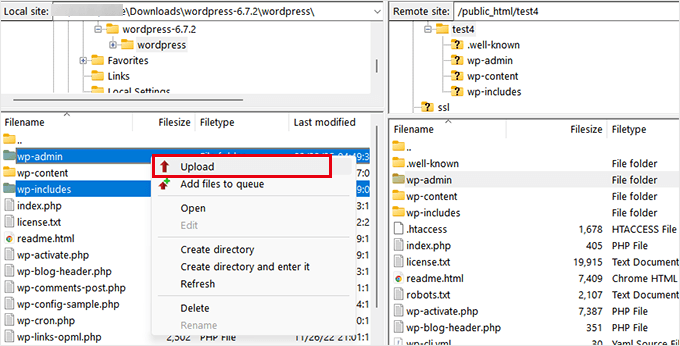

削除したら、コンピューターからクリーンなバージョンをアップロードする必要があります。

メインフォルダを置き換えた後、ルートディレクトリ内のすべてのコアファイルを置き換える必要があります。これには、wp-activate.php、wp-blog-header.php、wp-comments-post.php、wp-config-sample.phpなどのファイルが含まれます。

プロンプトが表示されたら、「上書き」を選択して、古いファイルを新しいバージョンに置き換えます。

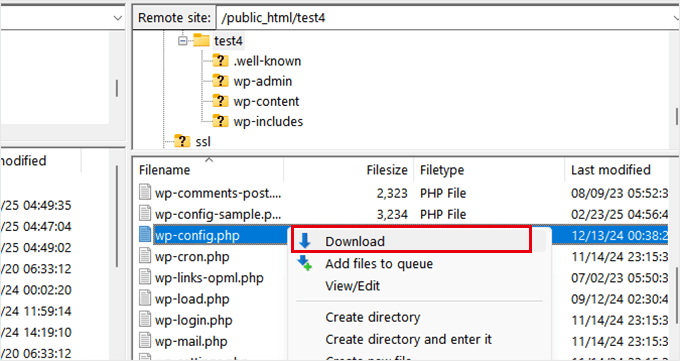

次に、wp-config.phpファイルをバックアップとしてコンピューターにダウンロードし、ルートフォルダから.htaccessファイルを削除する必要があります。WordPressは.htaccessファイルを自動的に再生成するので心配いりません。

次に、wp-config-sample.phpファイルをwp-config.phpにリネームし、右クリックして「編集」します。ファイルは、NotepadやTextEditなどのテキストエディタで開かれます。

データベース接続の値を慎重に入力してください。前のステップでダウンロードした古いwp-config.phpファイルを参考に、WordPressデータベース、テーブルプレフィックス、ユーザー名、パスワード、ホスト名を確認できます。

詳細については、wp-config.phpファイルの編集方法に関するガイドをご覧ください。

古いコアファイルを新しいコピーに置き換えたら、ウェブサイトと管理ダッシュボードにアクセスして、すべてが期待どおりに機能していることを確認するのを忘れないでください。

その後、次のステップに進むことができます。

ステップ4:テーマとプラグインファイルから悪意のあるコードを削除する

マルウェアの一般的な原因の1つは、ヌル化されたプラグインとテーマです。これらは、不正なソースからダウンロードされたプレミアムWordPressプラグインとテーマの海賊版コピーです。

ハッカーは、テーマやプラグインファイルに悪意のあるコードを隠すのが大好きです。彼らはしばしば、正規のファイルにスパムリンクやリダイレクトを注入し、見つけにくくします。しかし、心配しないでください – 何を探すべきかを正確に説明します。

⚠️警告: ほとんどのWordPressテーマやプラグインの設定はデータベースに保存され、それらのファイルを削除してもそのまま残ります。ただし、場合によっては、設定やファイルに加えたカスタム変更が失われる可能性があります。その場合は、手動でそれらの変更を復元する必要があります。

このプロセスに従って、プラグインとテーマファイルをクリーンアップしてください。

まず、すべてのテーマとプラグインの新しいコピーを信頼できるソースからダウンロードする必要があります。無料のテーマとプラグインの場合、信頼できるソースはWordPress.orgのウェブサイト自体です。プレミアムテーマとプラグインの場合は、公式ウェブサイトからダウンロードすることをお勧めします。

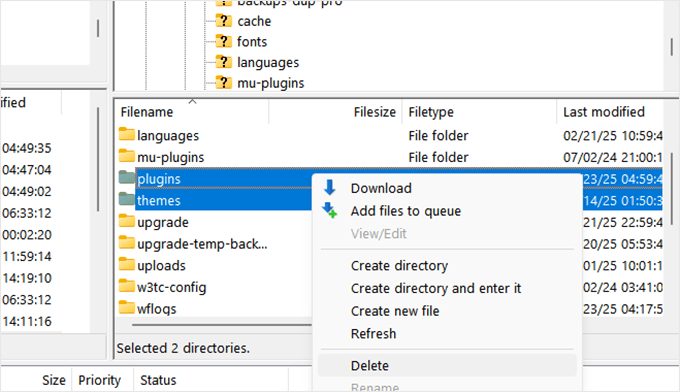

プラグインとテーマファイルをすべてダウンロードしたら、FTPクライアントを使用してウェブサイトに接続し、wp-contentフォルダに移動します。

次に、ウェブサイトからthemesフォルダとpluginsフォルダを削除する必要があります。削除したら、新しいディレクトリを作成し、「themes」と「plugins」という名前を付けます。これで、ウェブサイトに空のthemesフォルダとpluginsフォルダができます。

前にダウンロードしたテーマとプラグインファイルをアップロードできるようになりました。アップロードする前に、ダウンロードした各ファイルを解凍する必要があります。

すべてのファイルをアップロードしたら、ブラウザでWordPress管理画面にアクセスし、以前使用していたテーマとプラグインを有効化します。エラーが表示された場合は、その特定のテーマまたはプラグインファイルを再度アップロードしてみてください。

テーマとプラグインのファイルを、正規のソースからダウンロードした新しいバージョンに置き換えることで、それらをクリーンアップできます。

これで、ウェブサイトからスパムリダイレクトがクリーンになっていることを願っています。ただし、ウェブサイトのセキュリティを確保するには、セキュリティを強化する必要があります。

ステップ6:スパムリダイレクトのクリーンアップ後のWordPressの保護

セキュリティは一度きりのものではありません。むしろ、継続的なプロセスです。

スパムリダイレクトをクリーンアップして修正したら、次のステップは、今後ウェブサイトをクリーンに保つことです。

そのためには、ウェブサイトに追加のセキュリティ強化を行う必要があります。

1. すべてのウェブサイトのパスワードを変更する

WordPressのセキュリティにおいて、パスワードは重要な役割を果たします。ウェブサイトがハッキングされたと思われる場合は、直ちにウェブサイトに関連するすべてのパスワードを変更する必要があります。

これには以下が含まれます。

- WordPressウェブサイト上のすべてのユーザーアカウント。WordPressですべてのユーザーのパスワードを変更する方法に関するガイドをご覧ください。

- ウェブサイト上のすべてのFTPアカウントのパスワード。FTPアカウントはWordPressホスティングコントロールパネルで見つけることができ、そこでパスワードを管理できます。

- WordPressデータベースユーザー名のパスワード。ホスティングアカウントのコントロールパネルのデータベースセクションでMySQLユーザーを見つけることができます。

wp-config.phpファイル内のデータベースユーザー名のパスワードも更新する必要があります。そうしないと、ウェブサイトにデータベース接続エラーが表示され始めます。

💡プロのヒント: 常に強力なパスワードを使用し、1Passwordのようなパスワードマネージャーアプリを使用して、すべてのパスワードを保存してください。

2. セキュリティプラグインとWordPressファイアウォールのインストール

ハッキングのクリーンアップが完了したので、今度は将来の攻撃からサイトを強化する番です。このステップは、WordPressサイトにハイテクセキュリティシステムをインストールするようなものだと考えてください。

推奨されるセキュリティ設定は次のとおりです。

- SucuriやWordfenceのようなWordPressセキュリティプラグインをインストールします(どちらも優れた無料バージョンがあります)。

- クラウドで動作するWordPressファイアウォールを設定します。疑わしいアクティビティはウェブサイトに到達する前に自動的にブロックしてくれるCloudflare無料CDNの使用をお勧めします。

WPBeginner では Cloudflare を使用しています。Cloudflare への切り替えに関する ケーススタディ で、当社の経験について読むことができます。

ウェブサイトで動作するWordPressセキュリティプラグインとクラウドベースのファイアウォールを組み合わせることで、WordPressのセキュリティをプロレベルに強化できます。最も一般的なマルウェア、DDoS攻撃、およびブルートフォース攻撃をブロックできます。

追加のヒント:WordPressのハッキングを将来防ぐ

ハッキングに対処する最善の方法は、そもそも発生を防ぐことです。数え切れないほどのユーザーのサイト復旧を支援してきた経験から、確実な予防戦略を開発しました。

すべての記事は、当社のWordPressセキュリティ完全ガイドでお読みいただけます。これは、当社がすべてのウェブサイトで使用しているステップバイステップのセキュリティ設定で、特に初心者や中小企業向けに書かれています。

ここに、当社のトップセキュリティプラクティスを示します。

- WordPressの自動バックアップを設定する。

- WordPressのコア、テーマ、プラグインを最新の状態に保つ。

- WordPressで二要素認証を設定する。

- ログイン試行回数を制限してブルートフォース攻撃を防ぐ。

これらのヒントは迅速かつ簡単に実装できます。これにより、将来の悪意のあるスパムURLリダイレクト攻撃から保護されます。

最終的な言葉:スパムリダイレクトとマルウェアからWordPressを保護する

スパムリダイレクトに対処するのは怖いかもしれませんが、これでサイトを修正するために必要なすべてのツールと知識を得ることができました。

セキュリティは一度きりの修正ではなく、継続的なプロセスであることを忘れないでください。共有した予防のヒントを使用することで、将来の攻撃からより効果的に保護されるようになります。💪

WordPressのセキュリティメールが本物か偽物かを見分ける方法に関する記事、またはWordPressマルチサイトのセキュリティ保護についても読むことをお勧めします。

この記事が気に入ったら、WordPressのビデオチュートリアルについては、YouTubeチャンネルを購読してください。 TwitterやFacebookでもフォローできます。

Dara Eduok

ありがとうございます。

これで私のサイトを救うことができました

WPBeginnerサポート

当社のガイドがお役に立てて嬉しいです!

管理者

Shamsudeen

こんにちは、WPBeginnerさん、

あなたが正しく言ったように、サイトがハッキングされたことを発見した瞬間から、時間は非常に重要です。一秒一秒が大切です。

経験上、技術に詳しくない、またはWordPressに慣れていない場合は、専門家の助けを求めるのが最善です。ただし、これは問題の深刻さとウェブホストにも依存します。Kinstaのような一部のウェブホストは、無料のマルウェア除去サービスを提供しています。これは、このような状況で利点となり、コストを節約できます。

シェアしていただきありがとうございます。