Czy Twoja strona WordPress została zhakowana?

Hakerzy często instalują backdoor, aby upewnić się, że będą mogli wrócić, nawet po zabezpieczeniu strony. Dopóki nie usuniesz tego backdooru, nic ich nie powstrzyma.

W tym artykule pokażemy Ci, jak znaleźć tylne drzwi w zhakowanej witrynie WordPress i jak je naprawić.

Jak sprawdzić, czy Twoja strona została zhakowana

Jeśli prowadzisz stronę WordPress, musisz poważnie potraktować bezpieczeństwo. Dzieje się tak, ponieważ strony internetowe są atakowane średnio 44 razy dziennie.

Najlepsze praktyki dotyczące bezpieczeństwa Twojej witryny znajdziesz w naszym kompletnym przewodniku po bezpieczeństwie WordPress.

Ale co, jeśli Twoja witryna została już zhakowana?

Niektóre oznaki, że Twoja witryna WordPress została zhakowana to spadek ruchu lub wydajności witryny, dodane złe linki lub nieznane pliki, zniszczona strona główna, niemożność zalogowania się, podejrzane nowe konta użytkowników i inne.

Sprzątanie zhakowanej strony internetowej może być niezwykle bolesne i trudne. Przeprowadzimy Cię przez ten proces krok po kroku w naszym przewodniku dla początkujących, jak naprawić zhakowaną stronę WordPress. Powinieneś również upewnić się, że przeskanowałeś swoją stronę pod kątem wszelkiego złośliwego oprogramowania, które pozostawili hakerzy.

I nie zapomnij zamknąć tylnych drzwi.

Sprytny haker wie, że w końcu posprzątasz swoją stronę. Pierwszą rzeczą, którą mogą zrobić, jest zainstalowanie backdooru, aby mogli się ponownie włamać po zabezpieczeniu frontowych drzwi Twojej strony WordPress.

Czym jest backdoor?

Backdoor to kod dodany do strony internetowej, który pozwala hakerowi na dostęp do serwera bez wykrycia i ominięcie normalnego logowania. Pozwala hakerowi na ponowne uzyskanie dostępu, nawet po znalezieniu i usunięciu wykorzystanej wtyczki lub luki w zabezpieczeniach Twojej strony internetowej.

Tylne drzwi są kolejnym etapem włamania po tym, jak użytkownik się do niego dostał. Możesz dowiedzieć się, jak mogli to zrobić, w naszym przewodniku na temat tego, jak witryny WordPress są hakowane i jak temu zapobiec.

Tylne drzwi często przetrwają aktualizacje WordPress. Oznacza to, że Twoja witryna pozostanie podatna na ataki, dopóki nie znajdziesz i nie naprawisz wszystkich tylnych drzwi.

Jak działają tylne drzwi?

Niektóre tylne drzwi to po prostu ukryte nazwy użytkowników administratora. Pozwalają hakerowi zalogować się normalnie, wpisując nazwę użytkownika i hasło. Ponieważ nazwa użytkownika jest ukryta, nawet nie zdajesz sobie sprawy, że ktoś inny ma dostęp do Twojej strony internetowej.

Bardziej złożone tylne drzwi mogą pozwolić hakerowi na wykonanie kodu PHP. Ręcznie wysyłają kod do Twojej witryny za pomocą swojej przeglądarki internetowej.

Inne mają pełnoprawny interfejs użytkownika, który pozwala im wysyłać e-maile jako Twój serwer hostingowy WordPress, wykonywać zapytania do bazy danych SQL i wiele więcej.

Niektórzy hakerzy zostawią więcej niż jeden plik backdoor. Po przesłaniu jednego, dodadzą kolejny, aby zapewnić sobie dostęp.

Gdzie ukryte są tylne drzwi?

W każdym przypadku, który znaleźliśmy, backdoor był zamaskowany tak, aby wyglądał jak plik WordPress. Kod backdoorów na stronie WordPress najczęściej przechowywany jest w następujących lokalizacjach:

- Motyw WordPress, ale prawdopodobnie nie ten, którego aktualnie używasz. Kod w motywie nie jest nadpisywany podczas aktualizacji WordPress, więc jest to dobre miejsce na umieszczenie tylnych drzwi. Dlatego zalecamy usunięcie wszystkich nieaktywnych motywów.

- Wtyczki WordPress to kolejne dobre miejsce do ukrycia tylnych drzwi. Podobnie jak motywy, nie są one nadpisywane przez aktualizacje WordPress, a wielu użytkowników niechętnie aktualizuje wtyczki.

- Folder uploads może zawierać setki lub tysiące plików multimedialnych, więc jest to kolejne dobre miejsce do ukrycia tylnych drzwi. Blogerzy prawie nigdy nie sprawdzają jego zawartości, ponieważ po prostu przesyłają obraz, a następnie używają go we wpisie.

- Plik wp-config.php zawiera poufne informacje używane do konfiguracji WordPressa. Jest to jeden z najczęściej atakowanych przez hakerów plików.

- Folder wp-includes zawiera pliki PHP wymagane do prawidłowego działania WordPressa. Jest to kolejne miejsce, w którym znajdujemy backdoory, ponieważ większość właścicieli witryn nie sprawdza, co zawiera folder.

Przykłady znalezionych przez nas tylnych drzwi

Oto kilka przykładów, gdzie hakerzy umieścili backdoory. Na jednej ze stron, którą oczyściliśmy, backdoor znajdował się w folderze wp-includes. Plik nazywał się wp-user.php, co wygląda niewinnie, ale taki plik nie istnieje w normalnej instalacji WordPressa.

W innym przypadku znaleźliśmy plik PHP o nazwie hello.php w folderze przesyłania. Był przebrany za wtyczkę Hello Dolly. Dziwne jest to, że haker umieścił go w folderze przesyłania zamiast w folderze wtyczek.

Znaleźliśmy również tylne drzwi, które nie używają rozszerzenia pliku .php. Jednym z przykładów był plik o nazwie wp-content.old.tmp, a także znaleźliśmy tylne drzwi w plikach z rozszerzeniem .zip.

Jak widać, hakerzy mogą stosować bardzo kreatywne podejścia przy ukrywaniu backdoorów.

W większości przypadków pliki były zakodowane przy użyciu kodu Base64, który może wykonywać wszelkiego rodzaju operacje. Na przykład mogą dodawać spamerskie linki, tworzyć dodatkowe strony, przekierowywać główną witrynę na spamerskie strony i wiele więcej.

Biorąc to pod uwagę, przyjrzyjmy się, jak znaleźć tylne drzwi na zhakowanej stronie WordPress i je naprawić.

Jak znaleźć tylne drzwi w zhakowanej witrynie WordPress i je naprawić

Teraz wiesz, czym są tylne drzwi i gdzie mogą być ukryte. Najtrudniejsza jest ich znalezienie! Po tym czyszczenie jest tak proste, jak usunięcie pliku lub kodu.

1. Skanuj pod kątem potencjalnie złośliwego kodu

Najprostszym sposobem na przeskanowanie Twojej witryny pod kątem backdoorów i luk jest użycie wtyczki do skanowania złośliwego oprogramowania WordPress. Polecamy Sucuri, ponieważ pomogło nam to zablokować 450 000 ataków na WordPress w 3 miesiące, w tym 29 690 ataków związanych z backdoorami.

Oferują darmową wtyczkę Sucuri do skanowania WordPress dla WordPress, która pozwala skanować witrynę pod kątem typowych zagrożeń i wzmocnić bezpieczeństwo WordPress. Płatna wersja zawiera skaner po stronie serwera, który działa raz dziennie i wyszukuje backdoory oraz inne problemy z bezpieczeństwem.

Świetną alternatywą dla Sucuri jest MalCare, który posiada funkcję automatycznego usuwania złośliwego oprogramowania. Usunie to wszystkie pliki złośliwego oprogramowania, w tym tylne drzwi, z Twojej witryny.

Dowiedz się więcej w naszym przewodniku jak przeskanować swoją witrynę WordPress pod kątem potencjalnie złośliwego kodu.

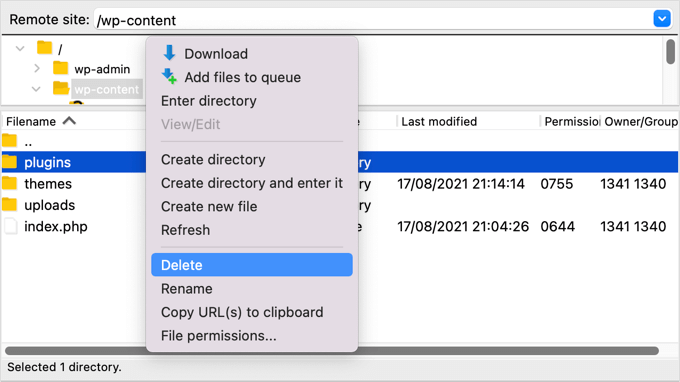

2. Usuń folder wtyczek

Przeszukiwanie folderów wtyczek w poszukiwaniu podejrzanych plików i kodu jest czasochłonne. A ponieważ hakerzy są bardzo przebiegli, nie ma gwarancji, że znajdziesz backdoor.

Najlepszą rzeczą, jaką możesz zrobić, jest usunięcie katalogu wtyczek, a następnie ponowne zainstalowanie wtyczek od zera. To jedyny sposób, aby mieć pewność, że w twoich wtyczkach nie ma żadnych ukrytych drzwi.

Możesz uzyskać dostęp do katalogu wtyczek za pomocą klienta FTP lub menedżera plików swojego hostingu WordPress. Jeśli nigdy wcześniej nie korzystałeś z FTP, być może będziesz chciał zapoznać się z naszym przewodnikiem na temat jak używać FTP do przesyłania plików do WordPressa.

Będziesz musiał użyć oprogramowania, aby przejść do folderu wp-content Twojej witryny. Tam powinieneś kliknąć prawym przyciskiem myszy na folder plugins i wybrać „Usuń”.

3. Usuń folder motywów

W ten sam sposób, zamiast spędzać czas na szukaniu backdoorów wśród plików motywu, lepiej je po prostu usunąć.

Po usunięciu folderu plugin, po prostu zaznacz folder themes i usuń go w ten sam sposób.

Nie wiesz, czy w tym folderze były tylne drzwi, ale jeśli były, to już ich nie ma. Właśnie zaoszczędziłeś czas i wyeliminowałeś dodatkowy punkt ataku.

Teraz możesz ponownie zainstalować potrzebne motywy.

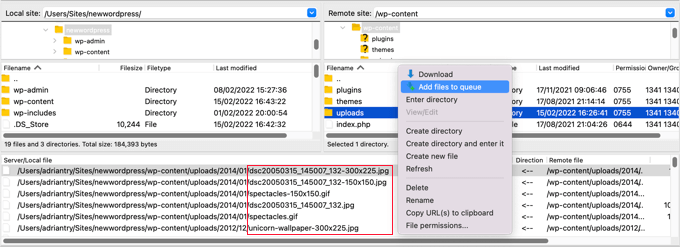

4. Przeszukaj folder przesyłanych plików w poszukiwaniu plików PHP

Następnie powinieneś przejrzeć folder uploads i upewnić się, że nie ma w nim żadnych plików PHP.

Nie ma dobrego powodu, aby plik PHP znajdował się w tym folderze, ponieważ jest on przeznaczony do przechowywania plików multimedialnych, takich jak obrazy. Jeśli znajdziesz tam plik PHP, należy go usunąć.

Podobnie jak foldery plugins i themes, folder uploads znajdziesz w folderze wp-content . Wewnątrz folderu znajdziesz wiele podfolderów dla każdego roku i miesiąca, w którym przesłałeś pliki. Będziesz musiał sprawdzić każdy folder pod kątem plików PHP.

Niektórzy klienci FTP oferują narzędzia, które przeszukują folder rekursywnie. Na przykład, jeśli używasz FileZilla, możesz kliknąć prawym przyciskiem myszy folder i wybrać „Dodaj pliki do kolejki”. Wszystkie pliki znalezione w podkatalogach folderu zostaną dodane do kolejki w dolnym panelu.

Możesz teraz przewijać listę w poszukiwaniu plików z rozszerzeniem .php.

Alternatywnie, zaawansowani użytkownicy zaznajomieni z SSH mogą wpisać następujące polecenie:

find uploads -name "*.php" -print

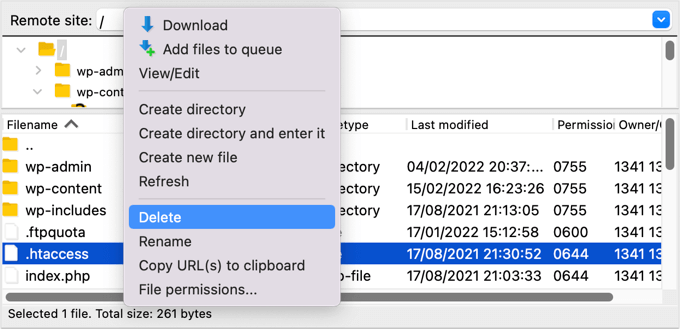

5. Usuń plik .htaccess

Niektórzy hakerzy mogą dodać kody przekierowania do Twojego pliku .htaccess, które będą wysyłać Twoich odwiedzających na inną stronę internetową.

Korzystając z klienta FTP lub menedżera plików, po prostu usuń plik z katalogu głównego swojej witryny, a zostanie on automatycznie odtworzony.

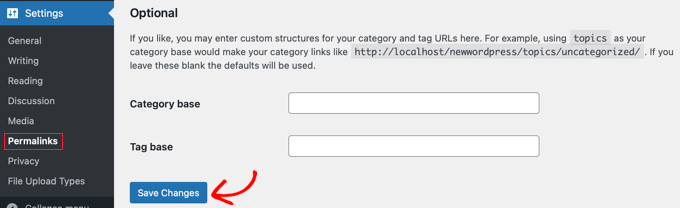

Jeśli z jakiegoś powodu nie zostanie odtworzony, przejdź do Ustawienia » Permalinks w swoim panelu administracyjnym WordPress. Kliknięcie przycisku „Zapisz zmiany” spowoduje zapisanie nowego pliku .htaccess.

6. Sprawdź plik wp-config.php

Plik wp-config.php to kluczowy plik WordPressa, który zawiera informacje umożliwiające WordPressowi komunikację z bazą danych, klucze bezpieczeństwa dla Twojej instalacji WordPressa oraz opcje deweloperskie.

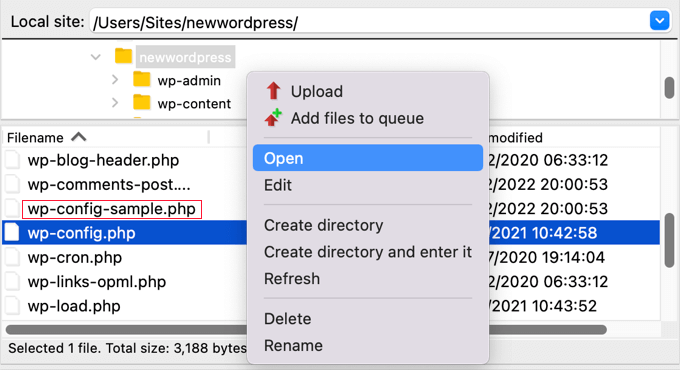

Plik znajduje się w folderze głównym Twojej witryny. Możesz wyświetlić zawartość pliku, wybierając opcje Otwórz lub Edytuj w swoim kliencie FTP.

Teraz powinieneś dokładnie przyjrzeć się zawartości pliku, aby sprawdzić, czy nie ma niczego, co wygląda nie na miejscu. Pomocne może być porównanie pliku z domyślnym plikiem wp-config-sample.php, który znajduje się w tym samym folderze.

Powinieneś usunąć wszelki kod, co do którego nie masz pewności, że nie powinien się tam znajdować.

7. Przywróć kopię zapasową strony

Jeśli regularnie tworzyłeś kopie zapasowe swojej strony internetowej i nadal obawiasz się, że Twoja strona nie jest całkowicie czysta, przywrócenie kopii zapasowej jest dobrym rozwiązaniem.

Będziesz musiał całkowicie usunąć swoją witrynę, a następnie przywrócić kopię zapasową wykonaną przed zhakowaniem witryny. Nie jest to opcja dla każdego, ale da Ci 100% pewności, że Twoja witryna jest bezpieczna.

Więcej informacji znajdziesz w naszym przewodniku dla początkujących na temat przywracania WordPress z kopii zapasowej.

Jak zapobiegać włamaniom w przyszłości?

Teraz, gdy już uporządkowałeś swoją stronę internetową, czas poprawić jej bezpieczeństwo, aby zapobiec przyszłym włamaniom. Nie warto oszczędzać ani być obojętnym, jeśli chodzi o bezpieczeństwo strony internetowej.

1. Regularnie twórz kopie zapasowe swojej witryny

Jeśli jeszcze nie wykonujesz regularnych kopii zapasowych swojej strony internetowej, to dzisiaj jest dzień, aby zacząć.

WordPress nie posiada wbudowanego rozwiązania do tworzenia kopii zapasowych. Istnieje jednak kilka świetnych wtyczek do tworzenia kopii zapasowych WordPress, które pozwalają automatycznie tworzyć kopie zapasowe i przywracać Twoją witrynę WordPress.

Duplicator to jedna z najlepszych wtyczek do tworzenia kopii zapasowych WordPress. Pozwala na ustawienie automatycznych harmonogramów tworzenia kopii zapasowych i pomoże Ci przywrócić Twoją witrynę WordPress, jeśli coś złego się wydarzy.

Istnieje również bezpłatna wersja Duplicator, której możesz użyć do tworzenia ręcznych kopii zapasowych.

Aby uzyskać instrukcje krok po kroku, zapoznaj się z naszym przewodnikiem na temat tworzenia kopii zapasowej witryny WordPress za pomocą Duplicator.

2. Zainstaluj wtyczkę zabezpieczającą

Nie możesz monitorować wszystkiego, co dzieje się na Twojej stronie, gdy jesteś zajęty pracą nad swoim biznesem. Dlatego zalecamy używanie wtyczki bezpieczeństwa, takiej jak Sucuri.

Polecamy Sucuri, ponieważ są dobrzy w tym, co robią. Główne publikacje, takie jak CNN, USA Today, PC World, TechCrunch, The Next Web i inne, zgadzają się z tym. Ponadto sami polegamy na tym, aby WPBeginner był bezpieczny.

3. Uczyń logowanie do WordPressa bezpieczniejszym

Ważne jest również, aby Twoje logowanie do WordPress było bezpieczniejsze. Najlepszym sposobem na rozpoczęcie jest wymuszenie stosowania silnych haseł podczas tworzenia konta przez użytkowników na Twojej stronie internetowej. Zalecamy również rozpoczęcie korzystania z narzędzia do zarządzania hasłami, takiego jak 1Password.

Następną rzeczą, którą powinieneś zrobić, jest dodanie uwierzytelniania dwuskładnikowego. Zabezpieczy to Twoją witrynę przed skradzionymi hasłami i atakami siłowymi. Oznacza to, że nawet jeśli haker zna Twój login i hasło, nadal nie będzie mógł zalogować się do Twojej witryny.

Na koniec powinieneś ograniczyć liczbę prób logowania w WordPressie. WordPress pozwala użytkownikom wpisywać hasła tyle razy, ile chcą. Zablokowanie użytkownika po pięciu nieudanych próbach logowania znacznie zmniejszy szansę hakera na odgadnięcie Twoich danych logowania.

4. Chroń swój obszar administracyjny WordPress

Ochrona obszaru administratora przed nieautoryzowanym dostępem pozwala zablokować wiele powszechnych zagrożeń bezpieczeństwa. Mamy długą listę wskazówek na temat tego, jak utrzymać panel administratora WordPress w bezpiecznym stanie.

Na przykład, możesz zabezpieczyć hasłem katalog wp-admin. Dodaje to kolejną warstwę ochrony do najważniejszego punktu wejścia na Twoją stronę internetową.

Możesz również ograniczyć dostęp do obszaru administracyjnego do adresów IP używanych przez Twój zespół. Jest to kolejny sposób na zablokowanie hakerów, którzy odkryją Twoją nazwę użytkownika i hasło.

5. Wyłącz edytory motywów i wtyczek

Czy wiesz, że WordPress posiada wbudowany edytor motywów i wtyczek? Ten prosty edytor tekstu pozwala na edycję plików motywu i wtyczek bezpośrednio z panelu administracyjnego WordPress.

Chociaż jest to pomocne, może prowadzić do potencjalnych problemów z bezpieczeństwem. Na przykład, jeśli haker włamie się do Twojego obszaru administracyjnego WordPress, może użyć wbudowanego edytora, aby uzyskać dostęp do wszystkich Twoich danych WordPress.

Po tym będą mogli dystrybuować złośliwe oprogramowanie lub uruchamiać ataki DDoS z Twojej strony WordPress.

Aby poprawić bezpieczeństwo WordPress, zalecamy całkowite usunięcie wbudowanych edytorów plików.

6. Wyłącz wykonywanie PHP w niektórych folderach WordPress

Domyślnie skrypty PHP mogą być uruchamiane w dowolnym folderze na Twojej stronie internetowej. Możesz zwiększyć bezpieczeństwo swojej witryny, wyłączając wykonywanie PHP w folderach, które tego nie wymagają.

Na przykład WordPress nigdy nie musi uruchamiać kodu przechowywanego w folderze uploads. Jeśli wyłączysz wykonywanie PHP dla tego folderu, haker nie będzie mógł uruchomić tylnych drzwi, nawet jeśli uda mu się tam je przesłać.

7. Utrzymuj swoją witrynę aktualną

Każda nowa wersja WordPress jest bezpieczniejsza od poprzedniej. Kiedy zgłaszana jest luka w zabezpieczeniach, zespół rdzenia WordPress pilnie pracuje nad wydaniem aktualizacji, która naprawia problem.

Oznacza to, że jeśli nie aktualizujesz WordPressa, korzystasz z oprogramowania z znanymi lukami bezpieczeństwa. Hakerzy mogą wyszukiwać strony działające na starszej wersji i wykorzystać lukę, aby uzyskać dostęp.

Dlatego zawsze powinieneś używać najnowszej wersji WordPressa.

Nie tylko aktualizuj WordPressa. Musisz upewnić się, że Twoje wtyczki i motywy WordPressa są również aktualne.

Mamy nadzieję, że ten samouczek pomógł Ci dowiedzieć się, jak znaleźć i naprawić backdoor na zhakowanej stronie WordPress. Możesz również chcieć dowiedzieć się, jak przenieść WordPress z HTTP do HTTPS, lub zapoznać się z naszą listą błędów WordPress i sposobów ich naprawy.

Jeśli podobał Ci się ten artykuł, zasubskrybuj nasz kanał YouTube po samouczki wideo WordPress. Możesz nas również znaleźć na Twitterze i Facebooku.

Jiří Vaněk

Bardzo dobrą praktyką jest również skontaktowanie się z dostawcą serwera internetowego. Często posiadają oni zaawansowane narzędzia do wykrywania złośliwego oprogramowania i są w stanie przeskanować cały internet oraz wysłać zrzut zainfekowanych plików. To jest to, co prawdopodobnie zalecałbym zrobić za każdym razem, gdy problem z włamaniem na stronę internetową okaże się prawdziwy. Dostawca może w tym bardzo pomóc, jeśli ma dobre wsparcie klienta.

Dayo Olobayo

To fantastyczna wskazówka, szczególnie dla użytkowników, którzy mogą nie czuć się pewnie, zajmując się technicznymi aspektami czyszczenia zhakowanej witryny. Jednak dla tych, którzy czują się komfortowo z kodem, metody opisane w artykule mogą być dobrym pierwszym krokiem przed skontaktowaniem się z dostawcą.

Jiří Vaněk

Absolutnie, Dayo Olobayo. Masz rację, że instrukcje zawarte w artykule są świetne i zdecydowanie warto je od razu wdrożyć. Wspomniałem o tym bardziej jako o dodatkowej alternatywie i podam przykład. Mam stronę u dostawcy, który używa oprogramowania Trend Micro i sztucznej inteligencji do wyszukiwania zainfekowanych plików. Kiedy poprosiłem ich o pomoc, znaleźli zainfekowane pliki, których nie mogłem znaleźć nawet za pomocą różnych wtyczek bezpieczeństwa. Oprogramowanie, którego używają, jest bardzo drogie, ale też bardzo zaawansowane. Dlatego czasami warto pracować jednocześnie nad wszystkimi punktami w artykule i z dostawcą, który, jeśli ma takie rozwiązanie, może naprawdę przyspieszyć cały proces czyszczenia strony.

Paul Booker

Jeśli masz zainstalowany system kontroli wersji na swoim serwerze WWW – możliwe jest bardzo szybkie ustalenie, czy którekolwiek z Twoich plików uległy zmianie, lub czy dodano nowe pliki, uruchamiając proste polecenie w terminalu powłoki.

Jeśli używasz Git do kontroli wersji, wystarczy wpisać „git status” w terminalu powłoki, aby dowiedzieć się, co zostało zhakowane. Możesz usunąć wszystkie zmiany jednym poleceniem „git checkout — .”.

Jeśli nie masz kontroli wersji, możesz po prostu wpisać proste polecenie „wymień wszystkie pliki zmodyfikowane w ciągu ostatnich 7 dni”, które brzmi „find ./ -type f -mtime -7”, i ponownie możesz dowiedzieć się, co zostało zhakowane. Następnie możesz ręcznie usunąć zmiany.

Wsparcie WPBeginner

Chociaż jest to możliwe, nie jest to metoda przyjazna dla początkujących, dlatego nie zalecamy jej większości użytkowników.

Admin

Vivek Tripathi

Panie, w naszych maksymalnych witrynach zostały wstrzyknięte złośliwe kody, ale nie znalazłem ich nigdzie w bazie danych. Na wszystkich moich stronach automatycznie generowały się złośliwe strony, które były wyświetlane w Google, a te strony nie były widoczne w moim panelu WordPress ani w sekcji postów.

Proszę, pomóż mi znaleźć kody i zabezpieczyć się przed tym włamaniem, ponieważ straciłem dużo ruchu z mojej strony WordPress.

Proszę, pomóż mi!

Wsparcie WPBeginner

Cześć Vivek,

Zapoznaj się z naszym artykułem o tym, jak wyczyścić zhakowaną witrynę WordPress.

Admin

Abraham

To naprawdę NAJLEPSZY post o „odhakowaniu” Twojej strony internetowej, nie wiem, czy zadziałał w pełni z moją stroną, ale naprawdę mam taką nadzieję.

Wielkie dzięki!

Azwan Abdullah

Cześć! Potrzebuję opinii. Włączyłem otwartą rejestrację i ustawiłem domyślną rolę jako subskrybent. Z tego, co rozumiem, ta rola może mieć tylko uprawnienia do odczytu. Oznacza to, że mogą oni tylko czytać posty na moim blogu i komentarze. Czy mam rację?

Robię to, ponieważ chcę zezwolić na komentowanie tylko zarejestrowanym osobom. Paradoksalnie, używam jakiegoś narzędzia do śledzenia ruchu na żywo, które może rejestrować żądania przychodzące i wychodzące z mojej strony internetowej. Zauważyłem, że zarejestrowany użytkownik korzysta z anonimowego IP z sieci TOR. Wydają się rejestrować, uzyskując dostęp do strony rejestracji bezpośrednio, a nie w zwykły sposób.

Czy zatem zazwyczaj bezpiecznie jest im na to pozwolić? Czy oni (subskrybenci) mają możliwość przesłania czegoś do folderu uploads lub innego folderu w systemie? Ponieważ mogą mieć również ograniczony dostęp do panelu administracyjnego, mogą widzieć wersję wp, czy jest to w zasadzie bezpieczne?

Mam nadzieję, że ktoś i personel wpbeginner mogą na to odpowiedzieć. Z góry dziękuję.

Wsparcie WPBeginner

Cześć Azwan,

Musisz chronić swoją witrynę przed rejestracjami spamu użytkowników.

Admin

Pradeep Gauda

Cześć,

Odkryłem, że tytuł mojej strony WordPress został zmieniony przez jakąś grupę hakerów, jak wspomnieli. Sprawdziłem moje wtyczki bezpieczeństwa Wordfence, przeskanowałem, ale nic nie znalazłem. Jak mogą nadal wpływać na tytuł strony i co powinienem z tym zrobić?

Colin

Cześć

Sucuri i WP Clone używają folderu Uploads, więc co mamy tam zrobić?

Również Exploit Scanner zgłasza mnóstwo plików, których nie rozpoznaje, a wtyczka jest aktualna. Być może algorytm nie jest aktualny z najnowszą wersją WordPressa, więc ją usunąłem.

Sucuri nie znalazło żadnych problemów, ale jest to darmowa wersja, Wordfence również nie znalazło żadnych błędów, więc na razie nie ufam Exploit Scanner.

Colin

Jo

Dziękuję za bardzo pouczający i pomocny artykuł. Wreszcie udało mi się zrozumieć, co stało się z moją stroną internetową (tysiące złośliwych plików index.php).

Uniknąłem płacenia wygórowanej ceny Sitelock za naprawę mojej strony, po prostu instalując (czystą) kopię zapasową.

A teraz upewnię się, że zainstaluję setki wtyczek antywirusowych. Nie zdawałem sobie sprawy, że mój hosting bluehost nie zawierał żadnego podstawowego poziomu bezpieczeństwa.

Mehreen

Cześć,

Rozumiem, że ten artykuł jest już dość stary, ale skomentuję i spróbuję, jeśli otrzymam odpowiedź.

Mój serwis został ostatnio skompromitowany i po użyciu darmowego Sucuri, przeszedłem na Wordfence. Ten ostatni pomógł mi śledzić wszystkie moje pliki zawierające złośliwy kod. Nie ma konkretnego powodu, aby nie używać Sucuri, po prostu próbowałem różnych opcji.

Jakie są Twoje opinie na temat Wordfence vs Sucuri? Wersje płatne.

Dzięki.

Wsparcie WPBeginner

Cześć Mehreen,

Obie oferują dobre zabezpieczenia. Polecamy Sucuri, ponieważ oferują opartą na chmurze zaporę aplikacji internetowych, która nie tylko chroni Twoją witrynę, ale także poprawia jej wydajność. Wordfence oferuje zaporę na poziomie aplikacji, która działa na Twoim serwerze. Więcej szczegółów znajdziesz w naszym artykule na temat najlepszych wtyczek zapory sieciowej dla WordPress.

Admin

Mohammed Jaid Ansari

Cześć

Kiedy wpisuję adres mojej strony internetowej, otwiera się, a po pewnym czasie przekierowuje na inną stronę. A na telefonie, kiedy wpisuję adres mojej strony bezpośrednio, przekierowuje do sklepu Google Play. A Google również pokazuje, że ta strona może być zhakowana. Jak mogę rozwiązać ten problem.

Wsparcie WPBeginner

Cześć,

Zobacz nasz poradnik, jak wyczyścić zhakowaną witrynę WordPress.

Admin

Christine

Nie mogę zalogować się na moją stronę WordPress. Rozmawiałem z pomocą techniczną serwera i powiedzieli, że problem nie leży po ich stronie i podejrzewają, że strona została zainfekowana złośliwym oprogramowaniem. Jednak nie mogę zalogować się na stronę, aby cokolwiek sprawdzić. Jakieś rady?

Wsparcie WPBeginner

Cześć Christine,

Czy próbowałeś resetowania hasła? Zobacz także nasz przewodnik na temat tego, co zrobić, gdy zostaniesz zablokowany z obszaru administracyjnego.

Admin

greekouzina

Cześć wszystkim,

moja strona internetowa została zhakowana i znalazłem wiele plików .php, takich jak kebin.php, kevin.php, z kodem eval i base64 w środku.

Najgorsze jest to, że moja strona została umieszczona na czarnej liście, a także zewnętrzne odniesienia do linku są tak liczne!

Zauważyłem około 5 zagranicznych adresów IP, które przeglądają te pliki referencyjne!

Co mogę zrobić, aby odciąć te odniesienia?

Mam darmową wersję sucuri, ponieważ mój blog jest blogiem amatorskim i nie mam pieniędzy do wydania.

Dzięki z góry

Wsparcie WPBeginner

Czyszczenie zainfekowanej strony internetowej może być trudne dla większości początkujących. Możesz spróbować kroków opisanych w naszym poradniku na temat naprawiania zhakowanej strony WordPress.

Admin

Sandy

ktoś ponownie hakuje mój panel administracyjny. Odzyskałem dostęp, ale nadal hakuje mój panel administracyjny. Nie wiem, jak to rozwiązać. Proszę o pilny kontakt w celu uzyskania rozwiązania.

Leo Dimilo

Właśnie skończyłem sprzątać stronę klienta. Jedną z rzeczy, których ten artykuł nie porusza, jest fakt, że być może będziesz musiał wejść o poziom wyżej w folderze serwera, aby znaleźć tylne drzwi. Innymi słowy, możesz usunąć wszystko w swoim pliku /html na swoim serwerze i zacząć od nowej instalacji, a nadal będziesz mieć tylne drzwi, ponieważ znajdują się one w innym folderze na twoim serwerze, o jeden poziom wyżej....

Saad Amir

Drogi,

Moja strona została zhakowana przez kogoś. Tylko moje posty są zhakowane, gdy klikam na post, aby go podglądnąć, nie otwiera się, otwiera się jako pusta strona.

Proszę pomóż mi, jaki jest główny problem i jak mogę go rozwiązać

Wsparcie WPBeginner

Spróbuj przełączyć się na domyślny motyw WordPress, taki jak twenty sixteen, i dezaktywuj wszystkie swoje wtyczki WordPress. Spróbuj wyświetlić podgląd posta, jeśli otwiera się poprawnie, to twój motyw lub jedna z wtyczek na twojej stronie powoduje problem. Jeśli problem nadal występuje, postępuj zgodnie z powyższymi krokami.

Admin

Joy Healey

Cześć,

To brzmi na naprawdę przydatne, ale mam problem (na ich stronie internetowej) ze znalezieniem opcji, o której wspominasz:

„Będą monitorować Twoją stronę i ją wyczyścić, jeśli kiedykolwiek zostaniesz zhakowany. Kosztuje to około 3 dolarów miesięcznie za stronę, jeśli wybierzesz plan na 5 stron.”

Czy mógłbyś wskazać mi właściwy kierunek, proszę – oczywiście za pomocą swojego linku partnerskiego?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Dzięki za pomocny artykuł, Joy

Joy Healey

Odpowiadam na własne pytanie powyżej... Sprawdziłem z Sucuri i niestety plan 5 witryn wspomniany w tym poście już nie istnieje.

Robin Jennings

Świetny artykuł – Sucuri to fantastyczny program. Nie jest to najtańsza opcja, ale problemy są wykrywane w ciągu kilku godzin, a poprawka wkrótce potem.

Ostatnio znalazłem kilka exploitów na stronie klienta w pliku public_html/images.

Thomas

Witaj,

dla facetów, którzy znają się na SSH: co robię w przypadku problemów z hackowaniem, to mam gotowe kopie zapasowe moich kompletnych stron internetowych i po prostu porównuję pełną kopię zapasową z aktualnym stanem projektu na żywo.

Nadal uszkodzone pliki mogą tam "spać" przez tygodnie lub miesiące, więc nie ma 100% pewności, że znajdzie się wszystkie zhakowane pliki, ale często jest to dobry wskaźnik, gdzie szukać. W ten sposób zauważyłem 3 nowe pliki w projekcie avada (motyw) od dawna nieaktualizowanym, wtyczce revolution slider.

Moje 2 grosze :). Miłego dnia,

Thomas

Jon Schear

Możesz użyć skanera Sucuri za darmo, ale jest on bardzo złożony z otrzymanymi wynikami.

Rodney Wild

Natknąłem się na kolejny podpis: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

jeśli znajdziesz powyższe stwierdzenie, usuń od „if” aż do końca linii, a to naprawi ten jeden plik. Znalazłem to jednak w prawie każdym pliku, więc będziesz musiał użyć programu do globalnego wyszukiwania i zamiany. Używam FNR.EXE, ale są inne. Ten program zainfekuje również wiele stron internetowych w tym samym drzewie.

Kushal Jayswal

Czy ktoś zauważył ostatni atak przed słabym punktem na głównych serwerach. Korzystam z usług hostingowych Hostgator. Moje strony były niedostępne przez dzień. Jeden z moich przyjaciół korzysta z Bluehost i jego strony były niedostępne przez 4-5 dni.

Nie mogłem znaleźć żadnych wiadomości na ten temat w Google.

Czy ktoś zauważył?

Michael

Świetny post, nadal aktualny. Dostałem złośliwe oprogramowanie innego dnia i pobrałem moją witrynę na komputer. Posortowałem pliki według „ostatniej modyfikacji”, co pokazało mi strony, które zostały naruszone.

Porównałem te pliki z plikami kopii zapasowych i udało mi się wytropić złośliwe oprogramowanie!

Azman

Miły post, niedawno uruchomiłem skaner exploitów i znalazł wiele złośliwych lub podejrzanych kodów na mojej stronie, takich jak eval i base64_decode. Co powinienem zrobić w tym przypadku, czy muszę od nowa skonfigurować całą moją bazę danych. Mogę to zrobić, ponieważ moja strona nie jest pełna treści.

Ale nie jestem zbyt zaznajomiony z php, więc pomóż mi.

Wsparcie WPBeginner

zlokalizuje skaner exploitów, gdzie znalazł złośliwy kod. Jeśli znajduje się on w pliku motywu lub wtyczki, możesz po prostu usunąć te pliki motywu i wtyczki. Następnie możesz pobrać i przesłać świeże kopie tych plików na swoją stronę. Jeśli znajduje się w bazie danych i możesz zacząć od nowa, zrób to. W przeciwnym razie istnieją sposoby na oczyszczenie kodu z bazy danych.

Admin

Dionisis Karampinis

Bardzo fajny artykuł, dziękuję! Użyłem Exploit Scanner i obecnie mam BPS Security

Matthew Baya

Świetny artykuł. Zauważyłem, że na zainfekowanych stronach WP konsekwentnie umieszczają plik o nazwie https.php w folderze wp-includes. Znalazłem również na moim serwerze hostingowym, że przeskakują z jednego zainfekowanego konta, aby znaleźć inne pliki wp-config.php dostępne do odczytu w innych instalacjach WP i wykorzystują tam informacje o bazie danych do tworzenia kont administratora w innych instalacjach WP. Dlatego dodałbym, że każdy, kto został zhakowany, powinien zmienić dane uwierzytelniające do bazy danych, a także w miarę możliwości zabezpieczyć wp-config.php, najlepiej ograniczając dostęp tylko do użytkownika serwera WWW (i właściciela).

Używałem Wordfence do czyszczenia zainfekowanych stron i byłem z niego bardzo zadowolony, chociaż ostatnio zauważyłem, że nie wykrywa już pliku /wo-includes/https.php, o którym wcześniej wspominałem. Skontaktowałem się z nimi w tej sprawie, ponieważ wiem, że w przeszłości go wykrywał.

Nora McDougall-Collins

W niedawnym zakażeniu, z którym musiałem się zmierzyć, zainfekowane zostały wszystkie pliki index.php.

qammar

Bardzo pomocny i pouczający artykuł.

jedna z moich stron internetowych/blogów klienta została zainfekowana złośliwym oprogramowaniem i została zgłoszona przez Google jako „zgłoszona strona załączona”. najpierw użyłem narzędzia sucuri sitecheck do zidentyfikowania zainfekowanych plików/złego oprogramowania, ale pokazało ono tylko ten wynik skanowania

strona internetowa: blog.myclientwebsite.com/

status: Witryna na czarnej liście, złośliwe oprogramowanie nie zidentyfikowane

zaufanie do witryny: Witryna na czarnej liście.

To nie pomaga, ponieważ już wiemy, że strona jest na czarnej liście, a następnie przeskanowałem wszystkie dane w domenie i znalazłem następujące dwa zainfekowane pliki

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Publikuję to dla innych osób, aby szukały tych plików, jeśli ich strona internetowa jest zainfekowana i zgłoszona jako strona ataku.

Na zdrowie,

qammar feroz

Personel redakcyjny

Darmowy skaner Sucuri nie wykonuje skanowania po stronie serwera. Jeśli faktycznie zapłacisz za Sucuri, nie tylko ochroni Cię to, ale także oni zajmą się czyszczeniem, jeśli coś się stanie.

Admin

Nora McDougall-Collins

Dziękuję za doskonały artykuł! Przekazałem go moim studentom tworzenia stron internetowych przez Facebooka!

Ponadto, strona jednego z moich studentów została zhakowana i zamknięta przez hostingodawcę po raz drugi. Wygląda na to, że nie robił kopii zapasowych bazy danych. Więc będziemy musieli skopiować i wkleić jego posty bezpośrednio do panelu administracyjnego z kopii bazy danych. Ależ zabawa!

Nora McDougall-Collins

Przepraszam za niepełne informacje – on NIE robił kopii zapasowych bazy danych. Więc będziemy musieli zrzucić bazę danych i skopiować i wkleić do nowej instalacji.

Patricio Proaño

Doskonale! Dzięki za informacje, bardzo pomocne!!

Pat Fortino

Nie musisz płacić securi niczego, aby przeskanować swoją witrynę. Możesz skanować tyle witryn, ile chcesz za darmo. Ten skan powie Ci, gdzie są włamania.

Personel redakcyjny

Nie do końca poprawnie. Tak, mają darmowy skaner, ale sprawdza on tylko, czy włamania mają wpływ na front-end. Na przykład, powie, że masz wstrzyknięcia złośliwego oprogramowania na swoim front-endzie, ale NIE powie Ci, gdzie ukrywa się backdoor i tym podobne. Zdarza się, że możesz wyczyścić wyniki włamań, ale backdoor pozostaje nawet po czyszczeniu. Wtedy, gdy powróci, zastanawiasz się dlaczego.

Admin

Andrew

Świetny poradnik. Czy zapoznałeś się z Wordfence (http://www.wordfence.com/)? Wiele moich klientów go używa i są zachwyceni.

Pozdrawiam,

Andrew

Personel redakcyjny

Nigdy nie musiałem tego próbować. Sucuri jest wysoce rekomendowana przez wiele dużych marek. Używając ich od jakiegoś czasu, możemy powiedzieć, że są bardzo dobrzy.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

tego właśnie potrzebowałem!! Próbowałem dowiedzieć się, jak haker ciągle dostawał się na jedną ze stron, którą utrzymuję… była to tylko ta jedna strona, żadne inne moje strony nie były hakowane. Znalazłem to z twoją pomocą. Ukrywało się w wtyczce Pinterest.

jeszcze raz dzięki