受信トレイを開くと、「WordPressセキュリティチーム」からの緊急メールが表示されるのを想像してみてください。深刻な脆弱性について警告し、迅速な対応を促します。

パニックになります。ウェブサイトを失うことは、顧客、収益、または長年の努力を失うことを意味する可能性があります。しかし、ここが落とし穴です。このメールは本物ではありません。危険なリンクをクリックさせるための詐欺です。

残念ながら、偽のセキュリティメールはますます一般的になっています。私は何十ものフィッシングヘッダーを分析し、提出物の配信率がこれらの詐欺によって損なわれたサイトの復旧をユーザーに支援してきました。

このガイドでは、WordPressのセキュリティメールが本物か偽物かを見分ける方法を説明します。注意すべき危険信号と、不審なメールを受け取った場合の対処法を学びます。

クイックサマリー

正当なWordPressセキュリティメールは、常に@wordpress.orgドメインから送信され、添付ファイルは含まれず、パスワードを尋ねることはありません。不審なメールを受け取った場合は、リンクをクリックしないでください。代わりに、公式のWordPress.orgニュースサイトまたはホスティングプロバイダーのダッシュボードを確認して、主張を検証してください。

これらの偽のWordPressセキュリティメールはどのように機能するか

スカマーはますます巧妙になっています。彼らはウェブサイトの所有者がセキュリティを心配していることを知っているので、公式に見えるメールを作成します。

WordPressは最も人気のあるウェブサイトビルダーであり、非常に安全でもあります。悪意のあるハッカーはWordPressコードの脆弱性を見つけるのに苦労しているため、代わりにフィッシングに頼っています。

フィッシングは、攻撃者が信頼できる送信元になりすまして、あなたの機密情報を盗む詐欺の手法です。これらのメールは、WordPressセキュリティチーム、ホスティングプロバイダー、または有名なセキュリティ企業からのものであると主張する場合があります。

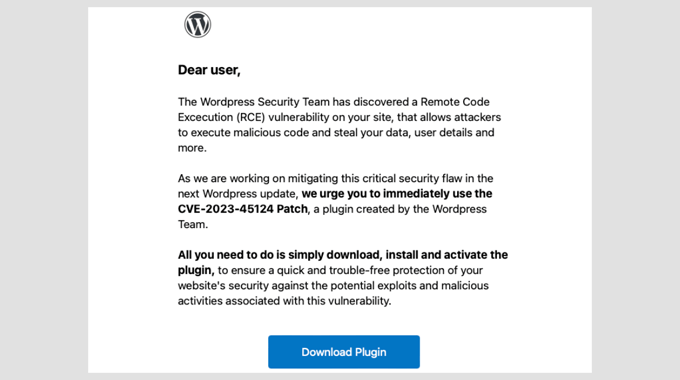

通常、メッセージには以下が含まれます:

- サイトの脆弱性に関する警告。

- 「CVE-2025-45124」のような名前のセキュリティ脆弱性への言及。

- リンクをクリックするかセキュリティパッチをダウンロードして、緊急に行動を求めるリクエスト。

しかし、トリックはここにあります。リンクは WordPress.org にはつながりません。代わりに、本物のように見えますが、ログイン認証情報を盗むように設計されたフィッシングサイトに誘導されます。また、マルウェアを含むプラグインをインストールするように求めるメールもあります。

スカマーがあなたのサイトにアクセスできるようになると、バックドアを追加したり、訪問者を危険なサイトにリダイレクトしたり、完全にアクセスできなくしたりすることができます。そのため、手遅れになる前にこれらの偽のメールを見分けることが重要です。

偽のWordPressセキュリティメールを見分ける方法

偽のWordPressセキュリティメールを見分けるのは、常に簡単ではありません。一部の詐欺師は、ロゴ、プロフェッショナルなフォーマット、専門用語を使用して、メッセージを正規のものに見せかけます。

ただし、これらの詐欺を見破る、特定しやすい警告サインがいくつかあります。最も一般的なものを以下に示します。

- 不審なメールアドレス: 送信者のドメインを注意深く確認してください。公式のWordPressからのメールは、

@wordpress.org(プライマリドメイン)または時折@wordpress.netから送信されます。それ以外のドメインは偽物です。 - 緊急性を煽る言葉遣い: 「今すぐ行動してください!」や「即時対応が必要です!」のようなフレーズは、パニックを引き起こし、考えずにクリックさせるように設計されています。

- 文法や書式の誤り: 多くの詐欺メールには、タイプミス、不自然な言い回し、または一貫性のないブランディングが含まれています。WordPressからの過去のメールと比較して、明確さとトーンを確認してください。

- リンク先と表示が一致しない: メール内のリンクにカーソルを合わせ(クリックしないでください!)、実際のリンク先を確認してください。

wordpress.orgにリンクされていない場合は、クリックしないでください。 - 予期しない添付ファイル: WordPressはセキュリティメールに添付ファイルを送信することはありません。ファイルが添付されている場合は、詐欺です。

- パスワードの要求: WordPressは、メールでパスワードやログイン情報を要求することはありません。これらの情報を要求するメールは偽物です。

これらの手口はすべて実際に目にしました。私が協力したユーザーの一人は、偽のメールのリンクをクリックし、知らず知らずのうちにログイン情報を渡してしまいました。

彼らのサイトは数時間以内に侵害され、訪問者をフィッシングページにリダイレクトしました。このような話は、注意を怠らず、すべての詳細を確認することの重要性を改めて教えてくれます。

これらの警告サインに気づき始めると、不審なメールを処理する自信がつくでしょう。覚えておいてください、数秒かけて確認することが、サイトの復旧にかかる数日または数週間を節約できるのです。

WordPress のセキュリティメールは本物だと思いますか?確実に見分ける方法はこちら

時には、最も慎重なウェブサイトの所有者でさえ、巧妙に作られたセキュリティメールを見ると躊躇します。詐欺師は、メッセージを本物らしく見せるのが上手になっています。

しかし、行動を起こす前に真正性を確認する方法は常にあります。セキュリティ関連のメールを受け取ったときに私が取るアプローチは次のとおりです。

1. 公式WordPressソースを確認する

WordPressは、WordPress.orgでセキュリティ通知を公開しています。メールで重大な脆弱性があると主張している場合は、まず公式ウェブサイトを確認してください。

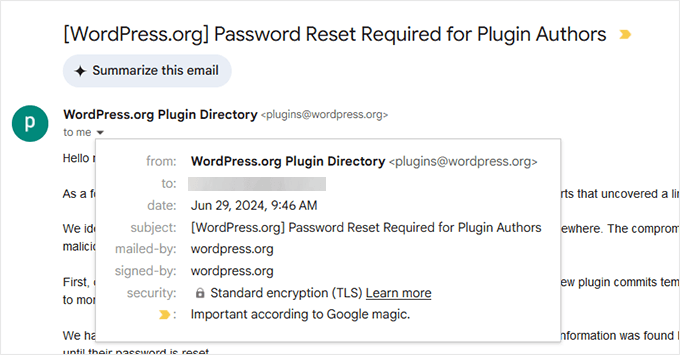

2. メールの送信者と署名情報を確認する

公式のWordPressからのメールは、常にWordPress.orgドメイン名から送信されます。場合によっては、WordPress.netから送信されることもあります。

3. 過去のWordPressメールと比較する

以前にWordPressから本物のセキュリティメールを受け取ったことがある場合は、トーン、構造、ブランディングの違いを確認してください。偽のメールには、不自然な言い回し、一貫性のないフォント、または不適切な間隔が含まれていることがよくあります。

4. ホスティングプロバイダーからの照合されたセキュリティ通知を探す

評判の良いWordPressホスティング会社は、ウェブサイトに検証済みのセキュリティアップデートを掲載しています。これには以下が含まれます。

- Bluehost

- SiteGround

- Hostinger

ホスティングプロバイダーがその問題に言及していない場合、そのメールは偽である可能性があります。

5. クリックする前にリンクにカーソルを合わせる

リンクをクリックする前に、マウスカーソルを合わせてリンク先を確認してください。wordpress.orgまたはホストの公式サイトにリンクされていない場合は、信頼しないでください。

ハッカーは、wordpress.orgのドメインのように見えてそうではない、偽のドメイン名をよく使用します。例えば、security-wordpress[.]orgというドメインは公式のWordPressドメイン名ではありませんが、ユーザーによってはそれに気づくのが遅れることがあります。

6. WordPress セキュリティプラグインを使用する

WordfenceやSucuriのようなプラグインは、脆弱性を追跡し、実際のセキュリティアラートを送信します。お使いのプラグインが脆弱性に言及していない場合、それは詐欺である可能性が高いです。

ある時、ユーザーから説得力のあるセキュリティメールが届きました。プラグインの脆弱性に言及し、CVE番号を含み、WordPressのロゴまでありました。

WordPress.orgで確認したところ、それに関する言及はありませんでした。メールヘッダーを簡単に確認したところ、不審なドメインから送信されていることがわかり、フィッシング詐欺であることが確認されました。

これらの簡単な確認手順は、詐欺に引っかかるのを避けるのに役立ちます。疑わしい場合は、待ってから確認してください。実際のセキュリティアラートは数時間で消えることはありません。

偽のセキュリティメールを受け取った場合の対処法

さて、偽のセキュリティメールを見つけました。次はどうしますか?

最悪なのは、パニックになってメール内のものをクリックすることです。代わりに、これらの手順に従ってウェブサイトを保護し、詐欺を報告してください。

🫸 リンクは絶対にクリックしないでください

メールが正規に見えても、リンクをクリックしたり添付ファイルをダウンロードしたりしないでください。すでにクリックしてしまった場合は、すぐにWordPressのパスワードを変更してください。

🕵️ ウェブサイトの不審なアクティビティを確認する

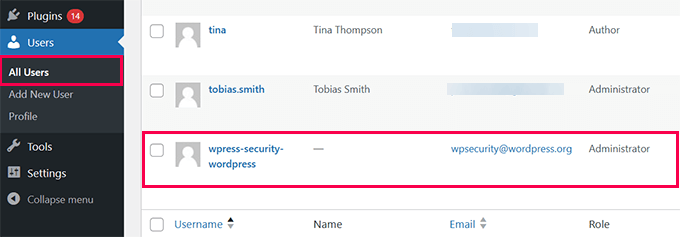

WordPressダッシュボードにログインし、見慣れない管理者ユーザー、最近インストールされたプラグイン、または設定の変更がないか確認してください。

📨ホスティングプロバイダーにメールを報告する

ほとんどのウェブホスティング会社には、フィッシング詐欺に対応する専任のセキュリティチームがあります。ホストのサポートチームに連絡し、不審なメールの詳細を提供してください。

🚩 スパムとしてマークする

受信トレイでメールをスパムとしてフラグを立てることは、メールプロバイダーが将来同様のメッセージをフィルタリングするのに役立ちます。GmailやOutlookのような大手メール会社のスパムフィルターは非常に賢く、他の多くのスパムフィルタリング会社からデータを得ています。

メールをスパムとしてマークすると、アルゴリズムは将来同様のメールを識別してブロックするように学習します。

🔍 セキュリティスキャンを実行する

WordPressのセキュリティプラグインであるWordfenceやSucuriを使用してマルウェアをスキャンし、安全を確保してください。これを行う方法については、WordPressサイトの潜在的に悪意のあるコードをスキャンする方法に関するガイドを参照してください。

私たちが協力したウェブサイトの所有者の一人は、偽のセキュリティメールを無視しましたが、後にWordPressのログインページが攻撃されていたことが判明しました。

幸いなことに、彼らのウェブサイトにはCloudflareが設定されていました。無料プランでも基本的なレート制限とボット保護が含まれており、悪意のあるログイン試行をブロックするのに役立ちました。

その詐欺に引っかかるとどうなるか?

上記の予防のヒントをすべて実行した場合でも、間違いは起こり得ます。偽のメールのリンクをクリックしましたか?疑わしいプラグインをインストールしましたか?心配しないでください。あなただけではありません。

サイト所有者が騙されたことに気づいてパニックに陥るのを見たことがありますが、迅速に行動することで被害を最小限に抑えることができます。すぐに実行する必要があることは次のとおりです。

1. パスワードを変更する: WordPressのログイン情報を入力した場合は、すぐにパスワードを変更してください。

不正アクセスを防ぐために、以下のパスワードも更新する必要があります。

- ホスティングアカウント

- FTPアカウント

- データベースパスワード

2. 不明な管理者ユーザーを削除する: WordPressダッシュボードにログインし、ユーザー » 全ユーザーを確認します。見慣れない管理者アカウントが表示された場合は、削除してください。

3. ウェブサイトのマルウェアスキャン: WordfenceやSucuriのようなセキュリティスキャナープラグインを使用して、悪意のあるファイル、バックドア、または不正な変更がないか確認してください。

4. バックアップを復元する: 理想的には、DuplicatorのようなWordPressバックアッププラグインで独自のバックアップを取得しているはずです。Duplicatorは安全で信頼性が高く、何か悪いことが起こったときにウェブサイトを簡単に復元できるため、お勧めします。

詳細については、当社の完全なDuplicatorレビューをご覧ください。

バックアップがない場合は、ホスティングプロバイダーに連絡してみてください。ほとんどの優れたWordPressホスティング会社はバックアップを保持しており、クリーンなバックアップからウェブサイトを復元するのを手伝ってくれます。

5. ウェブサイトのファイルマネージャーを確認する

ホスティングコントロールパネルまたはFTPにアクセスし、最近変更されたファイルを探してください。見慣れないPHPスクリプトが見つかった場合、それはバックドアの一部である可能性があります。

ハッカーは、WordPressのコアファイルに紛れ込ませるために、wp-system.php、admin-logs.php、config-checker.phpのような偽名や、abc123.phpのようなランダムな文字列を使用したり、/wp-content/uploads/に隠しディレクトリを作成したりすることがよくあります。

6. WordPressとすべてのプラグインを更新する

攻撃者が脆弱性を悪用した場合、サイトを更新することで、同じ方法を再度使用できなくなります。古いテーマ、プラグイン、またはWordPressのコアファイルには、ハッカーが悪用する可能性のあるセキュリティ上の欠陥が含まれている場合があります。

ダッシュボード » 更新に移動し、最新バージョンをインストールしてください。詳細については、WordPressを安全に更新する方法に関するガイドをご覧ください。

かつて、偽のセキュリティパッチをインストールした後にサイトが侵害された中小企業のオーナーを支援したことがあります。ハッカーは、訪問者をフィッシングサイトにリダイレクトする悪意のあるスクリプトを注入しました。

幸いにも、最近のバックアップがありました。それを復元し、パスワードをリセットすることで、ウェブサイトを救うことができました。

サイトがハッキングされた場合は、WordPressサイトをクリーンアップするためのステップバイステップガイドに従うことができます:ハッキングされたWordPressサイトの修正方法(初心者ガイド)。

将来の詐欺からウェブサイトを保護する方法

偽のセキュリティメールを検知することと同様に、それを防ぐことも重要です。詐欺師は常に新しい手口を試しますが、いくつかの予防策を講じることで、サイトを安全に保つことができます。

- 二要素認証(2FA)を有効にする: WordPressログインに2FAを追加することで、パスワードが盗まれた場合でも不正アクセスを防ぎます。

- WordPressファイアウォールとセキュリティプラグインの使用: CloudflareのようなWordPressファイアウォールを使用し、その後WordfenceやSucuriのようなセキュリティプラグインで強化してください。

- WordPress、プラグイン、テーマを更新する:すべてを最新の状態に保つことで、ハッカーが既知の脆弱性を悪用するのを防ぎます。

- 行動する前にメールを確認する:セキュリティメールに対応する前に、必ずWordPress.orgとホスティングプロバイダーのウェブサイトを確認してください。

- チームを教育する: 複数のチームメンバーがサイトで作業している場合は、フィッシングメールを認識し、不審なものを報告するようにトレーニングしてください。

これらの手順に従うことで、詐欺師があなたを騙すのをより困難にし、WordPress サイトを安全に保つことができます。

WordPressセキュリティメールに関するよくある質問

WordPressのセキュリティメールやフィッシング詐欺について、よく寄せられる質問を以下にまとめました。

WordPressはセキュリティメールを送信しますか?

はい、WordPressは正規のセキュリティメールを送信します。これには、自動更新通知、パスワードリセット確認、および重大な脆弱性に関するアラートが含まれます。ただし、これらのメールは常に@wordpress.orgから送信され、パッチのダウンロードや不審なリンクのクリックを求めることはありません。

WordPressはどのメールアドレスを使用しますか?

公式のWordPressからのメールは、@wordpress.orgドメインから送信されます。@wordpress.netからメールが届くこともありますが、これはまれです。それ以外のドメインを名乗るものは偽物です。

偽のWordPressセキュリティメールを報告するにはどうすればよいですか?

フィッシングメールは、メールクライアントでスパムとしてマークすることで報告できます。これにより、メールプロバイダーは同様のメッセージをブロックするのに役立ちます。また、ホスティングプロバイダーのセキュリティチームに詐欺を報告することもできます。彼らはしばしば、顧客を標的としたフィッシング試行を調査するための専用プロセスを持っています。

偽のメールはマルウェアを自動的にインストールできますか?

通常、メールを開くだけでは、コンピューターやウェブサイトにマルウェアがインストールされることはありません。ただし、リンクをクリックしたり、添付ファイルをダウンロードしたりすると、損害が発生する可能性があります。そのため、不審なメールのリンクをクリックしたり、ファイルをダウンロードしたりしないでください。

一歩先を行き、ウェブサイトを安全に保ちましょう

偽のWordPressセキュリティメールは恐ろしく聞こえるかもしれませんが、これで被害が発生する前に見分ける方法がわかりました。詐欺師は恐怖と緊急性を利用しますが、冷静さを保つことで彼らを出し抜くことができます😎。

次回、不審なメールを見たときは、深呼吸をして、落ち着いて、詳細を確認してください。あなたはコントロールしています。

メールを検証し、WordPressサイトを最新の状態に保ち、適切なセキュリティツールを使用することで、ウェブサイトをスカマーにとってより困難な標的にすることができます。

ウェブサイトのセキュリティを次のレベルに引き上げたいですか?ステップバイステップのヒントが満載のWordPressセキュリティの完全ガイドをまとめました。また、マルウェアとハッキングを検出するための最高のWordPressセキュリティスキャナーに関する専門家のおすすめもご覧ください。

この記事が気に入ったら、WordPressのビデオチュートリアルについては、YouTubeチャンネルを購読してください。 TwitterやFacebookでもフォローできます。

質問や提案はありますか?コメントを残して、議論を開始してください。