WordPressウェブサイトはハッキングされましたか?

ハッカーは、ウェブサイトを保護した後でも再び侵入できるように、バックドアを設置することがよくあります。そのバックドアを削除できない限り、彼らを止めることはできません。

この記事では、ハッキングされたWordPressサイトでバックドアを見つけて修正する方法を説明します。

ウェブサイトがハッキングされたかどうかを見分ける方法

WordPressウェブサイトを実行している場合、セキュリティを真剣に考える必要があります。なぜなら、ウェブサイトは1日平均44回攻撃されているからです。

ウェブサイトを安全に保つためのベストプラクティスについては、WordPressセキュリティの完全ガイドをご覧ください。

しかし、あなたのサイトがすでにハッキングされていた場合はどうでしょうか?

ウェブサイトのトラフィックやパフォーマンスの低下、悪質なリンクや不明なファイルの追加、ホームページの改ざん、ログインできない、不審な新しいユーザーアカウントの追加など、WordPressサイトがハッキングされた可能性のある兆候があります。

ハッキングされたウェブサイトのクリーンアップは、信じられないほど痛みを伴い、困難な場合があります。初心者向けのハッキングされたWordPressサイトの修正方法ガイドで、手順をステップバイステップで説明します。また、ハッカーが残した可能性のあるマルウェアをサイトでスキャンしていることを確認する必要があります。

そして、バックドアを閉めるのを忘れないでください。

賢いハッカーは、あなたが最終的にウェブサイトをクリーンアップすることを知っています。彼らが最初に行うことは、バックドアを設置することかもしれません。そうすれば、WordPressウェブサイトの正面玄関を保護した後で、こっそり戻ってくることができます。

バックドアとは?

バックドアとは、ウェブサイトに追加されるコードであり、ハッカーが検出されずにサーバーにアクセスし、通常のログインをバイパスできるようにするものです。これにより、悪用されたプラグインやウェブサイトの脆弱性を発見して削除した後でも、ハッカーはアクセスを回復できます。

バックドアは、ユーザーが侵入した後のハッキングの次の段階です。どのようにして侵入したのかについては、WordPressサイトがハッキングされる理由とその防止方法に関するガイドで学ぶことができます。

バックドアはWordPressのアップグレード後も残ることがよくあります。つまり、すべてのバックドアを見つけて修正するまで、サイトは脆弱なままになります。

バックドアはどのように機能しますか?

一部のバックドアは、単に隠された管理者ユーザー名です。ハッカーは、ユーザー名とパスワードを入力することで、通常どおりログインできます。ユーザー名は隠されているため、他の誰かがあなたのウェブサイトにアクセスしていることに気づいていないことさえあります。

より複雑なバックドアは、ハッカーがPHPコードを実行できるようにします。ハッカーは、Webブラウザを使用して手動でコードをWebサイトに送信します。

その他には、WordPressホスティングサーバーとしてメールを送信したり、SQLデータベースクエリを実行したりできる、本格的なユーザーインターフェイスを備えています。

一部のハッカーは、複数のバックドアファイルを残します。1つアップロードした後、アクセスを確保するために別のものを追加します。

バックドアはどこに隠されていますか?

私たちが見つけたすべてのケースで、バックドアはWordPressファイルのように見せかけるように偽装されていました。WordPressサイトのバックドアのコードは、次の場所に最も一般的に保存されます。

- WordPressのテーマですが、おそらく現在使用しているものではないでしょう。テーマ内のコードはWordPressを更新しても上書きされないため、バックドアを仕掛けるのに適した場所です。そのため、非アクティブなテーマはすべて削除することをお勧めします。

- WordPress のプラグインは、バックドアを隠すのに適したもう1つの場所です。テーマと同様に、WordPress のアップデートでは上書きされず、多くのユーザーはプラグインのアップグレードをためらいます。

- uploadsフォルダには数百または数千ものメディアファイルが含まれている可能性があるため、バックドアを隠すのに適した場所でもあります。ブロガーは、画像をアップロードして投稿で使用するだけなので、その内容をほとんど確認しません。

- wp-config.php ファイルには、WordPress を設定するために使用される機密情報が含まれています。これは、ハッカーによって最も標的とされるファイルの一つです。

- wp-includes フォルダには、WordPress が正常に動作するために必要な PHP ファイルが含まれています。これは、ほとんどのウェブサイト所有者がフォルダの内容を確認しないため、バックドアが見つかるもう 1 つの場所です。

発見されたバックドアの例

ハッカーがバックドアをアップロードした場所の例をいくつかご紹介します。私たちがクリーンアップしたサイトの1つでは、バックドアはwp-includesフォルダにありました。ファイル名はwp-user.phpで、一見無害に見えますが、このファイルは通常のWordPressインストールには実際には存在しません。

別の例では、アップロードフォルダ内に hello.php という名前の PHP ファイルが見つかりました。これは Hello Dolly プラグインとして偽装されていました。奇妙なのは、ハッカーがプラグインフォルダではなくアップロードフォルダにそれを置いたことです。

また、.php ファイル拡張子を使用しないバックドアも見つかっています。一例として wp-content.old.tmp という名前のファイルがあり、.zip 拡張子のファイルにもバックドアが見つかっています。

ご覧のとおり、ハッカーはバックドアを隠す際に非常に創造的なアプローチをとることができます。

ほとんどの場合、ファイルはBase64コードでエンコードされており、あらゆる種類の操作を実行できます。たとえば、スパムリンクを追加したり、追加のページを作成したり、メインサイトをスパムページにリダイレクトしたりできます。

それを踏まえた上で、ハッキングされたWordPressサイトでバックドアを見つけて修正する方法を見ていきましょう。

ハッキングされた WordPress サイトのバックドアを見つけて修正する方法

これで、バックドアが何であるか、そしてそれがどこに隠されている可能性があるかがわかりました。難しいのはそれを見つけることです!その後、ファイルを削除またはコードを削除するだけで簡単にクリーンアップできます。

1.悪意のある可能性のあるコードをスキャンする

ウェブサイトのバックドアや脆弱性をスキャンする最も簡単な方法は、WordPressのマルウェアスキャナープラグインを使用することです。私たちはSucuriを推奨します。なぜなら、Sucuriは私たちを3ヶ月で45万件のWordPress攻撃をブロックするのに役立ち、その中には29,690件のバックドア関連攻撃が含まれていたからです。

WordPress用の無料のSucuriセキュリティプラグインを提供しており、一般的な脅威に対してウェブサイトをスキャンし、WordPressのセキュリティを強化できます。有料版には、毎日1回実行され、バックドアやその他のセキュリティ問題を検索するサーバーサイドスキャナーが含まれています。

Sucuriの優れた代替手段は、自動マルウェア削除機能を備えたMalCareです。これにより、バックドアを含むすべてのマルウェアファイルがWebサイトから削除されます。

WordPressサイトの悪意のある可能性のあるコードをスキャンする方法に関するガイドで詳細をご覧ください。

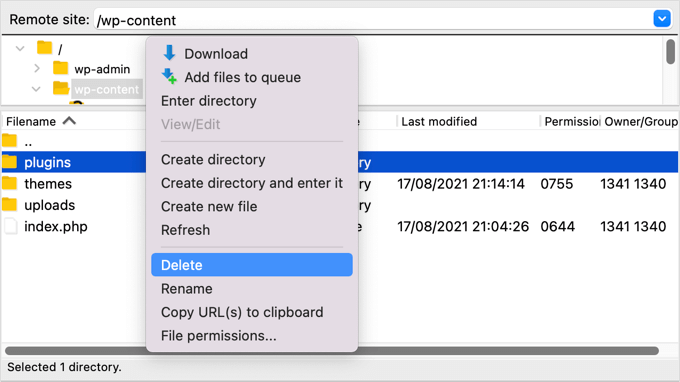

2. プラグインフォルダを削除する

プラグインフォルダを検索して、疑わしいファイルやコードを探すのは時間がかかります。また、ハッカーは非常にずる賢いため、バックドアを見つけられる保証はありません。

最善の方法は、プラグインディレクトリを削除し、それからプラグインを最初から再インストールすることです。これが、プラグインにバックドアがないことを確実に知る唯一の方法です。

FTPクライアントまたはWordPressホストのファイルマネージャーを使用して、プラグインディレクトリにアクセスできます。FTPを初めて使用する場合は、WordPressにファイルをアップロードするためにFTPを使用する方法に関するガイドをご覧ください。

ソフトウェアを使用して、ウェブサイトのwp-contentフォルダに移動する必要があります。そこに到達したら、pluginsフォルダを右クリックして「削除」を選択します。

3. テーマフォルダを削除する

同様に、テーマファイルの中からバックドアを探すのに時間を費やす代わりに、それらを削除する方が良いでしょう。

plugin フォルダを削除した後、同様の方法で themes フォルダをハイライトして削除してください。

そのフォルダにバックドアがあったかどうかはわかりませんが、もしあったとしても、もうありません。これで時間と攻撃のポイントを一つ減らすことができました。

これで、必要なテーマを再インストールできます。

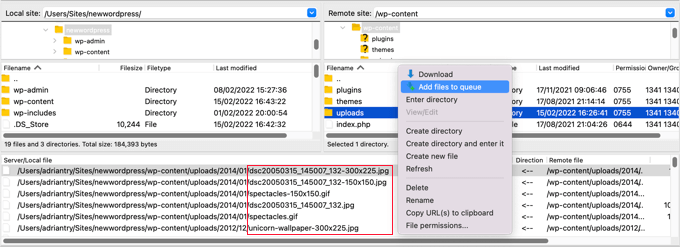

4. PHPファイルのためにアップロードフォルダを検索する

次に、uploadsフォルダを確認し、中にPHPファイルがないことを確認する必要があります。

このフォルダは画像などのメディアファイルを保存するために設計されているため、PHPファイルが存在する正当な理由はありません。もしPHPファイルが見つかった場合は、削除する必要があります。

plugins および themes フォルダと同様に、wp-content フォルダ内に uploads フォルダがあります。このフォルダ内には、ファイルをアップロードした年と月ごとの複数のフォルダがあります。各フォルダにPHPファイルがないか確認する必要があります。

一部の FTP クライアントには、フォルダを再帰的に検索するツールが用意されています。例えば、FileZilla を使用している場合、フォルダを右クリックして「キューにファイルを追加」を選択できます。フォルダのサブディレクトリにあるすべてのファイルが、下のペインのキューに追加されます。

これでリストをスクロールして、.php 拡張子のファイルを探すことができます。

または、SSHに慣れている上級ユーザーは、次のコマンドを入力できます。

find uploads -name "*.php" -print

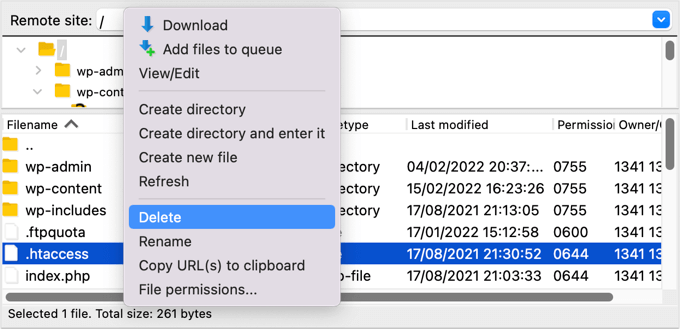

5. .htaccess ファイルを削除する

一部のハッカーは、訪問者を別のウェブサイトに誘導するリダイレクトコードを、あなたの .htaccess ファイルに追加する場合があります。

FTPクライアントまたはファイルマネージャーを使用して、ウェブサイトのルートディレクトリからファイルを削除するだけで、自動的に再作成されます。

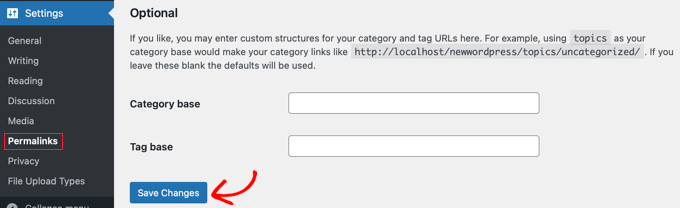

何らかの理由で再作成されない場合は、WordPress管理画面の設定 » パーマリンクに移動してください。 「変更を保存」ボタンをクリックすると、新しい.htaccessファイルが保存されます。

6. wp-config.php ファイルを確認する

wp-config.php ファイルは、WordPress がデータベースと通信するための情報、WordPress インストールのセキュリティキー、および開発者オプションを含む、WordPress のコアファイルです。

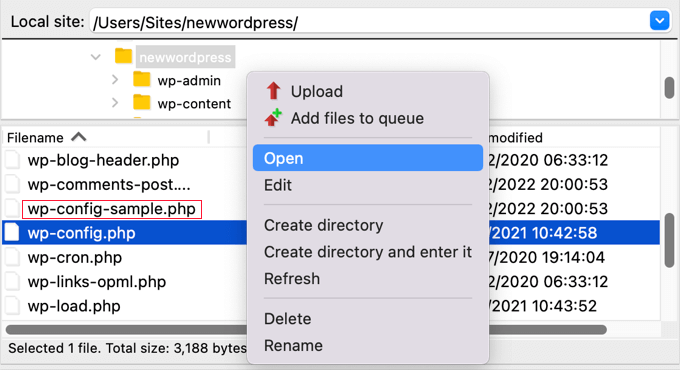

ファイルはウェブサイトのルートフォルダにあります。FTPクライアントで「開く」または「編集」オプションを選択すると、ファイルの内容を表示できます。

次に、ファイルの内容を注意深く確認して、何か不審なものがないか調べます。同じフォルダにあるデフォルトのwp-config-sample.phpファイルと比較すると役立つかもしれません。

不要だと確信しているコードはすべて削除してください。

7. ウェブサイトのバックアップを復元する

ウェブサイトの定期的なバックアップを作成しており、ウェブサイトが完全にクリーンでないとまだ心配している場合は、バックアップを復元することが良い解決策です。

ウェブサイトを完全に削除し、ハッキングされる前のバックアップを復元する必要があります。これはすべての人にとって選択肢ではありませんが、サイトが安全であることを100%確信できます。

詳細については、バックアップからのWordPressの復元方法に関する初心者向けガイドをご覧ください。

今後のハッキングを防ぐには?

ウェブサイトのクリーンアップが完了したら、将来のハッキングを防ぐためにサイトのセキュリティを強化する時期です。ウェブサイトのセキュリティに関しては、安価に済ませたり無関心でいることは割に合いません。

1. ウェブサイトを定期的にバックアップする

まだウェブサイトの定期的なバックアップを取っていない場合は、今日から始めましょう。

WordPressには組み込みのバックアップソリューションがありません。しかし、WordPressウェブサイトを自動的にバックアップおよび復元できる、いくつかの優れたWordPressバックアッププラグインがあります。

Duplicator は、最高の WordPress バックアッププラグインの 1 つです。自動バックアップスケジュールを設定でき、何か悪いことが起こった場合に WordPress サイトを復元するのに役立ちます。

手動バックアップを作成するために使用できるDuplicatorの無料版もあります。

Duplicator を使用して WordPress サイトをバックアップする方法については、WordPress サイトのバックアップ方法のガイドをご覧ください。

2. セキュリティプラグインをインストールする

ビジネスの仕事で忙しいとき、ウェブサイトで起こるすべてを監視することは不可能です。そのため、Sucuriのようなセキュリティプラグインの使用をお勧めします。

Sucuriは、その仕事ぶりが優れているため推奨しています。CNN、USA Today、PC World、TechCrunch、The Next Webなどの主要な出版物も同意しています。さらに、WPBeginnerを安全に保つために私たち自身も利用しています。

3. WordPressのログインをより安全にする

WordPress のログインをより安全にすることも重要です。まず、ユーザーがウェブサイトにアカウントを作成する際に強力なパスワードの使用を強制するのが最善の方法です。また、1Password のようなパスワードマネージャーユーティリティの使用を開始することもお勧めします。

次に、2要素認証を追加してください。これにより、ウェブサイトは盗まれたパスワードや総当たり攻撃から保護されます。これは、ハッカーがユーザー名とパスワードを知っていても、ウェブサイトにログインできないことを意味します。

最後に、WordPressでログイン試行回数を制限する必要があります。WordPressでは、ユーザーは何回でもパスワードを入力できます。5回のログイン試行失敗後にユーザーをロックアウトすることで、ハッカーがログイン情報を推測する可能性を大幅に減らすことができます。

4. WordPress管理エリアを保護する

管理エリアを不正アクセスから保護することで、多くの一般的なセキュリティ脅威をブロックできます。WordPress管理エリアを安全に保つ方法については、多くのヒントがあります。

例えば、wp-adminディレクトリにパスワード保護を設定できます。これにより、ウェブサイトの最も重要なエントリーポイントに保護の層が追加されます。

また、チームが使用するIPアドレスにのみ管理エリアへのアクセスを制限することもできます。これは、ユーザー名とパスワードを発見したハッカーを締め出すもう1つの方法です。

5. テーマおよびプラグインエディターを無効にする

WordPress にはテーマおよびプラグインエディタが内蔵されていることをご存知でしたか?このプレーンテキストエディタを使用すると、WordPress ダッシュボードから直接テーマやプラグインファイルを編集できます。

これは役立ちますが、潜在的なセキュリティ上の問題につながる可能性があります。たとえば、ハッカーがWordPressの管理エリアに侵入した場合、組み込みエディターを使用してWordPressのすべてのデータにアクセスできるようになります。

その後、マルウェアを配布したり、WordPressウェブサイトからDDoS攻撃を開始したりできるようになります。

WordPressのセキュリティを強化するために、組み込みのファイルエディターを完全に削除することをお勧めします。

7. 特定のWordPressフォルダでのPHP実行を無効にする

デフォルトでは、PHPスクリプトはウェブサイトの任意のフォルダで実行できます。必要のないフォルダでPHPの実行を無効にすることで、ウェブサイトのセキュリティを強化できます。

例えば、WordPressはuploadsフォルダに保存されたコードを実行する必要は決してありません。そのフォルダのPHP実行を無効にすると、ハッカーがそこにバックドアをアップロードすることに成功しても、実行できなくなります。

7. ウェブサイトを最新の状態に保つ

WordPressの新しいバージョンは、常に前のバージョンよりも安全です。セキュリティの脆弱性が報告されると、WordPressのコアチームは、その問題を修正するアップデートをリリースするために懸命に働きます。

これは、WordPressを最新の状態に保っていない場合、既知のセキュリティ脆弱性を持つソフトウェアを使用していることを意味します。ハッカーは古いバージョンを実行しているウェブサイトを検索し、その脆弱性を使用してアクセスを得ることができます。

だからこそ、WordPressの最新バージョンを常に使用すべきなのです。

WordPressを最新の状態に保つだけでは不十分です。WordPressのプラグインとテーマも最新の状態に保つ必要があります。

このチュートリアルで、ハッキングされたWordPressウェブサイトのバックドアを見つけて修正する方法を学べたことを願っています。また、WordPressをHTTPからHTTPSに正しく移行する方法を学んだり、WordPressのエラーとその修正方法のリストを確認したりすることもできます。

この記事が気に入ったら、WordPressのビデオチュートリアルについては、YouTubeチャンネルを購読してください。 TwitterやFacebookでもフォローできます。

イジー・ヴァネック

ウェブサーバープロバイダーに連絡することも非常に良い習慣です。彼らはしばしば洗練されたマルウェア検出ツールを持っており、ウェブ全体をスキャンして感染したファイルのダンプを送信することができます。ウェブサイトのハッキング問題が実際に発生した場合、私はいつでもこれを行うことを推奨するかもしれません。プロバイダーは、優れたカスタマーサポートがあれば、この点で大いに役立ちます。

Dayo Olobayo

これは、ハッキングされたサイトのクリーニングの技術的な側面に取り組むことに自信がないユーザーにとって、特に素晴らしいヒントです。ただし、コードに慣れている人にとっては、プロバイダーに連絡する前に、この記事の方法が良い最初のステップになる可能性があります。

イジー・ヴァネック

まったくその通りです、Dayo Olobayoさん。記事の指示は素晴らしく、すぐに実装する価値があるというあなたの意見に同意します。私はそれを追加の代替案として言及しただけで、例を挙げます。私はTrend Microソフトウェアと人工知能を使用して感染ファイルを検出するプロバイダーのウェブサイトを持っています。彼らに助けを求めたところ、さまざまなセキュリティプラグインを使っても見つけられなかった感染ファイルを見つけてくれました。彼らが使用するソフトウェアは非常に高価ですが、非常に洗練されています。そのため、記事のすべてのポイントと、そのようなソリューションを持っているプロバイダーと同時に作業することは、ウェブサイトのクリーニングプロセス全体を本当にスピードアップできるため、良い考えとなることがあります。

Paul Booker

ウェブサーバーにバージョン管理システムがインストールされている場合、シェルターミナルで簡単なコマンドを実行することで、ファイルの変更や追加ファイルを非常に迅速に特定できます。

バージョン管理にGitを使用している場合は、シェルターミナルに「git status」と入力するだけで、何がハッキングされたかを確認できます。その後、1つのコマンド「git checkout — .」で変更をすべて削除できます。

バージョン管理をしていない場合、単純なコマンド「過去7日間に変更されたすべてのファイルをリストする」を実行できます。それは「find ./ -type f -mtime -7」となり、再びハッキングされたものを特定できます。その後、変更を手動で削除できます。

WPBeginnerサポート

可能ですが、初心者向けの簡単な方法ではないため、ほとんどのユーザーにはお勧めしません。

管理者

Vivek Tripathi

こんにちは、お客様。当社のほとんどのサイトで悪意のあるコードが注入されましたが、データベースではどこにも見つかりませんでした。私のすべてのサイトで悪意のあるページが自動的に生成され、Googleに表示されていました。これらのページはWordPressのダッシュボードや投稿セクションには表示されませんでした。

コードを見つけて、このハッキングから安全にしてください。WordPressサイトから多くのトラフィックを失いました。

助けてください!

WPBeginnerサポート

ビベックさん、こんにちは

ハッキングされた WordPress サイトをクリーンアップする方法については、この記事をご覧ください: ハッキングされた WordPress サイトの修復方法(初心者向けガイド)

管理者

Abraham

これは本当にウェブサイトの「ハッキング解除」に関する最高の投稿です。私のサイトで完全に機能したかどうかはわかりませんが、そうなることを本当に願っています。

本当にありがとうございます!

Azwan Abdullah

こんにちは!いくつか意見を聞かせてください。オープン登録を有効にし、デフォルトのロールをサブスクライバーに設定しました。私の理解では、このロールは読み取り専用の権限しか持たないはずです。つまり、ブログの投稿やコメントを読むことしかできないということです。合っていますか?

これを行う目的は、登録済みのユーザーのみがコメントできるようにしたいからです。皮肉なことに、私はウェブサイトへのリクエストを追跡できるライブトラフィックロガーを使用しています。登録ユーザーがTORネットワークからの匿名IPを使用していることに気づきました。彼らは通常の手段ではなく、登録ページに直接アクセスして登録しているようです。

したがって、通常はそのままにしておいても安全ですか?彼ら(購読者)はアップロードフォルダやシステム上の任意のフォルダに何かをアップロードする能力を持っていますか?管理者ダッシュボードへのアクセスも制限されており、wpのバージョンを確認できる場合、かなり安全ですか?

誰か、そしてwpbeginnerのスタッフがこれらに返信してくれることを願っています。よろしくお願いします。

WPBeginnerサポート

こんにちは、アズワンさん、

スパムユーザー登録からウェブサイトを保護する必要があります。

管理者

Pradeep Gauda

こんにちは、

WordPressのウェブサイトのタイトルが、ハッカーグループによって変更されたことがわかりました。彼らが言及した通りです。それで、Wordfenceのセキュリティプラグインをチェックし、スキャンしましたが、何も見つかりませんでした。どのようにしてページタイトルに影響を与え続けることができるのでしょうか。そして、私はそれに対して何をすべきでしょうか。

Colin

こんにちは。

SucuriとWP CloneはUploadsフォルダを使用していますが、そこで何をすればよいのでしょうか?

また、Exploit Scannerは認識しない多数のファイルを検出しており、プラグインは最新の状態です。おそらくアルゴリズムがWordPressの最新バージョンに対応していないため、削除しました。

Sucuri は問題を見つけられませんでしたが、無料版です。Wordfence もエラーを見つけられなかったので、現時点では Exploit Scanner を信頼していません。

Colin

Jo

非常に有益で役立つ記事をありがとうございます。私のウェブサイト(数千もの悪意のあるindex.phpファイル)に何が起こったのか、ついに理解することができました。

Sitelockに法外な料金を支払ってサイトを修復してもらう必要がなくなり、単に(クリーンな)バックアップをインストールするだけで済みました。

そして今、私は何百ものアンチウイルスプラグインをインストールするようにします。私のウェブホストであるBluehostには、基本的なセキュリティレベルが含まれていないことに気づいていませんでした。

Mehreen

こんにちは。

この記事はかなり古いものであることは理解していますが、コメントして、返信があれば試してみます。

私のサイトは最近侵害されましたが、無料のSucuriを使用した後、Wordfenceに切り替えました。後者は悪意のあるコードを含むすべてのファイルを追跡するのに役立ちました。Sucuriを使用しない特別な理由はありません。単に別のオプションを試していただけです。

WordfenceとSucuriについて、有料版ではどのような意見をお持ちですか?

ありがとう。

WPBeginnerサポート

メフリーンさん、

両方とも優れたセキュリティを提供します。Sucuriは、ウェブサイトを保護するだけでなくパフォーマンスも向上させるクラウドベースのウェブサイトアプリケーションファイアウォールを提供しているため、お勧めします。Wordfenceは、サーバー上で実行されるアプリケーションレベルのファイアウォールを提供します。詳細については、最高のWordPressファイアウォールプラグインに関する記事をご覧ください。

管理者

Mohammed Jaid Ansari

こんにちは

ウェブサイトのアドレスを入力すると開きますが、しばらくすると他のウェブサイトにリダイレクトされます。また、モバイルでウェブサイトのアドレスを直接入力すると、Google Playストアにリダイレクトされます。Googleでもこのウェブサイトはハッキングされている可能性があると表示されています。この問題をどのように解決できますか?

WPBeginnerサポート

こんにちは、

ハッキングされたWordPressサイトをクリーンアップする方法については、ガイドをご覧ください。

管理者

Christine

WordPressのウェブサイトにアクセスできません。サーバーのテクニカルサポートに連絡したところ、問題は彼らの側にはなく、マルウェアによってサイトが侵害された疑いがあるとのことでした。しかし、サイトにログインして何も確認できません。何かアドバイスはありますか?

WPBeginnerサポート

クリスティンさん、こんにちは。

パスワードのリセットを試しましたか?また、管理エリアからロックアウトされた場合の対処法に関するガイドも参照してください。

管理者

greekouzina

皆さん、こんにちは。

私のウェブサイトがハッキングされ、kebin.php、kevin.phpのような多くの.phpファイルが見つかり、evalとbase64コードが含まれていました。

最悪なのは、私のサイトがブラックリストに載せられ、リンクへの外部参照も非常に多いことです!

それらの参照ファイルを調べている約5つの外国IPを認識しました!

これらの参照を断ち切るために何ができますか?

私のブログはアマチュアブログで、お金をかける余裕がないため、Sucuriの無料版を使用しています。

TIA

WPBeginnerサポート

改ざんされたウェブサイトのクリーンアップは、ほとんどの初心者にとって少し難しい場合があります。ハッキングされた WordPress サイトの修正に関するガイドで言及されている手順を試すことができます。

管理者

Sandy

管理パネルが何度もハッキングされています。復旧しましたが、まだ管理パネルをハッキングされています。解決方法がわかりません。解決のために連絡してください。

Leo Dimilo

クライアントのウェブサイトのクリーンアップを終えたばかりです。この記事では触れられていませんが、バックドアを見つけるためにサーバーのフォルダを1つ上のレベルに移動する必要がある場合があります。つまり、サーバーの/htmlファイルをすべて削除して、クリーンな再インストールで再開しても、1つ上のレベルの別のフォルダにバックドアがあるため、バックドアが残る可能性があります。

サード・アミール

親愛なる皆様、

私のウェブサイトが誰かにハッキングされました。投稿だけがハッキングされ、投稿をプレビューするためにクリックすると開かず、空白のページが開きます。

どうか助けてください。主な問題は何ですか?どうすれば解決できますか?

WPBeginnerサポート

twenty sixteenのようなデフォルトのWordPressテーマに切り替えて、すべてのWordPressプラグインを無効にしてみてください。投稿をプレビューしてみて、正常に開く場合は、テーマまたはウェブサイトのプラグインのいずれかが問題を引き起こしています。問題が続く場合は、上記の手順に従ってください。

管理者

ジョイ・ヒーリー

こんにちは、

これは非常に役立ちそうですが、おっしゃっているオプションを(ウェブサイト上で)見つけるのに苦労しています。

「彼らはあなたのサイトを監視し、ハッキングされた場合はクリーンアップしてくれます。5サイトプランに加入すると、サイトあたり月額約3ドルになります。」

アフィリエイトリンクを使って、正しい方向を教えていただけますか?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

役立つ記事をありがとうございます、ジョイ

ジョイ・ヒーリー

上記の質問に自分で答えます…。Sucuriに確認したところ、残念ながらこの投稿で言及されている5サイトプランはもう存在しませんでした。

Robin Jennings

素晴らしい記事です。Sucuri は素晴らしいプログラムです。最も安い選択肢ではありませんが、問題発生から数時間以内に検知し、その後すぐに修正します。

最近、クライアントのウェブサイトのpublic_html/imagesファイルでいくつかのエクスプロイトを見つけました。

Thomas

こんにちは、

SSHに詳しい方へ:ハッキングの問題が発生した場合、私のやり方は、ウェブサイト全体のバックアップを用意しておき、その完全なバックアップとライブプロジェクトの現在の状態を比較することです。

それでも、破損したファイルは数週間または数ヶ月間そこに「潜んでいる」可能性があるため、ハッキングされた(またはハッキングされた)ファイルをすべて見つけられるとは100%安全ではありませんが、どこを探すべきかの良い指標になることがよくあります。このようにして、長い間更新されていないavada(テーマ)プロジェクトのrevolution sliderプラグイン内で3つの新しいファイルに気づきました。

私の2セントです:). 良い一日を、

トーマス

Jon Schear

Sucuriスキャナーは無料で利用できますが、得られる結果は非常に複雑です。

ロドニー・ワイルド

別のシグネチャを見つけました: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

上記のステートメントを見つけた場合は、「if」から行末まで削除すると、そのファイルは修正されます。ただし、ほとんどすべてのファイルで見つかったため、グローバル検索および置換プログラムを使用する必要があります。私はFNR.EXEを使用しますが、他にもあります。これは同じツリー内の複数のウェブサイトにも感染します。

クシャル・ジェイスワル

主要サーバーで先週の攻撃に気づいた方いますか?Hostgatorホスティングサービスを利用しています。私のサイトは1日ダウンしていました。友人の一人はBluehostを利用しており、彼のサイトは4〜5日間ダウンしていました。

Googleでこのニュースが見つかりませんでした。

誰か気づきましたか?

マイケル

素晴らしい投稿、まだ関連性があります。先日マルウェアに感染し、サイトをコンピューターにダウンロードしました。「最終更新日時」でファイルを並べ替えたところ、侵害されたページが表示されました。

これらのファイルをバックアップファイルと比較して、マルウェアを追跡することができました!

Azman

素晴らしい投稿ですね。最近、エクスプロイトスキャナーを実行したところ、私のサイトでevalやbase64_decodeのような悪意のある、または疑わしいコードがたくさん見つかりました。この場合、どうすればよいですか?データベース全体を最初から設定する必要がありますか?私のサイトはコンテンツでいっぱいではないので、それは可能です。

しかし、PHPにはあまり詳しくないので、助けてください。

WPBeginnerサポート

エクスプロイトスキャナーは、悪意のあるコードがどこで見つかったかを示します。テーマまたはプラグインファイルにある場合は、それらのテーマおよびプラグインファイルを削除するだけで済みます。その後、それらのファイルの新しいコピーをダウンロードしてサイトにアップロードできます。データベースにある場合は、最初からやり直すことができます。そうでない場合は、データベースからコードをクリーンアップする方法もあります。

管理者

ディオニシス・カラムピニス

とても良い記事、ありがとうございます!Exploit Scannerを使用しました。現在、BPS Securityを使用しています。

マシュー・バヤ

素晴らしい記事です。感染したWordPressサイトでは、一貫してhttps.phpという名前のファイルをwp-includesフォルダに配置しているようです。また、共有ホスティングサーバー上で、ある感染アカウントから他の世界読み取り可能なwp-config.phpファイルを見つけ出し、そこにあるデータベース情報を使用して他のWordPressインストールに管理者アカウントを作成することを発見しました。したがって、ハッキングされた人は誰でもデータベースの認証情報を変更し、wp-config.phpを可能な限りロックダウンすべきだと付け加えます。理想的には、ウェブサーバーユーザー(および所有者)のみがアクセスできるように制限します。

感染したサイトをクリーンアップするためにWordfenceを使用しており、非常に満足していましたが、最近、以前言及した/wo-includes/https.phpファイルを認識しなくなったことに気づきました。過去には認識していたので、彼らに連絡しました。

ノラ・マクドゥーガル=コリンズ

私が最近対処した感染では、すべてのindex.phpファイルが感染しました。

qammar

非常に役立ち、情報量の多い記事です。

クライアントのウェブサイト/ブログの1つがマルウェアに感染し、Googleから「報告された添付ページ」と表示されました。まず、sucuri sitecheckツールを使用して感染したファイル/悪意のあるソフトウェアを特定しようとしましたが、スキャンの結果はこれだけでした。

ウェブサイト: blog.myclientwebsite.com/

ステータス: サイトがブラックリストに登録されました。マルウェアは特定されていません。

ウェブトラスト: サイトがブラックリストに登録されました。

これは全く役に立ちません。なぜなら、サイトがブラックリストに載っていることはすでにわかっており、ドメイン上のすべてのデータをスキャンした結果、以下の2つのファイルに感染が見つかったからです。

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

ウェブサイトが感染し、攻撃ページとして報告された場合に、他の人がこれらのファイルを探すためにこれを投稿しています。

乾杯、

qammar feroz

編集スタッフ

無料のSucuriスキャナーはサーバーサイドスキャンを実行しません。Sucuriを有料で利用する場合、保護されるだけでなく、何か問題が発生した場合には復旧作業も行ってくれます。

管理者

ノラ・マクドゥーガル=コリンズ

素晴らしい記事をありがとうございます!Facebookでウェブ開発の学生たちに共有しました!

また、私の生徒のサイトが2度目にウェブホストによってハッキングされ、停止されました。彼はデータベースのバックアップを取っていたようです。そのため、データベースダンプから投稿を直接ダッシュボードにコピー&ペーストする必要があるようです。楽しいですね!

ノラ・マクドゥーガル=コリンズ

情報が不完全で申し訳ありません – 彼はデータベースバックアップを行っていませんでした。そのため、データベースをダンプして、新しいインストールにコピー&ペーストする必要があります。

Patricio Proaño

素晴らしい!情報ありがとうございます、とても役に立ちました!!

Pat Fortino

サイトをスキャンするためにsecuriに何も支払う必要はありません。いくつのサイトでも無料でスキャンできます。そのスキャンでハッキングされている場所がわかります。

編集スタッフ

正しくありません。はい、無料のスキャナーがありますが、ハッキングがフロントエンドに影響を与えているかどうかしかチェックしません。たとえば、フロントエンドにマルウェアが注入されていると言いますが、バックドアがどこに隠れているかは教えてくれません。ハッキングの結果をクリーンアップしても、バックドアは残ったままになることがあります。その後、戻ってきたときに、なぜなのか不思議に思うでしょう。

管理者

アンドリュー

素晴らしいガイドです。Wordfence(http://www.wordfence.com/)はご覧になりましたか? 多くの顧客に勧めていますが、彼らは絶賛しています。

よろしくお願いします、

アンドリュー

編集スタッフ

使ったことはありません。Sucuriは多くの有名ブランドから強く推奨されています。しばらく使用していますが、非常に良いと言えます。

管理者

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

ハリー・キャンデラリオ

まさに私が求めていたものでした!! 私が管理しているサイトの1つにハッカーが侵入し続けている方法をずっと調べていました…それはこのサイトだけで、他のサイトはハッキングされていませんでした。あなたの助けでそれを見つけました。それはPinterestのプラグインに隠れていました。

改めて感謝します