Czy Twoja strona WordPress jest podatna na ataki siłowe? Ataki te mogą nie tylko spowolnić Twoją stronę i utrudnić do niej dostęp, ale mogą nawet pozwolić hakerom na złamanie Twoich haseł i zainstalowanie złośliwego oprogramowania. Może to poważnie zaszkodzić Twojej stronie i Twojemu biznesowi.

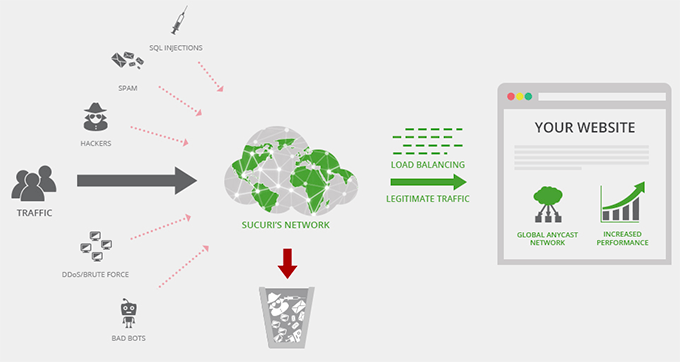

W WPBeginner mocno polegamy na narzędziach bezpieczeństwa, takich jak Sucuri i Cloudflare, aby zapewnić bezpieczeństwo naszej witryny. Sucuri pomogło nam kiedyś zablokować 450 000 ataków na WordPress w ciągu 3 miesięcy.

W tym artykule pokażemy Ci, jak chronić swoją stronę WordPress przed atakami siłowymi.

Czym jest atak siłowy?

Atak siłowy (brute force) to metoda włamania polegająca na metodzie prób i błędów w celu uzyskania dostępu do strony internetowej, sieci lub systemu komputerowego.

Najczęstszym typem ataku typu brute force jest zgadywanie haseł. Hakerzy używają zautomatyzowanego oprogramowania do ciągłego zgadywania Twoich danych logowania, aby uzyskać dostęp do Twojej strony internetowej.

Te zautomatyzowane narzędzia hakerskie mogą również maskować się, używając różnych adresów IP i lokalizacji, co utrudnia identyfikację i blokowanie podejrzanych działań.

Udany atak siłowy może dać hakerom dostęp do obszaru administracyjnego Twojej witryny. Mogą zainstalować złośliwe oprogramowanie, ukraść informacje o użytkownikach i usunąć wszystko z Twojej witryny.

Nawet nieudane ataki typu brute force mogą spowodować spustoszenie, wysyłając zbyt wiele żądań do serwerów hostingu WordPress, spowalniając lub nawet całkowicie zawieszając Twoją witrynę.

Mając to na uwadze, przyjrzyjmy się, jak chronić swoją witrynę WordPress przed atakami typu brute-force. Oto kroki, które wykonamy:

- Zainstaluj wtyczkę zapory sieciowej dla WordPress

- Zainstaluj aktualizacje WordPress

- Chroń katalog administracyjny WordPress

- Dodaj uwierzytelnianie dwuskładnikowe w WordPressie

- Używaj unikalnych i silnych haseł

- Wyłącz przeglądanie katalogów

- Wyłączanie wykonywania plików PHP w określonych folderach WordPress

- Zainstaluj i skonfiguruj wtyczkę do tworzenia kopii zapasowych WordPress

1. Zainstaluj wtyczkę WordPress Firewall

Ataki typu brute force obciążają Twoje serwery. Nawet te nieudane mogą spowolnić Twoją witrynę lub całkowicie ją przeciążyć. Dlatego ważne jest, aby blokować je, zanim dotrą do Twojego serwera.

Aby to zrobić, będziesz potrzebować rozwiązania zapory sieciowej dla witryny. Zapora sieciowa filtruje złośliwy ruch i blokuje mu dostęp do Twojej witryny.

Istnieją dwa rodzaje zapór sieciowych dla stron internetowych, których możesz użyć:

- Firewalle na poziomie aplikacji analizują ruch po dotarciu do serwera, ale przed załadowaniem większości skryptów WordPress. Ta metoda nie jest tak wydajna, ponieważ atak siłowy nadal może wpłynąć na obciążenie serwera.

- Zapory sieciowe na poziomie DNS kierują ruch Twojej witryny przez swoje serwery proxy w chmurze. Pozwala to na wysyłanie tylko prawdziwego ruchu do Twojego głównego serwera hostingowego, jednocześnie zwiększając szybkość i wydajność WordPressa.

Zalecamy korzystanie z Sucuri. Są liderem w branży bezpieczeństwa stron internetowych i najlepszą zaporą sieciową WordPress na rynku. Ponieważ posiadają zaporę sieciową na poziomie DNS, oznacza to, że cały ruch na Twojej stronie przechodzi przez ich serwer proxy, gdzie zły ruch jest filtrowany.

Używamy Sucuri na naszej stronie internetowej i możesz przeczytać naszą pełną recenzję Sucuri, aby dowiedzieć się więcej.

2. Zainstaluj aktualizacje WordPress

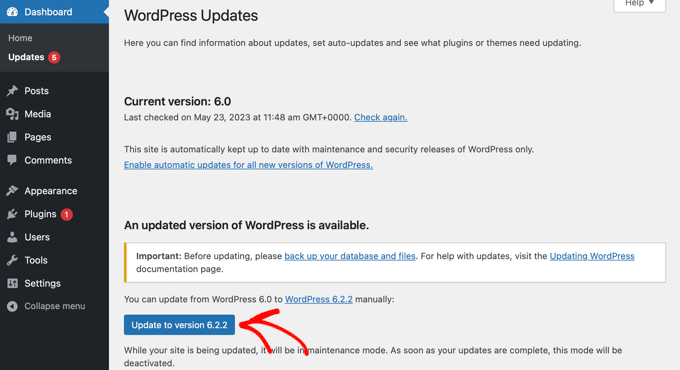

Niektóre powszechne ataki typu brute force aktywnie wykorzystują znane luki w starszych wersjach WordPressa, popularnych wtyczkach WordPressa lub motywach.

Rdzeń WordPress i najpopularniejsze wtyczki WordPress są open source, a luki w zabezpieczeniach są często bardzo szybko naprawiane poprzez aktualizację. Jednak jeśli nie zainstalujesz aktualizacji, pozostawisz swoją witrynę narażoną na te stare zagrożenia.

Po prostu przejdź do strony Panel » Aktualizacje w obszarze administracyjnym WordPress, aby sprawdzić dostępne aktualizacje. Ta strona pokaże wszystkie aktualizacje dla rdzenia WordPress, wtyczek i motywów.

Więcej szczegółów znajdziesz w naszych poradnikach: jak bezpiecznie aktualizować WordPress oraz prawidłowo aktualizować wtyczki WordPress.

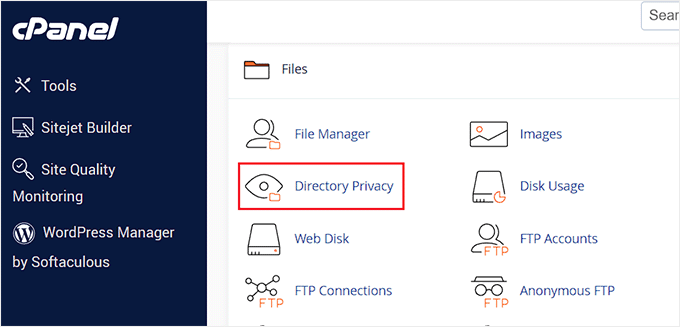

3. Chroń katalog administracyjny WordPress

Większość ataków typu brute force na witrynę WordPress próbuje uzyskać dostęp do obszaru administracyjnego WordPress. Możesz dodać ochronę hasłem do katalogu administracyjnego WordPress na poziomie serwera. Zablokuje to nieautoryzowany dostęp do Twojego obszaru administracyjnego WordPress.

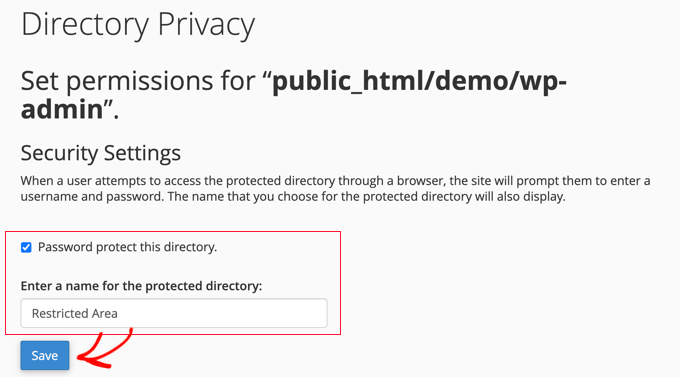

Po prostu zaloguj się do panelu hostingu WordPress (cPanel) i kliknij ikonę „Ochrona katalogu” w sekcji Pliki.

Uwaga: Na naszym zrzucie ekranu używamy Bluehost, ale podobne ustawienia są dostępne u innych czołowych firm hostingowych, takich jak HostGator.

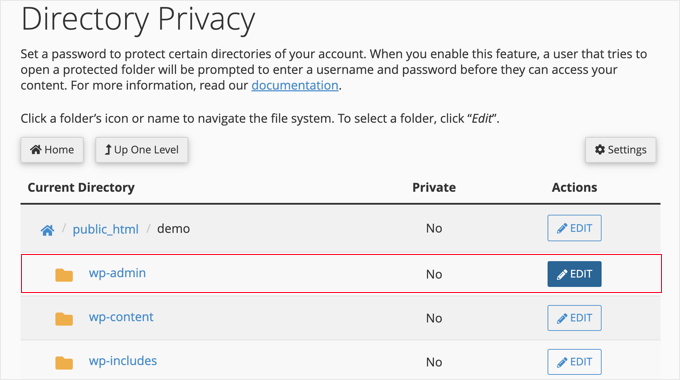

Następnie musisz zlokalizować folder wp-admin.

Po jego znalezieniu powinieneś kliknąć przycisk „Edytuj”.

Na następnej stronie możesz ustawić ustawienia bezpieczeństwa dla folderu.

Najpierw musisz zaznaczyć pole „Chroń ten katalog hasłem”. Następnie możesz wprowadzić nazwę chronionego katalogu.

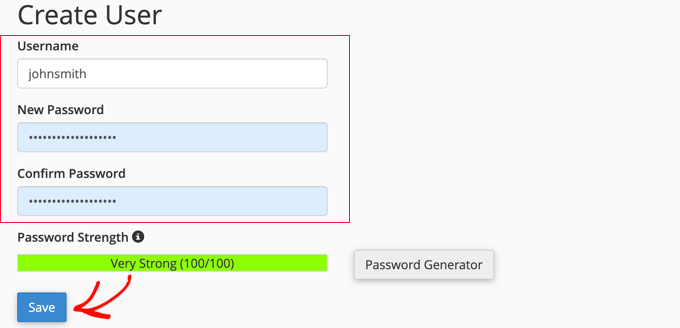

Następnie zostaniesz poproszony o podanie nazwy użytkownika i hasła.

Zostaniesz poproszony o te informacje za każdym razem, gdy spróbujesz uzyskać dostęp do tego katalogu.

Po wprowadzeniu tych informacji kliknij przycisk „Zapisz”, aby zachować ustawienia.

Twój katalog administracyjny WordPress jest teraz chroniony hasłem.

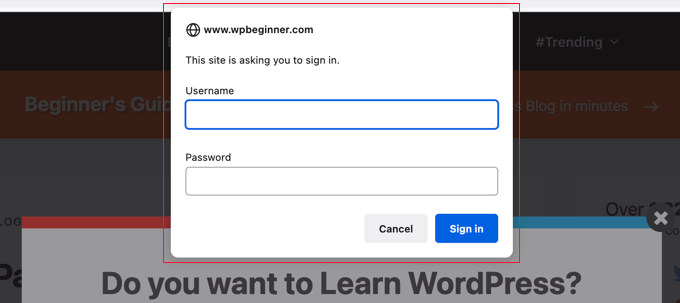

Po wejściu do obszaru administracyjnego WordPress zobaczysz nowe okno logowania.

Jeśli napotkasz błąd 404 lub komunikat o błędzie zbyt wielu przekierowań, musisz dodać następującą linię do pliku .htaccess WordPress:

ErrorDocument 401 default

Więcej szczegółów znajdziesz w naszym artykule o tym, jak zabezpieczyć hasłem katalog administracyjny WordPress.

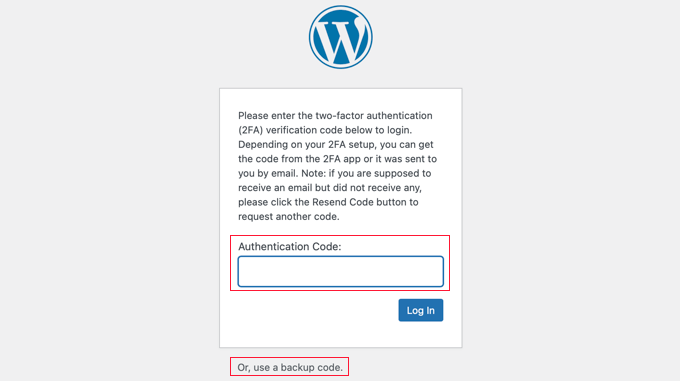

4. Dodaj uwierzytelnianie dwuskładnikowe w WordPressie

Uwierzytelnianie dwuskładnikowe dodaje dodatkową warstwę bezpieczeństwa do ekranu logowania WordPress. Użytkownicy będą potrzebować swoich telefonów do wygenerowania jednorazowego kodu dostępu wraz z danymi logowania, aby uzyskać dostęp do obszaru administracyjnego WordPress.

Dodanie uwierzytelniania dwuskładnikowego utrudni hakerom uzyskanie dostępu, nawet jeśli uda im się złamać Twoje hasło do WordPressa.

Szczegółowe instrukcje krok po kroku znajdziesz w naszym przewodniku, jak dodać uwierzytelnianie dwuskładnikowe w WordPress.

5. Używaj unikalnych i silnych haseł

Hasła są kluczami do uzyskania dostępu do Twojej witryny WordPress lub sklepu e-commerce. Musisz używać unikalnych, silnych haseł do wszystkich swoich kont. Silne hasło to kombinacja liczb, liter i znaków specjalnych.

Ważne jest, aby używać silnych haseł nie tylko do kont użytkowników WordPress, ale także do swojego klienta FTP, panelu sterowania hostingu internetowego i bazy danych WordPress.

Wielu początkujących pyta nas, jak zapamiętać wszystkie te unikalne hasła. Cóż, nie musisz. Dostępne są doskonałe aplikacje do zarządzania hasłami, które bezpiecznie przechowują Twoje hasła i automatycznie je wypełniają.

Aby dowiedzieć się więcej, zapoznaj się z naszym przewodnikiem dla początkujących na temat najlepszych sposobów zarządzania hasłami dla WordPressa.

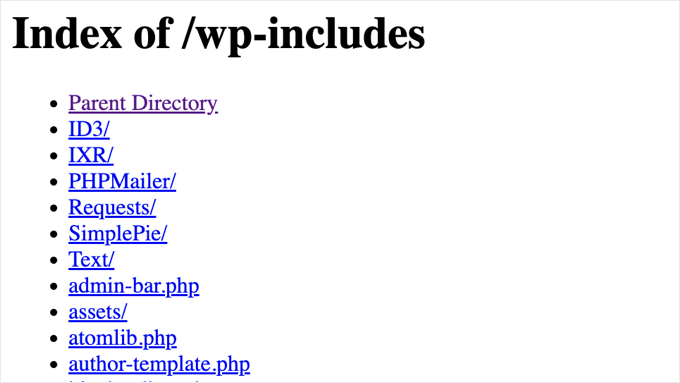

6. Wyłącz przeglądanie katalogów

Domyślnie, gdy serwer WWW nie może znaleźć pliku indeksu (takiego jak index.php lub index.html), automatycznie wyświetla stronę indeksu pokazującą zawartość katalogu.

Podczas ataku siłowego hakerzy mogą wykorzystać przeglądanie katalogów, takie jak to, do wyszukiwania podatnych plików. Aby to naprawić, musisz dodać następującą linię na dole pliku .htaccess WordPress, korzystając z usługi FTP:

Options -Indexes

Aby uzyskać więcej szczegółów, zapoznaj się z naszym artykułem na temat wyłączania przeglądania katalogów w WordPress.

7. Wyłącz wykonywanie plików PHP w określonych folderach WordPress

Hakerzy mogą chcieć zainstalować i uruchomić skrypt PHP w Twoich folderach WordPress. WordPress jest napisany głównie w PHP, co oznacza, że nie można tego wyłączyć we wszystkich folderach WordPress.

Istnieją jednak pewne foldery, które nie potrzebują skryptów PHP, takie jak folder przesyłania WordPress znajdujący się pod adresem /wp-content/uploads.

Możesz bezpiecznie wyłączyć wykonywanie PHP w folderze przesyłania, który jest częstym miejscem, w którym hakerzy ukrywają pliki backdoor.

Najpierw musisz otworzyć edytor tekstu, taki jak Notatnik, na swoim komputerze i wkleić następujący kod:

<Files *.php>

deny from all

</Files>

Teraz zapisz ten plik jako .htaccess i prześlij go do folderów /wp-content/uploads/ na swojej stronie internetowej za pomocą klienta FTP.

8. Zainstaluj i skonfiguruj wtyczkę do tworzenia kopii zapasowych WordPress

Kopie zapasowe są najważniejszym narzędziem w Twoim arsenale bezpieczeństwa WordPressa. Jeśli wszystko inne zawiedzie, kopie zapasowe pozwolą Ci łatwo przywrócić Twoją stronę internetową.

Większość firm hostingowych WordPress oferuje ograniczone opcje tworzenia kopii zapasowych. Jednak te kopie zapasowe nie są gwarantowane, a Ty ponosisz wyłączną odpowiedzialność za tworzenie własnych kopii zapasowych.

Istnieje kilka świetnych wtyczek do tworzenia kopii zapasowych WordPressa, które pozwalają zaplanować automatyczne kopie zapasowe.

Zalecamy używanie Duplicator. Jest przyjazny dla początkujących i pozwala szybko skonfigurować automatyczne kopie zapasowe oraz przechowywać je w zdalnych lokalizacjach, takich jak Dysk Google, Dropbox, Amazon S3, OneDrive i inne.

Istnieje również bezpłatna wersja Duplicator, której możesz użyć na początek.

Aby uzyskać instrukcje krok po kroku, możesz skorzystać z tego przewodnika na temat tworzenia kopii zapasowej witryny WordPress za pomocą Duplicator.

Wszystkie powyższe wskazówki pomogą Ci chronić Twoją witrynę WordPress przed atakami typu brute-force. Aby uzyskać bardziej kompleksową konfigurację bezpieczeństwa, powinieneś postępować zgodnie z instrukcjami w naszym kompletnym przewodniku po bezpieczeństwie WordPress dla początkujących.

Mamy nadzieję, że ten artykuł pomógł Ci dowiedzieć się, jak chronić swoją witrynę WordPress przed atakami typu brute-force. Możesz również zapoznać się z naszym przewodnikiem na temat naprawiania zhakowanej witryny WordPress oraz naszymi ekspertyzami dotyczącymi najlepszych wtyczek zapory sieciowej dla WordPress.

Jeśli podobał Ci się ten artykuł, zasubskrybuj nasz kanał YouTube po samouczki wideo WordPress. Możesz nas również znaleźć na Twitterze i Facebooku.

Olaf

To bardzo cenne wskazówki. Atak siłowy może być bardzo niebezpieczny, zwłaszcza jeśli dostawca hostingu nie ma rozwiązań w tle, a przede wszystkim, jeśli użytkownicy mają słabe hasła składające się z prostych fraz. Osobiście wszystko zawsze zaczyna się od hasła. Znaki, symbole, liczby… to jedyna właściwa kombinacja. Nazwy i frazy są najgorsze. Jeśli ludzie to zrozumieją, będą w dużej mierze chronieni, pod warunkiem, że hasła będą miały co najmniej osiem znaków. Jednak trudno tego nauczyć ludzi, ponieważ chcą haseł, które mogą zapamiętać. Dlatego dobrze jest używać urządzeń mnemonicznych do haseł. Używam haseł, które nie mają sensu, ale zapamiętuję je dzięki mnemoniczności. Dodanie dodatkowej warstwy bezpieczeństwa tylko poprawia ogólne bezpieczeństwo, a uwierzytelnianie dwuskładnikowe uważam za najlepszą drugą warstwę. Dzięki niemu szansa na włamanie staje się niemal minimalna.

Dayo Olobayo

To świetny przewodnik po zabezpieczaniu Twojej witryny WordPress! Dodatkową wskazówką, którą poleciłbym, jest regularne monitorowanie prób logowania. Wiele wtyczek bezpieczeństwa oferuje szczegółowe logi, w których można śledzić próby logowania, w tym adresy IP pochodzenia. Może to pomóc w identyfikacji podejrzanej aktywności i potencjalnym blokowaniu złośliwych adresów IP.

Mrteesurez

Dziękuję za rekomendację.

Zwykle sprawdzałem szczegóły logów, aby zidentyfikować adres IP prób logowania. Ale czy jest jakiś sposób, aby otrzymywać powiadomienia o próbach logowania bezpośrednio na e-mail?

Czy znasz jakiś plugin, który to robi?

Dayo Olobayo

Wierzę, że wtyczka Limit Login Attempts Reloaded może wysyłać powiadomienia e-mail o próbach logowania. Możesz ją sprawdzić.

Mrteesurez

Ok, dzięki za odpowiedź, Dayo. Trudno i czasochłonne jest częste logowanie się w celu sprawdzania prób błędów na wielu stronach internetowych, dlatego wolałbym otrzymywać e-maile o każdej próbie. Dzięki.

Jiří Vaněk

Zauważyłem, że nie uwzględniłeś opcji zmiany adresu URL administracji WordPress na liście. Czy jest jakiś powód? Jest to również jedna z bardzo dobrych metod zapobiegania atakom, ponieważ atakujący nie będą znać adresu URL administracji witryny.

Wsparcie WPBeginner

Nie zalecamy tego, ponieważ może to powodować problemy z wtyczkami i debugowaniem, a także nie zwiększa znacząco bezpieczeństwa witryny.

Admin

Jiří Vaněk

Cóż, prawdopodobnie masz z tym doświadczenie. Używam go na moim blogu i nigdy nie miałem problemów na wszystkich stronach. Zakładałem, że zmiana adresu URL może sprawić, że administracja będzie bezpieczniejsza, ponieważ atakujący nie zna adresu URL, ale przyjmę twoją radę.

Moinuddin Waheed

To bardzo częsty problem dla użytkowników WordPressa. Przez większość czasu poświęcamy niewiele uwagi lub wcale nie dbamy o ochronę naszej strony internetowej lub bloga, a potem narzekamy, gdy coś takiego się wydarzy.

Sam padłem ofiarą takiego ataku siłowego w 2017 roku i od tamtej pory zapewniam sobie tworzenie kopii zapasowych całej mojej strony internetowej oraz dwuskładnikowe uwierzytelnianie do logowania.

Czy istnieje sposób, aby zidentyfikować, czy zainstalowano jakieś złośliwe oprogramowanie lub czy nasz panel administracyjny został naruszony?

Wsparcie WPBeginner

Możesz użyć niektórych opcji skanera, które polecamy w naszym artykule poniżej!

https://www.wpbeginner.com/plugins/how-to-scan-your-wordpress-site-for-potentially-malicious-code/

Admin

Moinuddin Waheed

Dziękuję za odpowiedź i rekomendację tutorialu.

Przeglądam te przewodniki, aby założyć udaną agencję stron internetowych WordPress.

Chcę mieć pewność, że strony internetowe, które tworzę dla moich klientów, będą w pełni bezpieczne.

Renuga

CZEŚĆ,

W przypadku ochrony administracyjnej stopnia 3, musimy wyświetlać logowanie tylko w WP-admin, ale wyświetla się ono również na stronie. Proszę, pomóż nam, jak wyświetlać tylko w WP-admin.

Wsparcie WPBeginner

Jeśli masz na myśli, że znajduje się w obszarze widżetów, możesz poszukać widżetu meta w sekcji Wygląd > Widżety.

Admin

Dreamandu

Jestem teraz pod atakiem brute force z różnych adresów IP. Co mogę zrobić, aby teraz zabezpieczyć moją stronę?

Wsparcie WPBeginner

Możesz użyć dowolnej z metod opisanych w tym artykule, aby zacząć zwalczać atak typu brute force.

Admin

Chidubem Ezenwa

Kolejny pomocny przewodnik. Dzięki, chłopaki.