Har din WordPress-webbplats blivit hackad?

Hackare installerar ofta en bakdörr för att säkerställa att de kan komma in igen även efter att du har säkrat din webbplats. Om du inte kan ta bort den bakdörren finns det inget som stoppar dem.

I den här artikeln visar vi dig hur du hittar en bakdörr på en hackad WordPress-webbplats och åtgärdar den.

Hur man upptäcker om din webbplats har hackats

Om du driver en WordPress-webbplats, då behöver du ta säkerheten på allvar. Det beror på att webbplatser attackeras i genomsnitt 44 gånger varje dag.

Du kan lära dig bästa praxis för att hålla din webbplats säker i vår ultimata WordPress-säkerhetsguide.

Men vad händer om din webbplats redan har blivit hackad?

Några tecken på att din WordPress-webbplats har blivit hackad inkluderar en minskning av webbplatstrafik eller prestanda, tillagda dåliga länkar eller okända filer, en defaced startsida, oförmåga att logga in, misstänkta nya användarkonton och mer.

Att städa upp en hackad webbplats kan vara otroligt smärtsamt och svårt. Vi guidar dig genom processen steg för steg i vår nybörjarguide för att fixa din hackade WordPress-webbplats. Du bör också se till att du skannar din webbplats efter skadlig kod som hackarna lämnat kvar.

Och glöm inte att stänga bakdörren.

En smart hacker vet att du så småningom kommer att städa upp din webbplats. Det första de kan göra är att installera en bakdörr, så att de kan smyga sig in igen efter att du har säkrat ytterdörren till din WordPress-webbplats.

Vad är en bakdörr?

En bakdörr är kod som läggs till en webbplats som tillåter en hacker att komma åt servern utan att upptäckas, och kringgå den normala inloggningen. Den tillåter en hacker att återfå åtkomst även efter att du har hittat och tagit bort det utnyttjade pluginet eller sårbarheten på din webbplats.

Bakdörrar är nästa steg i en hackning efter att användaren har brutit sig in. Du kan lära dig hur de kan ha gjort det i vår guide om hur WordPress-webbplatser hackas och hur man förhindrar det.

Bakdörrar överlever ofta WordPress-uppgraderingar. Det betyder att din webbplats förblir sårbar tills du hittar och åtgärdar varje bakdörr.

Hur fungerar bakdörrar?

Vissa bakdörrar är helt enkelt dolda administratörsanvändarnamn. De låter hackaren logga in som vanligt genom att ange ett användarnamn och lösenord. Eftersom användarnamnet är dolt, är du inte ens medveten om att någon annan har åtkomst till din webbplats.

Mer komplexa bakdörrar kan tillåta hackaren att exekvera PHP-kod. De skickar manuellt koden till din webbplats med sin webbläsare.

Andra har ett fullfjädrat användargränssnitt som låter dem skicka e-postmeddelanden som din WordPress-värdserver, köra SQL-databasfrågor och mycket mer.

Vissa hackare lämnar mer än en bakdörrsfil. Efter att de har laddat upp en, lägger de till en annan för att säkerställa sin åtkomst.

Var gömmer sig bakdörrar?

I alla fall vi har hittat, bakdörren var förklädd för att se ut som en WordPress-fil. Koden för bakdörrar på en WordPress-webbplats lagras oftast på följande platser:

- Ett WordPress-tema, men förmodligen inte det du använder just nu. Kod i ett tema skrivs inte över när du uppdaterar WordPress, så det är en bra plats att placera en bakdörr. Det är därför vi rekommenderar att radera alla inaktiva teman.

- WordPress plugins är ett annat bra ställe att gömma en bakdörr. Precis som teman skrivs de inte över av WordPress-uppdateringar, och många användare är ovilliga att uppgradera plugins.

- Mappen uploads kan innehålla hundratals eller tusentals mediefiler, så det är en annan bra plats att gömma en bakdörr. Bloggare kontrollerar nästan aldrig dess innehåll eftersom de bara laddar upp en bild och sedan använder den i ett inlägg.

- Filen wp-config.php innehåller känslig information som används för att konfigurera WordPress. Det är en av de mest eftertraktade filerna av hackare.

- Mappen wp-includes innehåller PHP-filer som krävs för att WordPress ska fungera korrekt. Det är en annan plats där vi hittar bakdörrar eftersom de flesta webbplatsägare inte kontrollerar vad mappen innehåller.

Exempel på bakdörrar vi har hittat

Här är några exempel på var hackare har laddat upp bakdörrar. På en webbplats vi städade upp fanns bakdörren i mappen wp-includes. Filen hette wp-user.php, vilket ser oskyldigt nog ut, men den filen existerar faktiskt inte i en normal WordPress-installation.

I ett annat fall hittade vi en PHP-fil vid namn hello.php i uppladdningsmappen. Den var förklädd till Hello Dolly-plugin. Det som är konstigt är att hackaren placerade den i uppladdningsmappen istället för i plugin-mappen.

Vi har också hittat bakdörrar som inte använder filändelsen .php. Ett exempel var en fil med namnet wp-content.old.tmp, och vi har också hittat bakdörrar i filer med filändelsen .zip.

Som du kan se kan hackare använda mycket kreativa metoder när de gömmer en bakdörr.

I de flesta fall var filerna kodade med Base64-kod som kan utföra alla möjliga operationer. Till exempel kan de lägga till spam-länkar, lägga till ytterligare sidor, omdirigera huvudwebbplatsen till spam-sidor och mer.

Med det sagt, låt oss titta på hur man hittar en bakdörr på en hackad WordPress-webbplats och åtgärdar den.

Hur du hittar en bakdörr på en hackad WordPress-webbplats och åtgärdar den

Nu vet du vad en bakdörr är och var den kan vara gömd. Den svåra delen är att hitta den! Därefter är det lika enkelt att städa upp den som att radera filen eller koden.

1. Skanna efter potentiellt skadlig kod

Det enklaste sättet att skanna din webbplats efter bakdörrar och sårbarheter är med ett WordPress skanningsplugin för skadlig kod. Vi rekommenderar Sucuri eftersom det hjälpte oss att blockera 450 000 WordPress-attacker på 3 månader, inklusive 29 690 bakdörrsrelaterade attacker.

De erbjuder ett gratis Sucuri säkerhetsplugin för WordPress som låter dig skanna din webbplats efter vanliga hot och härda din WordPress-säkerhet. Den betalda versionen inkluderar en serverbaserad skanner som körs en gång varje dag och letar efter bakdörrar och andra säkerhetsproblem.

Ett utmärkt alternativ till Sucuri är MalCare, som har en automatiserad funktion för borttagning av skadlig kod. Detta tar bort alla skadliga filer, inklusive bakdörrar, från din webbplats.

Läs mer i vår guide om hur du skannar din WordPress-webbplats efter potentiellt skadlig kod.

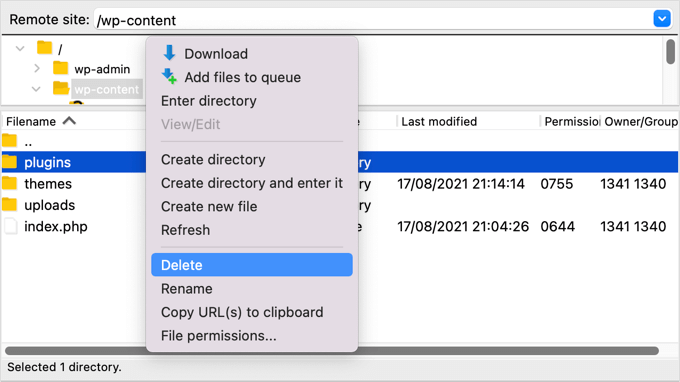

2. Ta bort din plugin-mapp

Att söka igenom dina plugin-mappar efter misstänkta filer och kod är tidskrävande. Och eftersom hackare är så smygande finns det ingen garanti för att du hittar en bakdörr.

Det bästa du kan göra är att radera din plugins-katalog och sedan installera om dina plugins från grunden. Detta är det enda sättet att vara helt säker på att det inte finns några bakdörrar i dina plugins.

Du kan komma åt din plugin-katalog med en FTP-klient eller din WordPress-värds filhanterare. Om du aldrig har använt FTP tidigare, kanske du vill se vår guide om hur man använder FTP för att ladda upp filer till WordPress.

Du måste använda programvaran för att navigera till din webbplats wp-content-mapp. Väl där bör du högerklicka på mappen plugins och välja 'Radera'.

3. Ta bort din temamapp

På samma sätt, istället för att spendera tid på att leta efter en bakdörr bland dina temafiler, är det bättre att bara radera dem.

Efter att du har tagit bort din plugin-mapp, markera helt enkelt themes-mappen och ta bort den på samma sätt.

Du vet inte om det fanns en bakdörr i den mappen, men om det fanns, är den borta nu. Du sparade precis tid och du eliminerade en extra attackpunkt.

Nu kan du återinstallera alla teman du behöver.

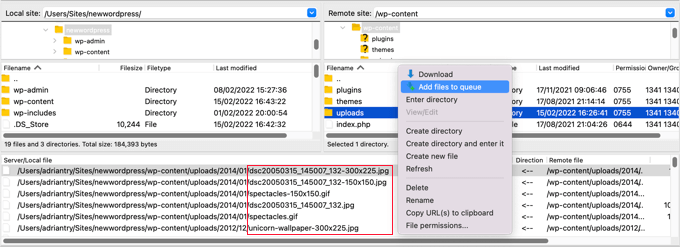

4. Sök i uppladdningsmappen efter PHP-filer

Därefter bör du titta igenom mappen uploads och se till att det inte finns några PHP-filer inuti.

Det finns ingen bra anledning för en PHP-fil att finnas i den här mappen eftersom den är utformad för att lagra mediefiler som bilder. Om du hittar en PHP-fil där bör den tas bort.

Precis som mapparna plugins och themes hittar du mappen uploads i mappen wp-content. Inuti mappen hittar du flera mappar för varje år och månad du har laddat upp filer. Du måste kontrollera varje mapp efter PHP-filer.

Vissa FTP-klienter erbjuder verktyg som söker igenom mappen rekursivt. Om du till exempel använder FileZilla kan du högerklicka på mappen och välja 'Lägg till filer i kö'. Alla filer som hittas i mappens underkataloger läggs till i kön i den nedre panelen.

Du kan nu bläddra igenom listan och leta efter filer med filändelsen .php.

Alternativt kan avancerade användare som är bekanta med SSH skriva följande kommando:

find uploads -name "*.php" -print

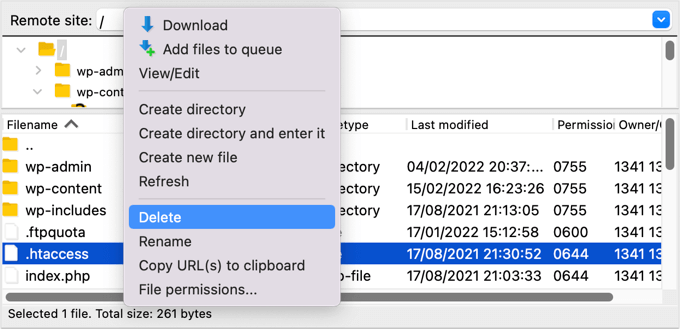

5. Ta bort .htaccess-filen

Vissa hackare kan lägga till omdirigeringskoder till din .htaccess-fil som skickar dina besökare till en annan webbplats.

Använd en FTP-klient eller filhanterare, ta helt enkelt bort filen från din webbplats rotkatalog, så kommer den att återskapas automatiskt.

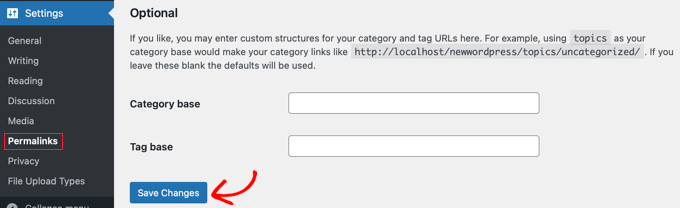

Om det av någon anledning inte återskapas, bör du gå till Inställningar » Permalänkar i din WordPress adminpanel. Att klicka på knappen ‘Spara ändringar’ sparar en ny .htaccess-fil.

6. Kontrollera wp-config.php-filen

Filen wp-config.php är en kärnfil i WordPress som innehåller information som gör det möjligt för WordPress att kommunicera med databasen, säkerhetsnycklar för din WordPress-installation och utvecklaralternativ.

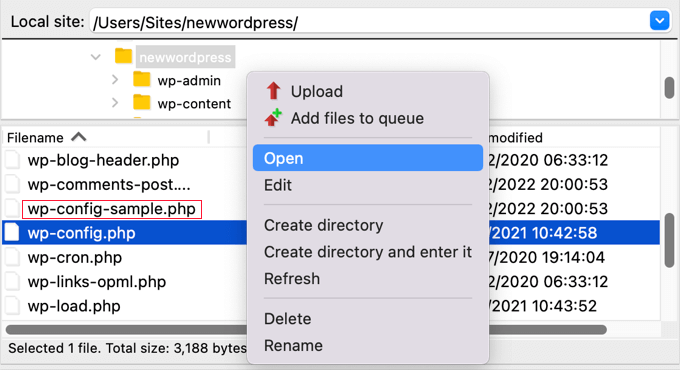

Filen finns i din webbplats rotmapp. Du kan visa filens innehåll genom att välja alternativen Öppna eller Redigera i din FTP-klient.

Nu bör du titta noga på filens innehåll för att se om det finns något som ser fel ut. Det kan vara bra att jämföra filen med standardfilen wp-config-sample.php som finns i samma mapp.

Du bör ta bort all kod som du är säker på inte hör hemma.

7. Återställ en säkerhetskopia av webbplatsen

Om du har gjort regelbundna säkerhetskopior av din webbplats och fortfarande är orolig för att din webbplats inte är helt ren, då är det en bra lösning att återställa en säkerhetskopia.

Du måste helt radera din webbplats och sedan återställa en säkerhetskopia som togs innan din webbplats hackades. Detta är inte ett alternativ för alla, men det kommer att ge dig 100% säkerhet att din webbplats är säker.

För mer information, se vår nybörjarguide om hur man återställer WordPress från säkerhetskopia.

Hur förhindrar man hack i framtiden?

Nu när du har städat upp din webbplats är det dags att förbättra din webbplats säkerhet för att förhindra framtida intrång. Det lönar sig inte att vara snål eller apatisk när det gäller webbplatssäkerhet.

1. Säkerhetskopiera din webbplats regelbundet

Om du inte redan gör regelbundna säkerhetskopior av din webbplats, så är idag dagen att börja.

WordPress levereras inte med en inbyggd säkerhetskopieringslösning. Det finns dock flera utmärkta WordPress-säkerhetskopieringsplugins som låter dig automatiskt säkerhetskopiera och återställa din WordPress-webbplats.

Duplicator är ett av de bästa WordPress-backup-plugins. Det låter dig ställa in automatiska säkerhetskopieringsscheman och hjälper dig att återställa din WordPress-webbplats om något dåligt händer.

Det finns också en gratis version av Duplicator som du kan använda för att skapa manuella säkerhetskopior.

För steg-för-steg-instruktioner, se vår guide om hur du säkerhetskopierar din WordPress-webbplats med Duplicator.

2. Installera ett säkerhetsplugin

Du kan inte övervaka allt som händer på din webbplats när du är upptagen med att arbeta med din verksamhet. Därför rekommenderar vi att du använder ett säkerhetsplugin som Sucuri.

Vi rekommenderar Sucuri eftersom de är bra på vad de gör. Stora publikationer som CNN, USA Today, PC World, TechCrunch, The Next Web och andra håller med. Dessutom förlitar vi oss på det själva för att hålla WPBeginner säker.

3. Gör WordPress-inloggningen säkrare

Det är också viktigt att du gör din WordPress-inloggning säkrare. Det bästa sättet att börja är att tvinga fram användning av starka lösenord när användare skapar ett konto på din webbplats. Vi rekommenderar också att du börjar använda ett verktyg för lösenordshantering som 1Password.

Nästa sak du bör göra är att lägga till tvåfaktorsautentisering. Detta skyddar din webbplats mot stulna lösenord och brute force-attacker. Det innebär att även om en hackare känner till ditt användarnamn och lösenord, kommer de fortfarande inte att kunna logga in på din webbplats.

Slutligen bör du begränsa inloggningsförsök i WordPress. WordPress tillåter användare att ange lösenord så många gånger de vill. Att låsa ute en användare efter fem misslyckade inloggningsförsök kommer att avsevärt minska en hackares chans att lista ut dina inloggningsuppgifter.

4. Skydda ditt WordPress-administratörsområde

Att skydda adminområdet från obehörig åtkomst gör att du kan blockera många vanliga säkerhetshot. Vi har en lång lista med tips om hur du kan hålla WordPress-admin säker.

Du kan till exempel lösenordsskydda wp-admin-katalogen. Detta lägger till ytterligare ett skyddslager till den viktigaste ingångspunkten till din webbplats.

Du kan också begränsa åtkomsten till administratörsområdet till de IP-adresser som ditt team använder. Detta är ett annat sätt att låsa ute hackare som upptäcker ditt användarnamn och lösenord.

5. Inaktivera tema- och pluginredigerare

Visste du att WordPress kommer med en inbyggd redigerare för teman och plugins? Denna textredigerare låter dig redigera dina tema- och pluginfiler direkt från WordPress-instrumentpanelen.

Även om detta är hjälpsamt, kan det leda till potentiella säkerhetsproblem. Till exempel, om en hackare bryter sig in i ditt WordPress-administratörsområde, kan de använda den inbyggda redigeraren för att få tillgång till all din WordPress-data.

Därefter kommer de att kunna distribuera skadlig kod eller starta DDoS-attacker från din WordPress-webbplats.

För att förbättra WordPress-säkerheten rekommenderar vi att ta bort de inbyggda filredigerarna helt.

6. Inaktivera PHP-körning i vissa WordPress-mappar

Som standard kan PHP-skript köras i vilken mapp som helst på din webbplats. Du kan göra din webbplats säkrare genom att inaktivera PHP-körning i mappar som inte behöver det.

Till exempel behöver WordPress aldrig köra kod som lagras i din uploads-mapp. Om du inaktiverar PHP-körning för den mappen kan en hackare inte köra en bakdörr även om de lyckas ladda upp en sådan där.

7. Håll din webbplats uppdaterad

Varje ny version av WordPress är säkrare än den föregående. När en säkerhetsbrist rapporteras arbetar WordPress-kärnteamet flitigt med att släppa en uppdatering som åtgärdar problemet.

Detta innebär att om du inte håller WordPress uppdaterat, så använder du programvara med kända säkerhetsbrister. Hackare kan söka efter webbplatser som kör den äldre versionen och använda sårbarheten för att få åtkomst.

Det är därför du alltid bör använda den senaste versionen av WordPress.

Håll inte bara WordPress uppdaterat. Du måste se till att du även håller dina WordPress plugins och teman aktuella.

Vi hoppas att den här handledningen hjälpte dig att lära dig hur du hittar och åtgärdar en bakdörr på en hackad WordPress-webbplats. Du kanske också vill lära dig hur du flyttar WordPress från HTTP till HTTPS, eller kolla in vår lista över WordPress-fel och hur du åtgärdar dem.

Om du gillade den här artikeln, prenumerera då på vår YouTube-kanal för WordPress-videoguider. Du kan också hitta oss på Twitter och Facebook.

Jiří Vaněk

Det är också god praxis att kontakta webbserverleverantören. De har ofta sofistikerade verktyg för upptäckt av skadlig kod och kan skanna hela webben och skicka en dump av infekterade filer. Detta är vad jag eventuellt skulle rekommendera att göra när ett problem med webbplatshackning visar sig vara sant. En leverantör kan hjälpa mycket med detta om de har bra kundsupport.

Dayo Olobayo

Detta är ett fantastiskt tips, särskilt för användare som kanske inte känner sig trygga med att hantera tekniska aspekter av att rensa en hackad webbplats. För dem som är bekväma med kod kan dock artikelns metoder vara ett bra första steg innan de kontaktar leverantören.

Jiří Vaněk

Absolut, Dayo Olobayo. Du har rätt i att instruktionerna i artikeln är utmärkta och definitivt värda att implementera omedelbart. Jag nämnde det mer som ett ytterligare alternativ, och jag ska ge dig ett exempel. Jag har en webbplats hos en leverantör som använder Trend Micro-programvara och artificiell intelligens för att hitta infekterade filer. När jag bad om deras hjälp hittade de infekterade filer som jag inte kunde hitta ens med olika säkerhetsplugins. Programvaran de använder är mycket dyr men också mycket sofistikerad. Därför är det ibland en bra idé att arbeta samtidigt med alla punkter i artikeln och med leverantören som, om de har en sådan lösning, verkligen kan påskynda hela processen att rengöra webbplatsen.

Paul Booker

Om du har versionshantering installerat på din webbserver –– är det möjligt att mycket snabbt avgöra om några av dina filer har ändrats, eller om ytterligare filer har lagts till, genom att köra ett enkelt kommando i din skalterminal.

Om du använder Git för versionshantering behöver du bara skriva "git status" i din terminal för att ta reda på vad som har hackats. Du kan sedan ta bort alla ändringar med ett kommando "git checkout -- .".

Om du inte har versionshantering kan du i princip bara skriva ett enkelt kommando "lista alla filer som modifierats de senaste 7 dagarna" vilket skulle vara "find ./ -type f -mtime -7" och återigen kan du ta reda på vad som har hackats. Du kan sedan manuellt ta bort ändringarna.

WPBeginner Support

Även om det är möjligt är det inte en nybörjarvänlig metod, så vi rekommenderar den inte för de flesta användare.

Admin

Vivek Tripathi

Hej Sir, på de flesta av våra webbplatser har skadlig kod injicerats, men jag har inte hittat den någonstans i databasen. På alla mina webbplatser genererades automatiskt skadliga sidor som visades på Google, och dessa sidor syntes inte i min WordPress-instrumentpanel eller i inläggssektionerna.

Vänligen hjälp mig att hitta koden och bli säker från denna hackning. Jag har förlorat mycket trafik från min WordPress-webbplats.

Vänligen hjälp mig!

WPBeginner Support

Hej Vivek,

Se vår artikel om hur du åtgärdar en hackad WordPress-webbplats.

Admin

Abraham

Det här är verkligen det BÄSTA inlägget som finns om att "avhacka" din webbplats, jag vet inte om det fungerade helt med min webbplats men jag hoppas verkligen det.

Tack så jättemycket!

Azwan Abdullah

Hej! Jag behöver lite åsikter. Jag har aktiverat öppen registrering och satt standardrollen till prenumerant. Enligt min förståelse kan denna roll bara ha läsförmåga. Det betyder att de bara kan läsa inlägg på min blogg och kommentarer. Har jag rätt?

Syftet med detta är att jag vill tillåta endast registrerade personer att kommentera. Ironiskt nog använder jag en live-trafikloggare som kan spåra förfrågningar till eller från min webbplats. Jag märkte att den registrerade användaren använder en anonym IP från TOR-nätverket. De verkar registrera sig genom att komma åt registreringssidan direkt, inte på vanligt sätt.

Är det därför vanligtvis säkert att låta dem vara? Har de (prenumeranter) möjlighet att ladda upp något till uppladdningar eller någon mapp på systemet? Eftersom de också kan ha begränsad åtkomst till adminpanelen, kan se wp-versionen, är det avsevärt säkert?

Jag hoppas att någon och WPBeginner-personal kan svara på detta. Tack på förhand.

WPBeginner Support

Hej Azwan,

Du måste skydda din webbplats från spam-användarregistreringar.

Admin

Pradeep Gauda

Hej,

Jag upptäckte att min WordPress-webbplats titel hade ändrats av någon hackargrupp som de nämnde. Så jag kontrollerade mina säkerhetsplugins Wordfence, körde en genomsökning men hittade inget. Hur kan de fortsätta påverka sidtiteln och vad ska jag göra åt det?

Colin

Hej

Sucuri & WP Clone använder mappen Uppladdningar, så vad ska vi göra där?

Även Exploit Scanner kommer upp med massor av filer som den inte känner igen och pluginet är uppdaterat. Kanske algoritmen inte är uppdaterad med den senaste versionen av WordPress så jag tog bort den.

Sucuri har inte hittat några problem men det är gratisversionen, Wordfence har inte heller hittat några fel så jag litar inte på Exploit Scanner för tillfället.

Colin

Jo

Tack för en mycket informativ och hjälpsam artikel. Jag kunde äntligen förstå vad som hände med min webbplats (tusentals skadliga index.php-filer).

Jag slapp betala ett utpressningspris till Sitelock för att reparera min webbplats, genom att helt enkelt installera en (ren) säkerhetskopia.

Och nu ska jag se till att installera hundratals antivirusplugins. Hade inte insett att min webbhotell bluehost inte inkluderade någon grundläggande säkerhetsnivå.

Mehreen

Hej,

Jag förstår att den här artikeln är ganska gammal nu, men jag kommer att kommentera och försöka om jag får svar.

Min webbplats blev nyligen komprometterad och efter att ha använt gratis Sucuri bytte jag till Wordfence. Det senare hjälpte mig att spåra alla mina filer som innehöll skadlig kod. Ingen särskild anledning att inte använda Sucuri, jag provade bara olika alternativ.

Vad är dina åsikter om Wordfence vs Sucuri? Betalda versioner.

Tack.

WPBeginner Support

Hej Mehreen,

Båda erbjuder bra säkerhet. Vi rekommenderar Sucuri eftersom de erbjuder en molnbaserad brandvägg för webbapplikationer, som inte bara skyddar din webbplats utan också förbättrar prestandan. Wordfence erbjuder en brandvägg på applikationsnivå som körs på din server. Se vår artikel om bästa brandväggspluginer för WordPress för mer information.

Admin

Mohammed Jaid Ansari

Hej

När jag skriver in min webbadress öppnas den och efter en stund omdirigeras den till en annan webbplats. Och i mobilen när jag skriver in min webbadress direkt omdirigeras den till Google Play Store. Och Google visar också att den här webbplatsen kan vara hackad. Hur kan jag lösa det här problemet?

WPBeginner Support

Hej,

Se vår guide om hur du åtgärdar en hackad WordPress-webbplats.

Admin

Christine

Jag kan inte komma in på min Wordpress-webbplats. Jag pratade med serverns tekniska support och de sa att problemet inte ligger hos dem, och de misstänker att webbplatsen har blivit komprometterad av skadlig kod. Jag kan dock inte logga in på webbplatsen för att kontrollera något. Några råd?

WPBeginner Support

Hej Christine,

Har du provat att återställa lösenordet? Se även vår guide om vad du ska göra när du är utestängd från administratörsområdet.

Admin

greekouzina

Hej alla,

min webbplats blev hackad och jag hittade många .php-filer som kebin.php, kevin.php med eval och base64-kod inuti.

Det värsta är att min webbplats blev svartlistad och även de externa referenserna till länken är så många!

Jag märkte cirka 5 utländska IP-adresser som tittar på dessa referensfiler!

Vad kan jag göra för att skära av dessa referenser?

Jag har Sucuri gratisversion eftersom min blogg är en amatörblogg och jag har inga pengar att spendera.

TIA

WPBeginner Support

Att rensa en infekterad webbplats kan vara lite svårt för de flesta nybörjare. Du kan prova de steg som nämns i vår guide om att fixa din hackade WordPress-webbplats.

Admin

Sandy

någon hackar mitt adminpanel om och om igen. Jag återställde men fortfarande hackar han min adminpanel. Jag vet inte hur jag ska lösa det. Vänligen kontakta mig för en lösning.

Leo Dimilo

Har precis avslutat med att städa upp en klients webbplats. En av de saker som den här artikeln inte tar upp är det faktum att du kan behöva gå upp en nivå i din servers mapp för att hitta bakdörren. Med andra ord, du kan radera allt i din /html-fil på din server och starta om med en ny installation och fortfarande ha en bakdörr kvar eftersom den ligger i en annan mapp på din server en nivå upp....

Saad Amir

Kära,

Min webbplats har blivit hackad av någon. Hackade bara mina inlägg, när jag klickar på ett inlägg för förhandsgranskning öppnas det inte, öppnas som en tom sida.

Snälla hjälp mig, vad är huvudproblemet och hur kan jag lösa det

WPBeginner Support

Försök att byta till ett standard WordPress-tema som twenty sixteen och inaktivera alla dina WordPress-plugins. Försök att förhandsgranska ett inlägg, om det öppnas bra, då är det ditt tema eller ett av dina plugins på din webbplats som orsakar problemet. Om problemet kvarstår, följ sedan stegen som beskrivs ovan.

Admin

Joy Healey

Hej,

Det här låter verkligen användbart, men jag kämpar (på deras webbplats) för att hitta alternativet du nämner:

"De kommer att övervaka din webbplats och städa upp den om du någonsin blir hackad. Det blir ungefär 3 dollar per månad per webbplats om du väljer 5-webbplatsplanen."

Kan du peka mig i rätt riktning, tack – med din affiliatelänk, förstås?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Tack för en hjälpsam artikel, Joy

Joy Healey

Jag svarar på min egen fråga ovan.... Jag kollade med Sucuri och tyvärr finns 5-webbplatsplanen som nämns i det här inlägget inte längre.

Robin Jennings

Bra artikel - Sucuri är ett fantastiskt program. Det är inte det billigaste alternativet men de upptäcker problem inom timmar och en lösning strax därefter.

Jag har hittat några utnyttjanden på klienters webbplatser i public_html/images-filen på sistone.

Thomas

Hej där,

för killar som är bekanta med ssh: vad jag gör om det finns hackproblem är att ha säkerhetskopior redo för mina kompletta webbplatser och bara jämföra den kompletta säkerhetskopian med det nuvarande tillståndet för det live projektet.

Fortfarande kan de korrupta filerna ligga och 'sova' där i veckor eller månader, så det är inte 100% säkert att man hittar alla hackade filer, men det är ofta en bra indikator på var man ska leta. På så sätt märkte jag 3 nya filer i ett projekt med avada(tema) som inte uppdaterats på länge, inuti revolution slider-pluginet.

Bara mina 2 cent :). Ha en trevlig dag,

Thomas

Jon Schear

Du kan använda Sucuri-skannern gratis, men den är mycket komplex med de resultat du får.

Rodney Wild

Hittade en annan signatur: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

om du hittar ovanstående uttalande, ta bort från "om" ända till slutet av raden och det kommer att fixa den filen. Jag hittade detta i nästan alla filer, så du måste använda ett globalt sök- och ersättningsprogram. Jag använder FNR.EXE men det finns andra. Detta kommer också att infektera flera webbplatser i samma träd.

Kushal Jayswal

Någon som märkt någon attack nyligen innan en svaghet på stora servrar. Jag använder Hostgator hostingtjänster. Mina webbplatser var nere en dag. En av mina vänner använder Bluehost och hans webbplatser var nere i 4-5 dagar.

Jag kunde inte hitta nyheter om detta på Google.

Har någon märkt det?

Michael

Bra inlägg, fortfarande relevant. Jag fick skadlig kod häromdagen och laddade ner min webbplats till min dator. Jag sorterade filerna efter "senast ändrad" vilket visade mig de sidor som hade komprometterats.

Jag jämförde dessa filer med säkerhetskopior och kunde spåra skadlig kod!

Azman

Bra inlägg, jag körde nyligen en exploit-skanner och den hittade många skadliga eller misstänkta koder på min webbplats som eval och base64_decode. Vad ska jag göra i det här fallet, behöver jag ställa in hela min databas från början. Jag kan göra det eftersom min webbplats inte är full av innehåll.

Men jag är inte särskilt bekant med php, så hjälp mig.

WPBeginner Support

Exploit scanner talar om för dig var den hittade den skadliga koden. Om den finns i en tema- eller pluginfil kan du helt enkelt ta bort dessa tema- och pluginfiler. Därefter kan du ladda ner och ladda upp nya kopior av dessa filer till din webbplats. Om den finns i databasen och du kan börja om, gör det. Annars finns det sätt att rensa koden från databasen också.

Admin

Dionisis Karampinis

Mycket trevlig artikel, tack så mycket! Jag har använt Exploit Scanner och för närvarande har jag BPS Security

Matthew Baya

Bra artikel. Jag har märkt på infekterade WP-sajter att de konsekvent verkar lägga en fil som heter https.php i mappen wp-includes. Jag upptäckte också på min delade hosting-server att de hoppar från ett infekterat konto till ett annat för att hitta andra läsbara wp-config.php-filer i andra WP-installationer och använder databasinformationen där för att skapa administratörskonton på andra WP-installationer. Därför skulle jag vilja lägga till att alla som har blivit hackade bör ändra sina databasuppgifter och även låsa ner wp-config.php så mycket som möjligt, helst begränsa det så att endast webbserveranvändaren (och ägaren) kan komma åt det.

Jag har använt Wordfence för att rensa infekterade webbplatser och har varit mycket nöjd med det, men nyligen upptäckte jag att det inte längre uppmärksammar filen /wo-includes/https.php som jag nämnde tidigare. Jag har kontaktat dem om detta eftersom jag vet att det tidigare uppmärksammade dessa.

Nora McDougall-Collins

Vid en nyligen inträffad infektion var jag tvungen att hantera att alla index.php-filer blev infekterade.

qammar

Mycket hjälpsam och informativ artikel.

en av mina klienters webbplatser/bloggar infekterades med skadlig kod och rapporterades som ‘attached page’ av Google. Först försökte jag använda Sucuri SiteCheck-verktyget för att identifiera de infekterade filerna/skadlig kod, men de visade bara detta resultat av skanningen

webbplats: blog.myclientwebsite.com/

status: Webbplats svartlistad, skadlig kod ej identifierad

webbförtroende: Webbplats svartlistad.

Detta hjälper inte, eftersom vi redan vet att webbplatsen är svartlistad och sedan skannade jag all data på domänen och hittade följande två filer infekterade

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Jag publicerar detta för att andra ska leta efter dessa filer om deras webbplats är infekterad och rapporterad som en attack-sida.

Skål,

qammar feroz

Redaktionell personal

Den kostnadsfria Sucuri-skannern utför inte serverbaserad skanning. Om du faktiskt betalar för Sucuri, skyddar den dig inte bara, utan de kommer också att städa upp åt dig om något händer.

Admin

Nora McDougall-Collins

Tack för den utmärkta artikeln! Jag har skickat den vidare till mina webbutvecklingsstudenter via Facebook!

Dessutom hackades en av mina studenters webbplatser och stängdes ner av webbhotellet för andra gången. Det verkar som att han inte hade gjort sina databassäkerhetskopior. Så, det verkar som att vi måste kopiera och klistra in hans inlägg direkt i instrumentpanelen från databasdumpen. Vad kul!

Nora McDougall-Collins

Förlåt för den ofullständiga informationen – han hade INTE gjort databas-säkerhetskopior. Så vi måste dumpa databasen och kopiera och klistra in i den nya installationen.

Patricio Proaño

Utmärkt! Tack för informationen, mycket användbart!!

Pat Fortino

Du behöver inte betala securi någonting för att skanna din webbplats. Du kan skanna så många webbplatser du vill gratis. Den skanningen kommer att tala om var hacken finns.

Redaktionell personal

Inte helt korrekt. Ja, de har en gratis skanner, men den kontrollerar bara om hackningarna har en påverkan på front-end. Till exempel kommer den att säga att du har skadlig kod injicerad i din front-end, men den kommer INTE att berätta var bakdörren gömmer sig och så vidare. Det finns tillfällen då du kanske rensar upp hackningsresultaten, men bakdörren finns kvar även efter rensningen. Sedan, när den kommer tillbaka, undrar du varför.

Admin

Andrew

Fin guide. Har du tittat på Wordfence (http://www.wordfence.com/)? Jag har rekommenderat det till många kunder och de lovordar det.

Hälsningar,

Andrew

Redaktionell personal

Behövde aldrig prova det. Sucuri rekommenderas starkt av många stora varumärken. Efter att ha använt dem ett tag kan vi säga att de är mycket bra.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

det här var EXAKT vad jag behövde!! Jag har försökt lista ut hur en hackare hela tiden kom in på en av webbplatserna jag underhåller… det var bara den här enda webbplatsen, ingen av mina andra webbplatser blev hackade. Jag hittade det med din hjälp. Det gömde sig i ett Pinterest-plugin.

tack igen