A fost site-ul dvs. WordPress spart?

Hackerii vor instala adesea o ușă din spate pentru a se asigura că pot reveni chiar și după ce vă securizați site-ul web. Dacă nu puteți elimina acea ușă din spate, nu îi puteți opri.

În acest articol, vă vom arăta cum să găsiți un backdoor într-un site WordPress compromis și cum să îl remediați.

Cum să afli dacă site-ul tău web a fost spart

Dacă rulezi un site web WordPress, atunci trebuie să iei securitatea în serios. Asta pentru că site-urile web sunt atacate în medie de 44 de ori pe zi.

Puteți învăța cele mai bune practici pentru a vă menține site-ul în siguranță în ghidul nostru complet de securitate WordPress.

Dar ce se întâmplă dacă site-ul dvs. a fost deja spart?

Unele semne că site-ul dvs. WordPress a fost spart includ o scădere a traficului sau a performanței site-ului, linkuri proaste sau fișiere necunoscute adăugate, o pagină de pornire defăimată, incapacitatea de a vă autentifica, conturi de utilizator noi suspecte și multe altele.

Curățarea unui site web spart poate fi incredibil de dureroasă și dificilă. Te ghidăm pas cu pas în ghidul nostru pentru începători despre cum să-ți repari site-ul WordPress spart. De asemenea, ar trebui să te asiguri că scanzi site-ul pentru orice malware pe care l-au lăsat hackerii.

Și nu uitați să închideți ușa din spate.

Un hacker inteligent știe că, în cele din urmă, vă veți curăța site-ul. Primul lucru pe care l-ar putea face este să instaleze o ușă din spate, astfel încât să poată intra din nou după ce securizați ușa din față a site-ului dvs. WordPress.

Ce este un backdoor?

O ușă din spate (backdoor) este un cod adăugat unui site web care permite unui hacker să acceseze serverul, rămânând nedetectat și ocolind autentificarea normală. Permite unui hacker să recâștige accesul chiar și după ce ați găsit și eliminat pluginul exploatat sau vulnerabilitatea site-ului dvs.

Ușile din spate sunt următorul pas al unui hack după ce utilizatorul a pătruns. Poți afla cum ar fi putut face asta în ghidul nostru despre cum site-urile WordPress sunt sparte și cum să le previi.

Ușile din spate supraviețuiesc adesea actualizărilor WordPress. Asta înseamnă că site-ul tău va rămâne vulnerabil până când vei găsi și vei repara fiecare ușă din spate.

Cum funcționează ușile din spate?

Unele uși din spate sunt pur și simplu nume de utilizator de administrator ascunse. Ele permit hackerului să se autentifice normal, tastând un nume de utilizator și o parolă. Deoarece numele de utilizator este ascuns, nici măcar nu sunteți conștient că altcineva are acces la site-ul dvs. web.

Ușile din spate mai complexe pot permite hackerului să execute cod PHP. Aceștia trimit manual codul pe site-ul dvs. web folosind browserul lor web.

Altele au o interfață de utilizator completă care le permite să trimită e-mailuri ca serverul tău de găzduire WordPress, să execute interogări în baza de date SQL și multe altele.

Unii hackeri vor lăsa mai mult de un fișier backdoor. După ce încarcă unul, vor adăuga altul pentru a-și asigura accesul.

Unde sunt ascunse ușile din spate?

În fiecare caz pe care l-am găsit, ușa din spate era deghizată să arate ca un fișier WordPress. Codul pentru ușile din spate pe un site WordPress este cel mai frecvent stocat în următoarele locații:

- O temă WordPress, dar probabil nu cea pe care o folosești în prezent. Codul dintr-o temă nu este suprascris atunci când actualizezi WordPress, deci este un loc bun pentru a pune o ușă din spate. De aceea recomandăm ștergerea tuturor temelor inactive.

- Pluginurile WordPress sunt un alt loc bun pentru a ascunde o ușă din spate. La fel ca temele, acestea nu sunt suprascrise de actualizările WordPress, iar mulți utilizatori sunt reticenți în a actualiza pluginurile.

- Directorul uploads poate conține sute sau mii de fișiere media, deci este un alt loc bun pentru a ascunde un backdoor. Bloggerii aproape niciodată nu îi verifică conținutul, deoarece doar încarcă o imagine și apoi o folosesc într-o postare.

- Fișierul wp-config.php conține informații sensibile utilizate pentru configurarea WordPress. Este unul dintre cele mai vizate fișiere de către hackeri.

- Directorul wp-includes conține fișiere PHP necesare pentru ca WordPress să funcționeze corect. Este un alt loc unde găsim uși din spate, deoarece majoritatea proprietarilor de site-uri web nu verifică ce conține directorul.

Exemple de uși din spate pe care le-am găsit

Iată câteva exemple de unde hackerii au încărcat backdoors. Într-un site pe care l-am curățat, backdoor-ul se afla în folderul wp-includes. Fișierul se numea wp-user.php, care pare suficient de inofensiv, dar acest fișier nu există de fapt într-o instalare WordPress normală.

Într-un alt caz, am găsit un fișier PHP numit hello.php în folderul de încărcări. Era deghizat ca pluginul Hello Dolly. Ceea ce este ciudat este că hackerul l-a pus în folderul de încărcări în loc de folderul de pluginuri.

Am găsit, de asemenea, uși din spate care nu folosesc extensia de fișier .php. Un exemplu a fost un fișier numit wp-content.old.tmp, și am găsit, de asemenea, uși din spate în fișiere cu extensia .zip.

După cum puteți vedea, hackerii pot adopta abordări foarte creative atunci când ascund o ușă din spate.

În majoritatea cazurilor, fișierele au fost codificate cu cod Base64 care poate efectua tot felul de operațiuni. De exemplu, pot adăuga linkuri spam, pagini suplimentare, redirecționa site-ul principal către pagini spam și multe altele.

Acestea fiind spuse, să vedem cum să găsești o ușă din spate într-un site WordPress compromis și cum să o remediezi.

Cum să găsiți o ușă din spate într-un site WordPress compromis și să o remediați

Acum știi ce este o ușă din spate și unde ar putea fi ascunsă. Partea dificilă este să o găsești! După aceea, curățarea ei este la fel de ușoară ca ștergerea fișierului sau a codului.

1. Scanați după coduri potențial malițioase

Cel mai simplu mod de a-ți scana site-ul pentru uși din spate și vulnerabilități este cu un plugin de scanare malware pentru WordPress. Recomandăm Sucuri deoarece ne-a ajutat să blocăm 450.000 de atacuri WordPress în 3 luni, inclusiv 29.690 de atacuri legate de uși din spate.

Ei oferă un plugin gratuit de scanare Sucuri pentru WordPress care vă permite să scanați site-ul web pentru amenințări comune și să vă întăriți securitatea WordPress. Versiunea plătită include un scaner pe partea serverului care rulează o dată pe zi și caută backdoors și alte probleme de securitate.

O alternativă excelentă la Sucuri este MalCare, care are o funcție automată de eliminare a malware-ului. Aceasta va elimina toate fișierele malware, inclusiv backdoor-urile, de pe site-ul dvs.

Află mai multe în ghidul nostru despre cum să scanezi site-ul tău WordPress pentru cod potențial malițios.

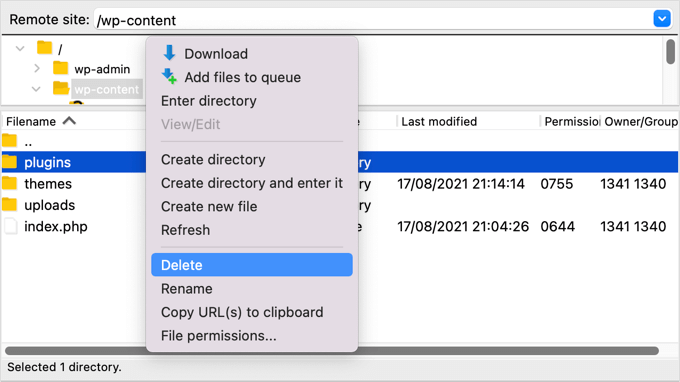

2. Ștergeți folderul de plugin-uri

Căutarea prin folderele plugin-urilor tale pentru fișiere și cod suspect este consumatoare de timp. Și pentru că hackerii sunt atât de vicleni, nu există nicio garanție că vei găsi un backdoor.

Cel mai bun lucru pe care îl poți face este să ștergi directorul plugin-urilor, apoi să-ți reinstalezi plugin-urile de la zero. Aceasta este singura modalitate de a ști cu siguranță că nu există uși din spate în plugin-urile tale.

Puteți accesa directorul plugin-urilor dvs. folosind un client FTP sau managerul de fișiere al găzduirii dvs. WordPress. Dacă nu ați mai folosit FTP, atunci poate doriți să consultați ghidul nostru despre cum să folosiți FTP pentru a încărca fișiere pe WordPress.

Va trebui să utilizați software-ul pentru a naviga la folderul wp-content al site-ului dvs. web. Odată ajuns acolo, ar trebui să faceți clic dreapta pe folderul plugins și să selectați „Ștergere”.

3. Ștergeți folderul temelor dvs.

În același mod, în loc să petreceți timp căutând o ușă din spate printre fișierele temei dvs., este mai bine să le ștergeți pur și simplu.

După ce ștergeți folderul plugin, pur și simplu selectați folderul themes și ștergeți-l în același mod.

Nu știi dacă a existat o ușă din spate în acel folder, dar dacă a existat, acum a dispărut. Tocmai ai economisit timp și ai eliminat un punct suplimentar de atac.

Acum puteți reinstala orice teme de care aveți nevoie.

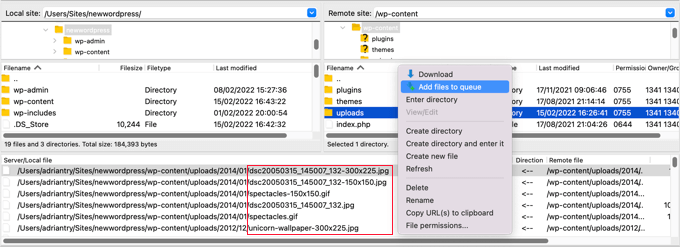

4. Căutați fișiere PHP în folderul de încărcări

Apoi, ar trebui să aruncați o privire prin folderul uploads și să vă asigurați că nu există fișiere PHP în interior.

Nu există niciun motiv bun pentru ca un fișier PHP să se afle în acest folder, deoarece este conceput pentru a stoca fișiere media, cum ar fi imaginile. Dacă găsiți un fișier PHP acolo, acesta ar trebui șters.

La fel ca folderele plugins și themes, veți găsi folderul uploads în folderul wp-content . În interiorul folderului veți găsi mai multe foldere pentru fiecare an și lună în care ați încărcat fișiere. Va trebui să verificați fiecare folder pentru fișiere PHP.

Unii clienți FTP oferă instrumente care caută recursiv în folder. De exemplu, dacă utilizați FileZilla, puteți face clic dreapta pe folder și selectați „Adăugați fișiere în coadă”. Orice fișiere găsite în subdirectoarele folderului vor fi adăugate în coada din panoul de jos.

Acum puteți derula lista căutând fișiere cu extensia .php.

Alternativ, utilizatorii avansați care sunt familiarizați cu SSH pot scrie următoarea comandă:

find uploads -name "*.php" -print

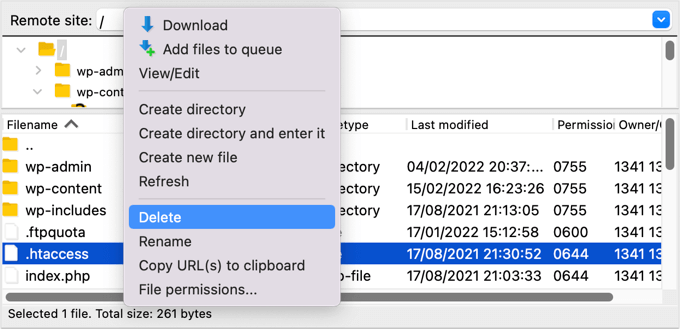

5. Ștergeți fișierul .htaccess

Some hackers may add redirect codes to your .htaccess file that will send your visitors to a different website.

Folosind un client FTP sau un manager de fișiere, pur și simplu ștergeți fișierul din directorul rădăcină al site-ului dvs. web, iar acesta va fi recreat automat.

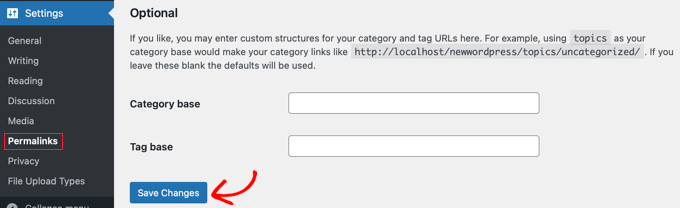

Dacă din anumite motive nu este recreat, atunci ar trebui să accesați Setări » Permalinks în panoul de administrare WordPress. Apăsarea butonului „Salvează modificările” va salva un nou fișier .htaccess.

6. Verifică fișierul wp-config.php

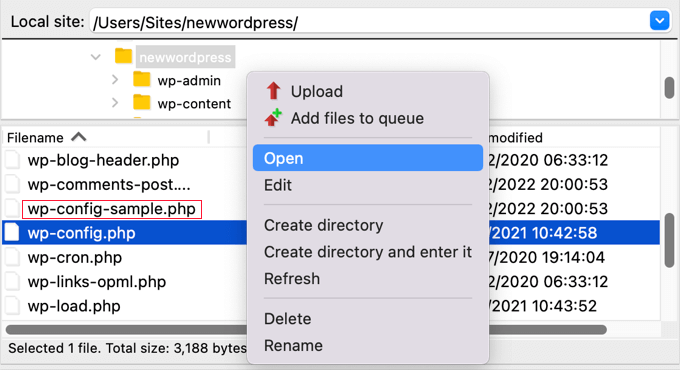

Fișierul wp-config.php este un fișier de bază WordPress care conține informații care permit WordPress să comunice cu baza de date, cheile de securitate pentru instalarea dvs. WordPress și opțiunile pentru dezvoltatori.

Fișierul se găsește în folderul rădăcină al site-ului dvs. web. Puteți vizualiza conținutul fișierului selectând opțiunile Deschidere sau Editare în clientul dvs. FTP.

Acum ar trebui să verificați cu atenție conținutul fișierului pentru a vedea dacă există ceva care pare deplasat. Ar putea fi util să comparați fișierul cu fișierul implicit wp-config-sample.php, care se află în același folder.

Ar trebui să ștergeți orice cod despre care sunteți sigur că nu aparține.

7. Restaurarea unei copii de rezervă a site-ului web

Dacă ai făcut backup-uri regulate ale site-ului tău web și încă ești îngrijorat că site-ul tău nu este complet curat, atunci restaurarea unui backup este o soluție bună.

Va trebui să ștergeți complet site-ul dvs. și apoi să restaurați o copie de rezervă efectuată înainte ca site-ul dvs. să fie spart. Aceasta nu este o opțiune pentru toată lumea, dar vă va lăsa 100% încrezători că site-ul dvs. este sigur.

Pentru mai multe informații, consultați ghidul nostru pentru începători despre cum să restaurați WordPress dintr-o copie de rezervă.

Cum să preveniți atacurile în viitor?

Acum că ți-ai curățat site-ul web, este timpul să îmbunătățești securitatea site-ului tău pentru a preveni atacurile viitoare. Nu merită să fii zgârcit sau apatic când vine vorba de securitatea site-ului web.

1. Faceți backup regulat site-ului dvs.

Dacă nu faci deja backup-uri regulate ale site-ului tău, atunci astăzi este ziua în care să începi.

WordPress nu vine cu o soluție de backup încorporată. Cu toate acestea, există mai multe pluginuri de backup WordPress excelente care vă permit să faceți backup și să restaurați automat site-ul dvs. WordPress.

Duplicator este unul dintre cele mai bune plugin-uri de backup WordPress. Îți permite să configurezi programări automate de backup și te va ajuta să-ți restaurezi site-ul WordPress dacă se întâmplă ceva rău.

Există și o versiune gratuită a Duplicator pe care o puteți folosi pentru a crea backup-uri manuale.

Pentru instrucțiuni pas cu pas, consultați ghidul nostru despre cum să vă faceți backup la site-ul WordPress cu Duplicator.

2. Instalați un plugin de securitate

Nu poți monitoriza tot ce se întâmplă pe site-ul tău când ești ocupat cu afacerea ta. De aceea, îți recomandăm să folosești un plugin de securitate precum Sucuri.

We recommend Sucuri because they’re good at what they do. Major publications like CNN, USA Today, PC World, TechCrunch, The Next Web, and others agree. Plus, we rely on it ourselves to keep WPBeginner secure.

3. Faceți autentificarea WordPress mai sigură

Este, de asemenea, important să faci autentificarea ta WordPress mai sigură. Cel mai bun mod de a începe este să impui utilizarea parolelor puternice atunci când utilizatorii creează un cont pe site-ul tău. De asemenea, îți recomandăm să începi să folosești un utilitar de gestionare a parolelor precum 1Password.

Următorul pas pe care ar trebui să-l faci este să adăugați autentificarea cu doi factori. Aceasta va proteja site-ul dvs. împotriva parolelor furate și a atacurilor de tip brute force. Aceasta înseamnă că, chiar dacă un hacker vă cunoaște numele de utilizator și parola, tot nu va putea să se conecteze la site-ul dvs.

În final, ar trebui să limitați încercările de conectare în WordPress. WordPress permite utilizatorilor să introducă parole de câte ori doresc. Blocarea unui utilizator după cinci încercări eșuate de conectare va reduce semnificativ șansele unui hacker de a ghici detaliile dvs. de conectare.

4. Protejați-vă zona de administrare WordPress

Protejarea zonei de administrare împotriva accesului neautorizat vă permite să blocați multe amenințări comune de securitate. Avem o listă lungă de sfaturi pe cum puteți menține zona de administrare WordPress sigură.

De exemplu, puteți proteja cu parolă directorul wp-admin. Acest lucru adaugă un alt strat de protecție la cel mai important punct de intrare pe site-ul dvs.

De asemenea, poți limita accesul la zona de administrare la adresele IP utilizate de echipa ta. Aceasta este o altă modalitate de a bloca hackerii care îți descoperă numele de utilizator și parola.

5. Dezactivați editorii de teme și plugin-uri

Știai că WordPress vine cu un editor de teme și plugin-uri încorporat? Acest editor de text simplu îți permite să editezi fișierele temei și ale plugin-urilor direct din tabloul de bord WordPress.

Deși acest lucru este util, poate duce la potențiale probleme de securitate. De exemplu, dacă un hacker pătrunde în zona de administrare WordPress, atunci poate folosi editorul încorporat pentru a obține acces la toate datele dvs. WordPress.

După aceea, vor fi capabili să distribuie malware sau să lanseze atacuri DDoS de pe site-ul dvs. WordPress.

Pentru a îmbunătăți securitatea WordPress, recomandăm eliminarea completă a editorilor de fișiere încorporați.

6. Dezactivarea execuției PHP în anumite foldere WordPress

Implicit, scripturile PHP pot fi rulate în orice folder de pe site-ul dvs. web. Puteți face site-ul dvs. web mai sigur prin dezactivarea execuției PHP în folderele care nu au nevoie de ea.

De exemplu, WordPress nu are nevoie niciodată să ruleze cod stocat în folderul dvs. uploads. Dacă dezactivați execuția PHP pentru acel folder, atunci un hacker nu va putea rula un backdoor chiar dacă a reușit să încarce unul acolo.

7. Păstrați-vă site-ul web actualizat

Fiecare versiune nouă de WordPress este mai sigură decât cea anterioară. Ori de câte ori este raportată o vulnerabilitate de securitate, echipa de bază WordPress lucrează diligent pentru a lansa o actualizare care rezolvă problema.

Acest lucru înseamnă că, dacă nu mențineți WordPress actualizat, atunci folosiți software cu vulnerabilități de securitate cunoscute. Hackerii pot căuta site-uri care rulează versiunea mai veche și pot folosi vulnerabilitatea pentru a obține acces.

Acesta este motivul pentru care ar trebui să folosiți întotdeauna cea mai recentă versiune de WordPress.

Nu vă limitați la a menține WordPress actualizat. Trebuie să vă asigurați că mențineți și pluginurile și temele WordPress la zi.

Sperăm că acest tutorial v-a ajutat să învățați cum să găsiți și să remediați o ușă din spate într-un site WordPress compromis. De asemenea, ați putea dori să învățați cum să mutați WordPress de la HTTP la HTTPS, sau să consultați lista noastră de erori WordPress și cum să le remediați.

Dacă ți-a plăcut acest articol, te rugăm să te abonezi la canalul nostru de YouTube pentru tutoriale video WordPress. Ne poți găsi, de asemenea, pe Twitter și Facebook.

Jiří Vaněk

Este, de asemenea, o practică foarte bună să contactezi furnizorul serverului web. Aceștia au adesea instrumente sofisticate de detectare a malware-ului și sunt capabili să scaneze întregul web și să trimită un dump de fișiere infectate. Acesta este ceea ce aș recomanda posibil să faci oricând o problemă de hacking a site-ului web se dovedește a fi reală. Un furnizor poate ajuta mult cu acest lucru dacă au un suport bun pentru clienți.

Dayo Olobayo

Acesta este un sfat fantastic, în special pentru utilizatorii care s-ar putea să nu se simtă încrezători în abordarea aspectelor tehnice ale curățării unui site compromis. Cu toate acestea, pentru cei confortabili cu codul, metodele articolului pot fi un prim pas bun înainte de a contacta furnizorul.

Jiří Vaněk

Absolut, Dayo Olobayo. Ai dreptate că instrucțiunile din articol sunt grozave și merită cu siguranță implementate imediat. Am menționat-o mai mult ca o alternativă suplimentară și îți voi da un exemplu. Am un site web la un furnizor care folosește software-ul Trend Micro și inteligența artificială pentru a găsi fișiere infectate. Când am cerut ajutorul lor, au găsit fișiere infectate pe care eu nu le puteam găsi nici măcar cu diverse plugin-uri de securitate. Software-ul pe care îl folosesc este foarte scump, dar și foarte sofisticat. De aceea, uneori este o idee bună să lucrezi simultan cu toate punctele din articol și cu furnizorul care, dacă are o astfel de soluție, poate accelera cu adevărat întregul proces de curățare a site-ului web.

Paul Booker

Dacă aveți instalat controlul versiunilor pe serverul dvs. web – este posibil să determinați foarte rapid dacă oricare dintre fișierele dvs. s-au modificat sau dacă au fost adăugate fișiere suplimentare, rulând o comandă simplă în terminalul dvs. shell.

If you are using Git for version control you just need to type “git status” into your shell terminal, to find out what has been hacked. You can the delete all of the changes with one command “git checkout — .”

Dacă nu ai controlul versiunilor, poți pur și simplu să scrii o comandă simplă „listează toate fișierele modificate în ultimele 7 zile”, care ar fi „find ./ -type f -mtime -7” și din nou poți afla ce a fost spart. Apoi poți șterge manual modificările.

Suport WPBeginner

Deși este posibil, aceasta nu este o metodă prietenoasă pentru începători, așa că nu o recomandăm majorității utilizatorilor.

Admin

Vivek Tripathi

Bună ziua Domnule, în majoritatea site-urilor mele au fost injectate coduri malițioase, dar nu le-am găsit nicăieri în baza de date. În toate site-urile mele au fost generate automat pagini malițioase și acestea au apărut pe Google, iar aceste pagini nu au fost afișate în panoul meu de administrare WordPress și în secțiunea de postări.

Vă rog să mă ajutați să găsesc codurile și să mă securizez împotriva acestui hacking, am pierdut mult trafic de pe site-ul meu WordPress.

Vă rog să mă ajutați!

Suport WPBeginner

Salut Vivek,

Please see our article on how to clean a hacked WordPress site.

Admin

Abraham

Acesta este cu adevărat CEL MAI BUN articol despre „de-hackingul” site-ului tău, nu știu dacă a funcționat complet cu site-ul meu, dar sper cu adevărat.

Mulțumesc mult, băieți!!

Azwan Abdullah

Salut! Am nevoie de o părere. Am activat înregistrarea deschisă și am setat rolul implicit ca abonat. Din câte înțeleg, acest rol poate avea doar capacități de citire. Înseamnă că pot citi doar postările de pe blogul meu și comentariile. Am dreptate?

Scopul pentru care fac acest lucru este că vreau să permit comentariile doar persoanelor înregistrate. În mod ironic, folosesc un logger de trafic live, care poate urmări cererile către sau dinspre site-ul meu. Am observat că utilizatorul înregistrat folosește un IP anonim din rețeaua TOR. Se pare că se înregistrează accesând pagina de înregistrare direct, nu prin mijloace obișnuite.

Therefore, is it usually safe to let them? Does they (subscriber) has the capability to upload something on uploads or any folder on system? Since they can also have limited access to admin dashboard, can view wp version, is it considerably safe?

Sper ca cineva și personalul WPBeginner să poată răspunde la acestea. Mulțumesc anticipat.

Suport WPBeginner

Salut Azwan,

Trebuie să vă protejați site-ul web de înregistrările spam de utilizatori.

Admin

Pradeep Gauda

Salut,

Am descoperit că titlul site-ului meu WordPress a fost modificat de un grup de hackeri, așa cum au menționat. Așa că am verificat pluginurile mele de securitate Wordfence, am făcut scanarea, dar nu am găsit nimic. Cum pot afecta în continuare titlul paginii și ce ar trebui să fac în legătură cu asta.

Colin

Salut

Sucuri & WP Clone folosesc folderul Uploads, deci ce ar trebui să facem acolo?

De asemenea, Exploit Scanner vine cu o mulțime de fișiere pe care nu le recunoaște și pluginul este actualizat. Poate algoritmul nu este actualizat cu cea mai recentă versiune de WordPress, așa că l-am șters.

Sucuri nu a găsit probleme, dar este versiunea gratuită, Wordfence nu a găsit nici erori, așa că nu am încredere în Exploit Scanner în acest moment.

Colin

Jo

Thank you for a very informative and helpful article. I was able to finally understand what happened to my website ( thousands of malicious index.php files).

I avoided having to pay an extortion price to sitelock to repair my site, by simply installing a (clean) backup.

Și acum, mă voi asigura să instalez sute de pluginuri antivirus. Nu mi-am dat seama că gazda mea web, Bluehost, nu includea niciun nivel de bază de securitate.

Mehreen

Salut,

Înțeleg că acest articol este destul de vechi acum, dar voi comenta și voi încerca dacă primesc un răspuns.

Site-ul meu a fost compromis recent și, după ce am folosit Sucuri gratuit, am trecut la Wordfence. Acesta din urmă m-a ajutat să urmăresc toate fișierele mele care conțineau cod malițios. Nu există un motiv particular pentru a nu folosi Sucuri, doar încercam opțiuni diferite.

Care sunt părerile tale despre wordfence vs sucuri? Versiuni plătite.

Mulțumesc.

Suport WPBeginner

Salut Mehreen,

Ambele oferă o securitate bună. Recomandăm Sucuri deoarece oferă un firewall bazat pe cloud pentru aplicații web, care nu numai că îți protejează site-ul web, dar îi îmbunătățește și performanța. Wordfence oferă un firewall la nivel de aplicație care rulează pe serverul tău. Vezi articolul nostru despre cele mai bune plugin-uri firewall pentru WordPress pentru mai multe detalii.

Admin

Mohammed Jaid Ansari

Salut

Când tastez adresa site-ului meu, acesta se deschide și după un timp mă redirecționează către un alt site. Iar pe mobil, când tastez direct adresa site-ului meu, mă redirecționează către magazinul Google Play. Și Google afișează, de asemenea, că acest site ar putea fi compromis. Cum pot rezolva această problemă.

Suport WPBeginner

Salut,

Consultați ghidul nostru despre cum să curățați un site WordPress compromis.

Admin

Christine

Nu mă pot conecta la site-ul meu WordPress. Am vorbit cu suportul tehnic al serverului și mi-au spus că problema nu este la ei și suspectează că site-ul a fost compromis de malware. Cu toate acestea, nu mă pot conecta la site pentru a verifica nimic. Aveți vreun sfat?

Suport WPBeginner

Salut Christine,

Ați încercat resetarea parolei? Consultați, de asemenea, ghidul nostru despre ce să faceți atunci când sunteți blocat din zona de administrare.

Admin

greekouzina

Salutare tuturor,

Site-ul meu a fost spart și am găsit multe fișiere .php precum kebin.php, kevin.php cu cod eval și base64 în interior.

Cel mai rău este că site-ul meu a fost blacklistat și, de asemenea, referințele externe către link sunt atât de multe!

Am observat aproximativ 5 IP-uri străine care se uită la acele fișiere de referință!

Ce pot face pentru a tăia aceste referințe?

Am versiunea gratuită Sucuri, deoarece blogul meu este un blog amator și nu am bani de cheltuit.

Mersi anticipat

Suport WPBeginner

Curățarea unui site web infectat poate fi destul de dificilă pentru majoritatea începătorilor. Puteți încerca pașii menționați în ghidul nostru despre remedierea site-ului dvs. WordPress compromis.

Admin

Sandy

cineva îmi sparge panoul de administrare iar și iar. M-am recuperat, dar tot el îmi sparge panoul de administrare. Nu știu cum să rezolv. Vă rog să mă contactați pentru o soluție.

Leo Dimilo

Tocmai am terminat de curățat un site web al unui client. Unul dintre lucrurile pe care acest articol nu le abordează este faptul că s-ar putea să fie nevoie să urcați un nivel în folderul serverului dvs. pentru a găsi ușa din spate. Cu alte cuvinte, ați putea șterge totul din fișierul dvs. /html de pe server și să reporniți cu o reinstalare nouă și totuși să aveți o ușă din spate deoarece se află într-un alt folder de pe server, cu un nivel mai sus....

Saad Amir

Dragă,

Site-ul meu a fost spart de cineva. Mi-a spart doar postările, când dau clic pe o postare pentru previzualizare, nu se deschide, se deschide ca o pagină goală.

Vă rog să mă ajutați, care este problema principală și cum o pot rezolva

Suport WPBeginner

Încercați să comutați la o temă WordPress implicită, cum ar fi twenty sixteen, și dezactivați toate pluginurile WordPress. Încercați să previzualizați o postare; dacă se deschide corect, atunci tema dvs. sau unul dintre pluginurile de pe site-ul dvs. cauzează problema. Dacă problema persistă, urmați pașii descriși mai sus.

Admin

Joy Healey

Salut,

Acest lucru pare a fi foarte util, dar mă chinui (pe site-ul lor) să găsesc opțiunea pe care o menționați:

„Ei vă vor monitoriza site-ul și îl vor curăța dacă veți fi vreodată spargeri. Costă aproximativ 3 dolari pe lună per site dacă alegeți planul pentru 5 site-uri.”

Ai putea să mă îndrumi, te rog – cu linkul tău de afiliat, desigur?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Mulțumesc pentru un articol util, Joy

Joy Healey

Răspund la propria mea întrebare de mai sus... Am verificat cu Sucuri și, din păcate, planul de 5 site-uri menționat în această postare nu mai există.

Robin Jennings

Articol grozav - Sucuri este un program fantastic. Nu este cea mai ieftină opțiune, dar ei depistează problemele în câteva ore și o soluție la scurt timp după.

Am găsit câteva exploatări pe site-urile clienților în fișierul public_html/images în ultima vreme.

Thomas

Salutare,

pentru tipii care sunt familiarizați cu ssh: ce fac dacă există probleme de hacking este să am backup-uri gata pentru site-urile mele complete și pur și simplu să compar backup-ul complet cu starea curentă a proiectului live.

Totuși, fișierele corupte pot fi „dormind” acolo săptămâni sau luni, deci nu este 100% sigur că cineva va găsi toate fișierele hackuite, dar este adesea un bun indicator unde să cauți. În acest fel am observat 3 fișiere noi într-un proiect avada (temă) care nu a mai fost actualizat de mult timp, în interiorul plugin-ului revolution slider.

Doar 2 cenți de-ai mei :). O zi bună,

Thomas

Jon Schear

Poți folosi scanerul Sucuri gratuit, dar este foarte complex cu rezultatele pe care le obții.

Rodney Wild

Am întâlnit o altă semnătură: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

dacă găsiți afirmația de mai sus, ștergeți de la „if” până la sfârșitul liniei și acest lucru va remedia acel fișier. Am găsit acest lucru în aproape toate fișierele, așa că va trebui să folosiți un program de căutare și înlocuire globală. Eu folosesc FNR.EXE, dar există și altele. Acesta va infecta, de asemenea, mai multe site-uri web în același arbore.

Kushal Jayswal

A observat cineva un atac recent înainte de o săptămână pe servere majore. Folosesc serviciile de găzduire Hostgator. Site-urile mele au fost offline timp de o zi. Un prieten de-al meu folosește Bluehost și site-urile lui au fost offline timp de 4-5 zile.

Nu am găsit știri despre asta pe Google.

A observat cineva?

Michael

Postare grozavă, încă relevantă. Am luat malware zilele trecute și mi-am descărcat site-ul pe computer. Am sortat fișierele după „ultima modificare”, ceea ce mi-a arătat paginile care fuseseră compromise.

Am comparat aceste fișiere cu fișierele de backup și am reușit să depistez malware-ul!

Azman

Postare drăguță, am rulat recent un scaner de exploit-uri și a găsit multe coduri malițioase sau suspecte pe site-ul meu, cum ar fi eval și base64_decode. Ce ar trebui să fac în acest caz, trebuie să îmi configurez întreaga bază de date de la început. Pot face acest lucru deoarece site-ul meu nu este plin de conținut.

Dar nu sunt foarte familiarizat cu PHP, așa că ajută-mă.

Suport WPBeginner

Scanerul de exploit vă spune unde a găsit codul malițios. Dacă este într-un fișier de temă sau plugin, atunci puteți șterge pur și simplu acele fișiere de temă și plugin. După aceea, puteți descărca și încărca copii noi ale acelor fișiere pe site-ul dvs. Dacă este în baza de date și puteți începe de la zero, atunci faceți asta. Altfel, există modalități de a curăța codul și din baza de date.

Admin

Dionisis Karampinis

Foarte frumos articol, mulțumesc mult! Am folosit Exploit Scanner și în prezent am BPS Security

Matthew Baya

Articol bun. Am constatat că pe site-urile WP infectate, acestea par să pună în mod constant un fișier numit https.php în folderul wp-includes. De asemenea, am descoperit pe serverul meu de găzduire partajată că vor sări de la un cont infectat pentru a găsi alte fișiere wp-config.php, citibile la nivel mondial, în alte instalări WP și vor folosi informațiile bazei de date de acolo pentru a crea conturi de administrator pe alte instalări WP. Prin urmare, aș adăuga că oricine a fost spart ar trebui să își schimbe acreditările bazei de date și, de asemenea, să blocheze wp-config.php cât mai mult posibil, ideal limitându-l astfel încât doar utilizatorul serverului web (și proprietarul) să îl poată accesa.

Am folosit Wordfence pentru a curăța site-uri infectate și am fost foarte mulțumit de el, deși recent am constatat că nu mai detectează fișierul /wo-includes/https.php pe care l-am menționat mai devreme. I-am contactat în legătură cu acest lucru, deoarece știu că în trecut îl detecta.

Nora McDougall-Collins

O infecție recentă cu care a trebuit să mă ocup a infectat toate fișierele index.php.

qammar

Articol foarte util și informativ.

un site web/blog al unuia dintre clienții mei a fost infectat cu malware, a fost „raportat pagina atașată” de către Google. Mai întâi am încercat instrumentul sucuri sitecheck pentru a identifica fișierele infectate/malware-ul, dar ei arată doar acest rezultat al scanării

site web: blog.myclientwebsite.com/ status: Site blocat, malware neidentificat încredere web: Site blocat.

Acest lucru nu ajută deloc, deoarece știm deja că site-ul este pe lista neagră, apoi am scanat toate datele de pe domeniu și am găsit următoarele două fișiere infectate

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Postez acest lucru pentru ca alte persoane să caute aceste fișiere, dacă site-ul lor web este infectat și raportat ca pagină de atac.

Noroc, qammar feroz

Personal editorial

Scanerul gratuit Sucuri nu efectuează scanări pe partea serverului. Dacă plătiți de fapt pentru Sucuri, nu numai că vă protejează, dar ei vor face și curățenia pentru dvs. dacă se întâmplă ceva.

Admin

Nora McDougall-Collins

Mulțumesc pentru articolul excelent! L-am trimis studenților mei de dezvoltare web prin Facebook!

Also, one of my student’s site was hacked and shut down by the web host for the second time. It looks like he had being doing his database backups. So, it looks like we will have to copy and paste his posts directly into the Dashboard from the database dump. What fun!

Nora McDougall-Collins

Îmi pare rău pentru informațiile incomplete – el NU făcea backup-uri la baza de date. Deci, va trebui să descărcăm baza de date și să copiem și să lipim în noua instalare.

Patricio Proaño

Excelent! Mulțumesc pentru informații, foarte utile!!

Pat Fortino

Nu trebuie să plătiți nimic pentru a vă scana site-ul. Puteți scana oricâte site-uri doriți gratuit. Acea scanare vă va spune unde sunt breșele.

Personal editorial

Nu chiar corect. Da, au un scaner gratuit, dar verifică doar dacă atacurile au un impact pe partea frontală. De exemplu, va spune că aveți injecții malware în partea frontală, dar NU vă va spune unde se ascunde ușa din spate și așa mai departe. Există momente în care ați putea curăța rezultatele atacurilor, dar ușa din spate rămâne chiar și după curățare. Apoi, când revine, vă veți întreba de ce.

Admin

Andrew

Ghid frumos. Ați analizat Wordfence (http://www.wordfence.com/)? L-am recomandat multor clienți și aceștia îl laudă.

Salutări,

Andrew

Personal editorial

Nu am avut niciodată nevoie să încerc. Sucuri este foarte recomandat de multe mărci mari. Folosindu-i de ceva timp, putem spune că sunt foarte buni.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

exact asta aveam nevoie!! Am încercat să-mi dau seama cum un hacker continua să intre pe unul dintre site-urile pe care le administrez... era doar acest site, niciunul dintre celelalte site-uri nu era spart. L-am găsit cu ajutorul tău. Se ascundea într-un plugin Pinterest.

Mulțumesc din nou