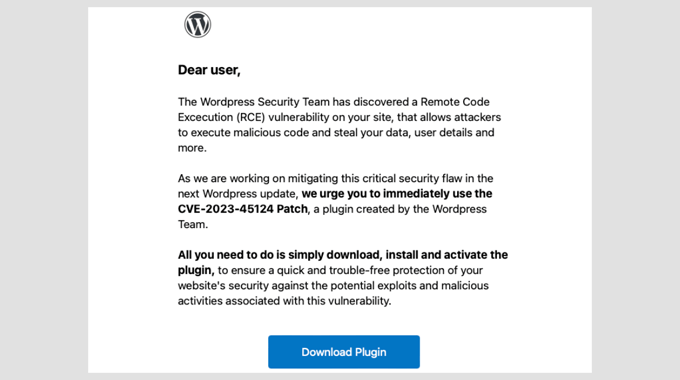

Föreställ dig att du öppnar din inkorg och ser ett brådskande e-postmeddelande från "WordPress Security Team". Det varnar dig om en allvarlig sårbarhet och uppmanar dig att agera snabbt.

Du får panik. Att förlora din webbplats kan innebära att förlora kunder, intäkter eller år av hårt arbete. Men här är haken – det här e-postmeddelandet är inte äkta. Det är en bluff som är utformad för att lura dig att klicka på en farlig länk.

Tyvärr blir falska säkerhetsmeddelanden allt vanligare. Jag har analyserat dussintals nätfiskeposthuvuden och hjälpt användare att återställa webbplatser där leveransfrekvensen för inskickade meddelanden har komprometterats av dessa bedrägerier.

I den här guiden visar jag dig hur du avgör om ett WordPress-säkerhetsmeddelande är äkta eller falskt. Du får lära dig vilka varningssignaler du ska leta efter och vad du ska göra om du får ett misstänkt e-postmeddelande.

Snabb sammanfattning

Ett legitimt WordPress-säkerhetsmeddelande kommer alltid från en @wordpress.org-domän, innehåller aldrig bilagor och ber aldrig om ditt lösenord. Om du får ett misstänkt e-postmeddelande, klicka inte på några länkar. Verifiera istället påståendet genom att kontrollera den officiella WordPress.org-nyhetssidan eller din värdleverantörs instrumentpanel.

Hur dessa falska WordPress-säkerhetsmeddelanden fungerar

Bedragare blir smartare. De vet att webbplatsägare oroar sig för säkerhet, så de skapar e-postmeddelanden som ser officiella ut.

WordPress är den mest populära webbplatsbyggaren, och den är också mycket säker. Skadliga hackare har svårt att hitta sårbarheter i WordPress-kod, så de tar till nätfiske istället.

Nätfiske är en bluffteknik där angripare utger sig för att vara betrodda källor för att stjäla din känsliga information. Dessa e-postmeddelanden kan påstås komma från WordPress säkerhetsteam, din webbhotellleverantör eller ett välkänt säkerhetsföretag.

Meddelandet innehåller vanligtvis:

- En varning om en sårbarhet på din webbplats.

- En hänvisning till en säkerhetsbrist med ett namn som "CVE-2025-45124".

- En brådskande begäran om att vidta åtgärder genom att klicka på en länk eller ladda ner en säkerhetsuppdatering.

Men här är tricket: länken går inte till WordPress.org. Istället leder den till en nätfiskesida som ser äkta ut men är utformad för att stjäla dina inloggningsuppgifter. Vissa e-postmeddelanden ber dig också att installera ett plugin som innehåller skadlig kod.

När bedragarna väl har fått åtkomst till din webbplats kan de lägga till bakdörrar, omdirigera besökare till skadliga webbplatser eller till och med låsa dig ute helt. Därför är det viktigt att känna igen dessa falska e-postmeddelanden innan det är för sent.

Hur man upptäcker ett falskt WordPress-säkerhetsmeddelande

Att upptäcka ett falskt WordPress-säkerhetsmeddelande är inte alltid lätt. Vissa bedragare använder logotyper, professionell formatering och tekniska termer för att få sina meddelanden att se legitima ut.

Det finns dock vissa lättidentifierbara varningssignaler som avslöjar dessa bluffar. Här är de vanligaste:

- Misstänkt e-postadress: Kontrollera avsändarens domän noggrant. Officiella WordPress-meddelanden kommer från

@wordpress.org(huvuddomänen) eller ibland@wordpress.net. Alla andra domäner är falska. - Brådskande språk: Fraser som "Agera nu!" eller "Omedelbar åtgärd krävs!" är utformade för att skapa panik och skynda på dig att klicka utan att tänka.

- Dålig grammatik och formatering: Många bluffmeddelanden innehåller stavfel, klumpiga formuleringar eller inkonsekvent varumärkesprofilering. Jämför det med tidigare e-postmeddelanden från WordPress för tydlighet och ton.

- Länkar som inte matchar destinationen: Håll muspekaren över en länk i e-postmeddelandet (klicka inte!) för att se vart den faktiskt leder. Om den inte pekar på

wordpress.org, klicka inte på den. - Oväntade bilagor: WordPress skickar aldrig bilagor i säkerhetsmeddelanden. Om det finns en fil bifogad är det en bluff.

- Begäran om lösenord: WordPress kommer aldrig att be om ditt lösenord eller dina inloggningsuppgifter via e-post. Alla e-postmeddelanden som begär denna information är falska.

Jag har sett alla dessa knep i aktion. En användare jag arbetade med klickade på en länk från ett falskt e-postmeddelande och gav ovetande bort sina inloggningsuppgifter.

Deras webbplats komprometterades inom några timmar och omdirigerade besökare till en nätfiskesida. Berättelser som denna påminner oss om hur viktigt det är att vara försiktig och verifiera varje detalj.

När du väl börjar känna igen dessa varningssignaler kommer du att känna dig mer säker när du hanterar misstänkta e-postmeddelanden. Kom ihåg att några sekunders verifiering kan spara dig dagar eller till och med veckor av städning av din webbplats.

Tror du att ett WordPress-säkerhetsmeddelande är äkta? Här är hur du vet säkert

Ibland tvekar även de mest försiktiga webbplatsägarna när de ser ett välgjort säkerhets-e-postmeddelande. Bedragare blir allt bättre på att få sina meddelanden att se äkta ut.

Det finns dock alltid ett sätt att verifiera äktheten innan du vidtar åtgärder. Så här gör jag när jag får ett säkerhetsrelaterat e-postmeddelande:

1. Kontrollera de officiella WordPress-källorna

WordPress publicerar säkerhetsmeddelanden på WordPress.org. Om ett e-postmeddelande hävdar att det finns en kritisk sårbarhet, kontrollera den officiella webbplatsen först.

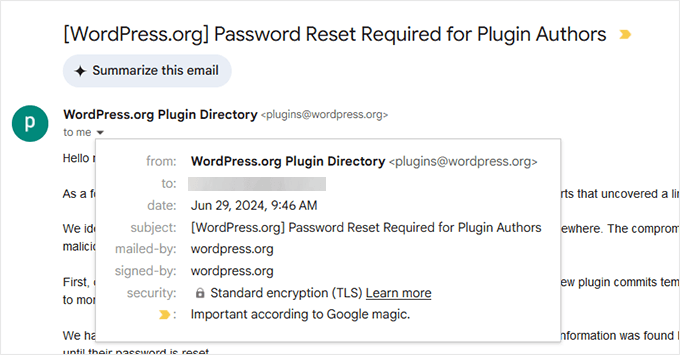

2. Kontrollera e-postavsändare och signerad information

Officiella WordPress-e-postmeddelanden skickas alltid från domännamnet WordPress.org. I vissa fall kan de också komma från WordPress.net.

3. Jämför med tidigare WordPress-e-postmeddelanden

Om du tidigare har fått riktiga säkerhets-e-postmeddelanden från WordPress, leta efter skillnader i ton, struktur och varumärkesprofilering. Falska e-postmeddelanden har ofta klumpig formulering, inkonsekventa typsnitt eller felaktiga mellanrum.

4. Leta efter ett matchande säkerhetsmeddelande från din hosting-leverantör

Pålitliga WordPress-hostingföretag publicerar verifierade säkerhetsuppdateringar på sina webbplatser, inklusive:

- Bluehost

- SiteGround

- Hostinger

Om din hosting-leverantör inte har nämnt problemet, kan e-postmeddelandet vara falskt.

5. Håll muspekaren över länkar innan du klickar

Innan du klickar på en länk, för muspekaren över den för att se vart den leder. Om den inte pekar på wordpress.org eller din värds officiella webbplats, lita inte på den.

Hackare använder ofta vilseledande domännamn som ser ut som en wordpress.org-domän men inte är det. Till exempel är en domän som heter security-wordpress[.]org inte ett officiellt WordPress-domännamn, men vissa användare kanske inte upptäcker det i tid.

6. Använd ett säkerhetsplugin för WordPress

Tillägg som Wordfence och Sucuri spårar sårbarheter och skickar verkliga säkerhetsvarningar. Om ditt tillägg inte nämner sårbarheten är det troligen en bluff.

En gång skickade en användare oss ett säkerhetsmejl som såg övertygande ut. Det nämnde en sårbarhet i ett tillägg, inkluderade ett CVE-nummer och hade till och med WordPress-logotypen.

När vi kontrollerade WordPress.org fanns det ingen omnämning av det. En snabb titt på mejlets header visade att det kom från en misstänkt domän, vilket bekräftade att det var ett nätfiske försök.

Dessa snabba verifieringssteg kan hjälpa dig att undvika att falla för bedrägerier. Om du någonsin är osäker, vänta och verifiera. Verkliga säkerhetsvarningar försvinner inte på några timmar.

Vad du ska göra om du får ett falskt säkerhetsmeddelande

Så, du har upptäckt ett falskt säkerhetsmejl. Vad nu?

Det värsta du kan göra är att få panik och klicka på något i e-postmeddelandet. Vidta istället dessa steg för att skydda din webbplats och rapportera bluffen.

🫸 Klicka inte på några länkar

Även om mejlet ser legitimt ut, klicka aldrig på länkar eller ladda ner bilagor. Om du redan har klickat, byt ditt WordPress-lösenord omedelbart.

🕵️ Kontrollera din webbplats för misstänkt aktivitet

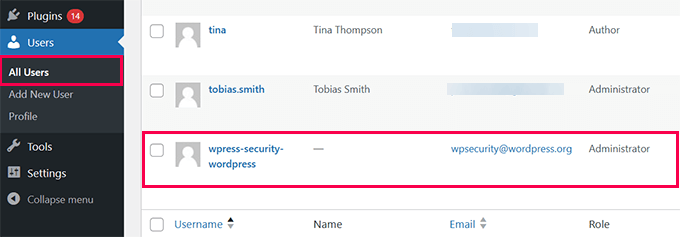

Logga in på din WordPress-instrumentpanel och leta efter obekanta administratörsanvändare, nyligen installerade plugins eller ändrade inställningar.

📨 Rapportera e-postmeddelandet till din hosting-leverantör

De flesta webbhotell har dedikerade säkerhetsteam som hanterar nätfiske bedrägerier. Kontakta ditt värdbolags supportteam och ge detaljer om det misstänkta mejlet.

🚩 Markera som skräppost

Att flagga e-postmeddelanden som skräppost i din inkorg hjälper e-postleverantörer att filtrera liknande meddelanden i framtiden. Skräppostfilter hos stora e-postföretag som Gmail och Outlook är otroligt smarta och får data från flera andra företag som filtrerar skräppost.

När du markerar ett e-postmeddelande som skräppost lär du deras algoritmer att identifiera liknande e-postmeddelanden i framtiden och blockera dem.

🔍 Kör en säkerhetsskanning

Använd ett säkerhetsplugin för WordPress som Wordfence eller Sucuri för att skanna efter skadlig kod, bara för att vara säker. För information om hur du gör detta, se vår guide om hur du skannar din WordPress-webbplats efter potentiellt skadlig kod.

En webbplatsägare vi arbetade med ignorerade ett falskt säkerhetsmejl men upptäckte senare att deras WordPress-inloggningssida hade blivit attackerad.

Lyckligtvis hade de Cloudflare installerat på sin webbplats. Även gratisplanen inkluderar grundläggande begränsning av anropsfrekvens och skydd mot botar, vilket hjälpte till att blockera skadliga inloggningsförsök.

Vad händer om du går på bluffen?

Även om du har följt alla förebyggande tips ovan kan misstag fortfarande hända. Klickade du på en länk i ett falskt e-postmeddelande? Installerat ett misstänkt plugin? Oroa dig inte – du är inte ensam.

Vi har sett webbplatsägare få panik efter att ha insett att de blivit lurade, men att agera snabbt kan minimera skadan. Här är vad du behöver göra omedelbart:

1. Ändra dina lösenord: Om du angav dina inloggningsuppgifter för WordPress, ändra ditt lösenord omedelbart.

Du bör också uppdatera följande lösenord för att förhindra obehörig åtkomst:

- Värdkonto

- FTP-konto

- Databaslösenord

2. Återkalla okända administratörsanvändare: Logga in på din WordPress-instrumentpanel och kontrollera Användare » Alla användare. Om du ser ett okänt administratörskonto, ta bort det.

3. Skanna din webbplats efter skadlig kod: Använd ett säkerhetsskanningsplugin som Wordfence eller Sucuri för att kontrollera efter skadliga filer, bakdörrar eller obehöriga ändringar.

4. Återställ en säkerhetskopia: Helst bör du ha dina egna säkerhetskopior från ett WordPress-säkerhetskopieringsplugin som Duplicator. Vi rekommenderar Duplicator eftersom det är säkert, pålitligt och gör det mycket enkelt att återställa din webbplats när något dåligt händer.

För att lära dig mer, se vår fullständiga Duplicator-recension.

Om du inte har en säkerhetskopia, försök att kontakta din hosting-leverantör. De flesta bra WordPress-hostingföretag behåller säkerhetskopior och kan hjälpa dig att återställa din webbplats från en ren säkerhetskopia.

5. Kontrollera din webbplats filhanterare

Gå till din kontrollpanel för webbhotell eller FTP och leta efter nyligen ändrade filer. Om du hittar okända PHP-skript kan de vara en del av en bakdörr.

Hackare använder ofta vilseledande namn som wp-system.php, admin-logs.php eller config-checker.php för att smälta in bland WordPress kärnfiler. Vissa kan använda slumpmässiga strängar som abc123.php eller skapa dolda kataloger i /wp-content/uploads/.

6. Uppdatera WordPress och alla plugins

Om en angripare har utnyttjat en sårbarhet, säkerställer uppdatering av din webbplats att de inte kan använda samma metod igen. Föråldrade teman, plugins eller WordPress kärnfiler kan innehålla säkerhetsbrister som hackare utnyttjar.

Gå till Instrumentpanel » Uppdateringar och installera de senaste versionerna. Se vår guide om hur man säkert uppdaterar WordPress för mer information.

Vi hjälpte en gång en småföretagare vars webbplats hade komprometterats efter att de installerat en falsk säkerhetsuppdatering. Hackaren injicerade skadliga skript som omdirigerade besökare till en nätfiskewebbplats.

Lyckligtvis hade de en nyligen gjord säkerhetskopia. Att återställa den tillsammans med att återställa lösenord räddade deras webbplats.

Om din webbplats har hackats kan du följa vår steg-för-steg-guide för att rensa din WordPress-webbplats: Hur man fixar en hackad WordPress-webbplats (Börjar-guide).

Hur du skyddar din webbplats från framtida bluffar

Att förhindra falska säkerhetsmejl är lika viktigt som att upptäcka dem. Medan bedragare alltid kommer att försöka nya knep, kan några försiktighetsåtgärder hålla din webbplats säker.

- Aktivera tvåfaktorsautentisering (2FA): Att lägga till 2FA till din WordPress-inloggning förhindrar obehörig åtkomst, även om ditt lösenord blir stulet.

- Använd WordPress brandvägg & säkerhetsplugins: Använd en WordPress brandvägg som Cloudflare och förstärk den sedan med ett säkerhetsplugin som Wordfence eller Sucuri.

- Uppdatera WordPress, plugins och teman: Att hålla allt uppdaterat förhindrar hackare från att utnyttja kända sårbarheter.

- Verifiera e-postmeddelanden innan du agerar: Kontrollera alltid WordPress.org och din webbhotellsleverantörs webbplats innan du agerar på säkerhetsmeddelanden.

- Utbilda ditt team: Om flera teammedlemmar arbetar på din webbplats, träna dem att känna igen nätfiskemejl och rapportera allt misstänkt.

Genom att följa dessa steg kommer du att göra det mycket svårare för bedragare att lura dig och hålla din WordPress-webbplats säker.

Vanliga frågor om WordPress säkerhetsmeddelanden

Här är några vanliga frågor vi får om WordPress säkerhetsmeddelanden och nätfiskeattacker.

Skickar WordPress säkerhetsmeddelanden?

Ja, WordPress skickar legitima säkerhetsmeddelanden. Dessa inkluderar aviseringar om automatiska uppdateringar, bekräftelser på lösenordsåterställning och varningar om kritiska sårbarheter. Dessa meddelanden kommer dock alltid från @wordpress.org och ber dig aldrig att ladda ner patchar eller klicka på misstänkta länkar.

Vilken e-postadress använder WordPress?

Officiella WordPress-meddelanden kommer från domänen @wordpress.org. Du kan ibland se meddelanden från @wordpress.net, men detta är mindre vanligt. Alla andra domäner som utger sig för att vara WordPress är falska.

Hur rapporterar jag ett falskt WordPress säkerhetsmeddelande?

Du kan rapportera nätfiskemeddelanden genom att markera dem som skräppost i din e-postklient. Detta hjälper e-postleverantörer att blockera liknande meddelanden. Du kan också rapportera bedrägeriet till ditt webbhotells säkerhetsteam, som ofta har en dedikerad process för att undersöka nätfiskeförsök som riktar sig mot deras kunder.

Kan ett falskt e-postmeddelande installera skadlig kod automatiskt?

Att bara öppna ett e-postmeddelande kan vanligtvis inte installera skadlig kod på din dator eller webbplats. Att klicka på länkar eller ladda ner bilagor kan dock orsaka skada. Därför bör du aldrig klicka på länkar eller ladda ner filer från misstänkta e-postmeddelanden.

Håll dig ett steg före och håll din webbplats säker

Falska WordPress säkerhetsmeddelanden kan låta skrämmande, men nu vet du hur du upptäcker dem innan de orsakar någon skada. Kom ihåg att bedragare förlitar sig på rädsla och brådska, men du kan överlista dem genom att behålla lugnet 😎.

Nästa gång du ser ett misstänkt e-postmeddelande, ta ett djupt andetag, sakta ner och kontrollera detaljerna. Du har kontroll.

Genom att verifiera e-postmeddelanden, hålla din WordPress-webbplats uppdaterad och använda rätt säkerhetsverktyg kan du göra din webbplats till ett mycket svårare mål för bedragare.

Vill du ta din webbplatssäkerhet till nästa nivå? Vi har sammanställt en komplett guide för WordPress-säkerhet med steg-för-steg-tips. Du kanske också vill se vårt experttips om de bästa WordPress-säkerhetsskannrarna för att upptäcka skadlig kod och hack.

Om du gillade den här artikeln, prenumerera då på vår YouTube-kanal för WordPress-videoguider. Du kan också hitta oss på Twitter och Facebook.

Har du en fråga eller ett förslag? Lämna gärna en kommentar för att starta diskussionen.